III.3 Politique de complexité des mots de passe

Pour éviter les attaques par dictionnaire ou par force

brute, les mots de passe des accès informatiques doivent être

longs et forts, c'est-à-dire composés des chiffres, des

caractères spéciaux tels que @#& .... , les

minuscules et les majuscules. Les mots d'un dictionnaire, des noms, des

numéros de téléphone et des dates sont proscrits car ceux

si sont vulnérables aux attaques par dictionnaire, il est même

stratégique de faire volontairement des fautes d'orthographe. Par

exemple, Blaise peut s'écrire « 8la15e » ou

« B1@i53 ». Le mot Security peut s'écrire

« 5ecur1ty ».Il est recommandé d'utiliser au moins

huit caractères et d'exiger une longueur minimale de mots de passe

préconfigurée. Les mots de passe doivent être

changés périodiquement et la fréquence doit être

définie par la stratégie de sécurité

adoptée. Cette méthode limite la période pendant laquelle

un pirate peut casser un mot de passe, ainsi que la période de

compromission si le mot de passe est déjà capturé.

III.4 Politique de déploiement et de mise en service de

la sécurité

C'est une étape cruciale pour le déploiement du

réseau ; les matériels actifs d'interconnexion doivent

être placés dans un endroit sécurisé,

verrouillé et restrictif ; cependant, c'est une confrontation entre

la sécurité physique et le lieu adéquat pour

bénéficier de ses ressources et des services

implémentés. Cette étape est une confrontation entre la

chaine de production et la chaine de sécurité. Cela s'explique

par le fait que la proscription d'un service réseau peut être

paradoxalement un handicap à la sécurité mais

inhérente pour le réseau deproduction. C'estle brassage de

plusieurs mesures dont la négligence de l'une d'entre elles pourrait

compromettre tout le réseau. Ces mesures sont :

ü la gestion des niveaux d'accès

ü la sécurisation des accès administratifs

à distance aux routeurs ;

ü la connectivité sécurisée des

sites distants ;

ü la sécurisation des protocoles de

routage ;

ü le contrôle et le filtrage du trafic

réseau par des listes d'accès (ACL) ;

ü l'authentification centralisée des routeurs

Cisco via un serveur RADIUS

ü la journalisation et la supervision des

équipements actifs du réseau.

a. Sécurisation des accès

administratifs

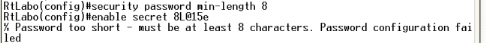

v Exigence d'une longueur minimale de mot de

passe

Nous avons opté pour une longueur minimale de 8

caractères. Malgré la complexité de la transformation du

mot de passe « BLAISE » par

« 8L@15E », il ne répond pas aux exigences de

longueur minimale. Il est à noter que plus le mot de passe est long,

plus il est difficile de le casser.

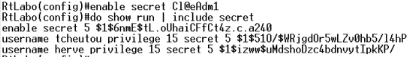

v Chiffrement de niveau 5 des mots de

passe

Le mot de passe de niveau 5 est chiffré sur un

dictionnaire qui combine les majuscules, les minuscules, les caractères

spéciaux et une longueur de grande taille. Seule la signature ou

l'empreinte numérique du mot de passe est chargée dans l'IOS du

routeur.

|