II.6.

Sécurité d'un système VOIP

1.

Sécurité dans l'établissement d'un appel

Comme indiqué précédemment, les

téléphones VoIP communiquent entre eux par le biais des

protocoles de signalisation. Ces protocoles servent à établir,

modifier et terminer des sessions multimédia.

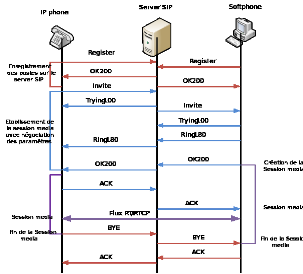

Figure 35. Etablissement d'un appel entre deux terminaux

VoIP

Le protocole SIP est applicatif et possède une

structure très proche du protocole HTTP. Il est ainsi

décomposé en différentes méthodes utilisée

pour gérer la durée d'une conversation

téléphonique. Si l'on regarde la Figure 3.15 qui correspond

à l'établissement d'un appel entre deux téléphones,

nous trouverons les différentes méthodes de base utilisées

par SIP.

· REGISTER: enregistrement du téléphone IP

sur son proxy SIP;

· INVITE: demande l'établissement d'une session

avec le téléphone appelé;

· RING: les différents paramètres

nécessaires à l'établissement de l'appel ont

été négociés. Maintenant le téléphone

sonne;

· ACK: Confirmation de l'établissement de la

session entre les deux IP Phones suite au décrochage du poste

appelé. Nous noterons que les deux IP Phones sont désormais en

point à point à ce stade et utilise le protocole RTP pour

transférer la voix;

· BYE: L'un des interlocuteurs raccroche et

déclenche l'envoie de cette information au deuxième IP Phone

cette méthode est la source d'une attaque sur le protocole SIP qui est

le reset perpétuelle d'une conversation.

Les codecs G711 et G729 sont utilisés pour

numériser et compresser le flux voix transporté par RTP. Le codec

G711 ne compresse pas les données vocales, c'est l'équivalent

audio d'un texte en clair. Cela offre une meilleure qualité audio mais

demande une plus grosse utilisation de la bande passante. Nous utiliserons plus

généralement le G711 sur les LAN.

G729 est un codec qui compresse le flux voix. Il est

généralement décrit comme produisant un flux de

qualité GSM. Ce codec sera généralement utilisé

dans les environnements à bande passante réduite comme les liens

WAN inter site ou internet. En effet, le G729 est annoncé à 24

kbit headers inclus, ce qui est tout de même quasiment quatre fois

moindre que le G711. Cependant, l'utilisation du G729 dans une solution de VoIP

posera des problématiques de transcodage, ce qui induira une utilisation

plus importante des ressources et potentiellement des temps de latence plus

élevés.

2.

Sécurité dans le transport de données

Une architecture de VoIP repose sur trois

éléments essentiels suivant: les serveurs, le réseau et

enfin les terminaux. Pour obtenir une infrastructure sécurisée,

il sera nécessaire de travailler sur chacun de ses

éléments tout en gardant la cohérence globale du

système.

Ainsi, il sera nécessaire de respecter les meilleurs

pratiques de sécurité sur les serveurs pour renforcer le

système d'exploitation supportant les services de VOIP.

Nous pouvons citer quelques points suivants:

· Suppression de tous les packages inutiles aux services

rendus;

· Désactivation ou suppression de tous les comptes

inutiles;

· Utilisation de protocoles sécurisés pour

les accès distants;

· Mise en place systématique des différents

correctifs de sécurité.

Les terminaux quant à eux commencent à avoir

certains paramètres de sécurité configurables :

· GARP, blocage de l'attaque en Man In The Middle via le

protocole ARP;

· Gestion du port PC avec interdiction de communiquer

dans le VLAN Voix;

· L'utilisation d'un protocole sécurisé

pour la configuration;

· Utilisation de protocoles sécurisés pour

la signalisation TLS et le flux média (SRTP).

Le réseau quant à lui permettra de

sécuriser les couches basses. Ceci est extrêmement important

puisqu'il est facile de remonter au niveau applicatif une fois le réseau

corrompu.

Pour sécuriser le LAN, nous pourrons employer les

méthodes suivantes :

· séparation des flux;

· Filtrage à l'aide de Firewall;

· Mise en place d'authentification sur le routage

dynamique et le protocole HSRP;

· Utilisation des commandes permettant de gérer

les problématiques DHCP blocage des attaques d'épuisement de pool

avec le port-security, blocage des DHCP pirates avec le DHCP Snooping;

· Utilisation des commandes bloquant les Man In The

Middle de type ARP;

Il est nécessaire de bien garder à l'esprit que

chaque protocole utilisé sur le LAN possède des options de

sécurité qu'il faut mettre en place. Ne pas procéder

ainsi, c'est créer des failles de sécurité dans

l'installation.

|