· Réseaux sans fil avec

infrastructure

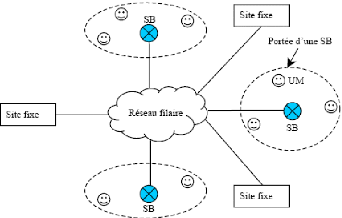

Dans ce mode de fonctionnement le réseau est

obligatoirement composé d'un point d'accès appelé station

de base (SB), munis d'une interface de communication sans fil pour la

communication directe avec les sites ou unités mobiles (UM), une station

de base couvre une zone géographique limitée, une unité

mobile est rattachée à un moment donné qu'à une

station de base lui offrant tous les services tant que l'UM est à

l'intérieure de la zone de couverture de la SB.

La SB fait office de pont entre réseau filaire et

réseau sans fil, permett ant de relier une UM à une unité

connecté à un site fixe. La SB est aussi le point de passage de

la transmission d'une UM à une autre UM. Si les deux UM dépendent

de la même SB, la trame est simplement relayée par la SB. Si les

deux UM sont à deux SB différentes, une trame

échangée entre les

deux UM doit être relayée par le réseau

filaire qui relie les deux point d'accès. Les points d'accès

peuvent être répartis sur tous le réseau filaire,

agrandissant d'autant la couverture du réseaux sans fil.

Figure 1.8 : Le modèle des

réseaux mobiles avec infrastructure.

Au cours de communication une UM peut sortir de la zone de

couverture de son point d'accès, entrant dans une autres zone

(handover), pour assurer la continuité de la communication

l'ancienne SB envoie les informations de l'UM à la nouvelle SB qui va

allouer un canal de communication à l'unité mobile.

· Réseaux sans fil sans

infrastructure (ad hoc)

-Définition

Il s'agit d'un mode Point à Point, ne

nécessitant pas de points d'accès. Il permet de connecter les

stations quand aucun point d'accès n'est disponible. L'absence

d'infrastructure oblige les UM à jouer le rôle de routeurs

[CCL03].

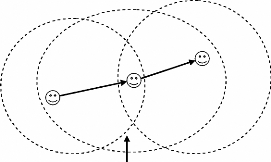

La Figure 1.9 montre l'exemple de l'UM A qui peut

envoyer à l'UM C malgré que cette dernière n'est

pas dans la portée de l'UM A, pour faire elle envoie les

messages à l'UM B qui va les envoyer à l'UM

C.

UMA

UMB

UMC

Portée de l'UM

Figure 1.9: Exemple de réseaux ah

doc.

Les réseaux ad hoc ont des typologies instables, ceci

est dû aux déplacements fréquents des UM. D'autre part, la

portée des transmissions radio étant limitée, le relayage

est rendu obligatoire, et il faut donc que les UM forment ce réseau ad

hoc et coopèrent pour transmettre les messages d'une source à une

destination. Les chemins utilisés et les noeuds traversés sont

déterminés par un protocole de routage dédié, c'est

d'ailleurs la raison pour laquelle les réseaux ad hoc sont dits

réseaux à routage interne ou aussi réseaux sans fil

multi-saut (multi-hop wireless ad hoc networks) [CCL03].

Beaucoup de problèmes sont liés aux

réseaux ad hoc : l'allocation des fréquences, problème des

noeuds cachés et des noeuds exposés [BCG04].

- Application

Les applications ayant recours aux réseaux ad hoc

couvrent un très large spectre, incluant les applications militaires et

de tactique, les bases de données parallèles, l'enseignement

à distance, les systèmes de fichiers répartis, la

simulation distribuée interactive et plus simplement les applications de

calcul distribué ou méta-computing.

D'une façon générale, les réseaux

ad hoc sont utilisés dans toute application où le

déploiement d'une infrastructure réseau filaire est trop

contraignant, soit parce que difficile à mettre en place, soit parce que

la durée d'installation du réseau ne justifie pas de

câblage à demeure.

L'intérêt est dans un premier temps de pouvoir

assurer une connexion au réseau tout en permett ant la mobilité

de l'utilisateur. De plus, le câblage n'est plus nécessaire, ce

qui représente un avantage certain dans de nombreux cas : -Mise en place

d'un réseau dans un

bâtiment classé "monument historique". -Mise en

place d'un réseau de courte durée (chantiers, expositions, locaux

loués, formations). -Confort d'utilisation : tous les participants d'une

réunion sont automatiquement interconnectés. - Gain en coût

pour la mise en place d'un réseau dans tout bâtiment non

préalablement câblé.

Les réseaux ad hoc sont très utiles dans des

situations imprévues telle que les catastrophes naturelles, les

incendies, où il sera indispensable de disposer rapidement d'un

réseau pour organiser les secours et les opérations de

sauvetage.

Les réseaux ad hoc sont aussi utilisés pour

avoir accès aux environnements hostiles à l'homme tels que des

cratères des volcans pour surveiller leurs activités ou bien le

long d'une faille géologique.

Ils sont aussi utilisés dans les réseaux de

MESH

- Allocation des fréquences

Il est impossible de mettre en place un mécanisme

d'allocation de fréquences dans les réseaux ad hoc. Dans les

réseaux sans fil avec infrastructure, c'est la station de base qui

attribue les fréquences de manière à assurer que deux

stations voisines aient des fréquences différentes pour

éviter le problème des interférences. Dans les

réseaux ad hoc, pour garantir la connectivité, comme il n'y a pas

d'infrastructure fixe et que tous les noeuds sont susceptibles de bouger ou de

disparaître, il est plus simple et moins coûteux de travailler avec

une seule fréquence. On utilise alors un multiplexage TDD (Time Division

Duplex). La réutilisation spatiale reste possible, mais un noeud qui

émet empêche l'accès au canal radio pour tous les mobiles

se trouvant dans un voisinage étendu au tour de lui.

- Problème des noeuds

cachés

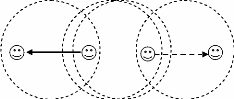

Le problème du noeud caché se produit lorsque

deux unités mobiles ne peuvent pas s'entendre l'une et l'autre du fait

qu'un obstacle les empêche de communiquer entre elles ou que la distance

qui les sépare est trop grande.

A

B

C

A

Obstacle

B

C

Figure 1.10: N°ud caché dû

à un obstacle. Figure 1.11 : N°ud caché

dû à la distance.

En Figure 1.10 l'obstacle empêche le noeud A

de savoir l'activité du noeud C, et empêche le noeud

C de savoir l'activité du noeud A. Ainsi les deux

noeuds A et C peuvent entamer simultanément des

communications vers le noeud B, ceci provoquera une collision au

niveau du noeud B, car les bandes de fréquences

utilisées par les noeuds au sein d'un réseau ad hoc sont

identiques.

En Figure 1.11 le noeud A ne détecte pas

l'activité du noeud C, car A n'est pas dans la zone de

couverture de C, et aussi C ne détecte pas

l'activité du noeud A. alors les deux noeuds A et

C vont s'autoriser à émettre en même temps vers le

noeud B, ce qui amène à une collision au niveau de ce

dernier.

Il faut bien noter que sous la plupart des simulateurs cette

configuration ne se produira jamais car les zones de détection de

porteuse (où on reçoit les signaux mais on ne peux pas les

déchiffrés) étant parfaitement circulaires et d'un rayon

double de la zone de couverture (on arrive à déchiffrer les

signaux reçus, et donc on s'aperçoit s'il s'agit d'une

donnée ou d'un message de contrôle), A se trouverait dans

la zone de détection de porteuse de C et réciproquement.

Mais dans la réalité, l'expérience a montré que ce

type de collision était tout à fait possible [Dho03].

- Problème des noeuds

exposés

Considérons le cas présenté en Figure

1.12 où une station B initie une communication vers une station

A, la station C écoute le canal radio, elle entend

donc une communication en cours, car C est dans la zone de couverture

de B. Dans ce cas la station C déduit qu'elle ne peut

pas entamer une communication avec D, or si C transmettait,

elle ne crée pas une collision dans les régions où D

et A se situent. Ce problème diminue les performances du

réseau en terme de bande passante.

A B C D

Figure 1.12: Problème des noeuds

exposés.

Pour régler ces problèmes la norme 802.11 a

défini des techniques d'accès au medium spécifiques aux

réseaux sans fils.

- Les techniques d'accès au canal de

transmission

CSMA/CA

La norme IEEE 802.11 [IEE03] définit deux modes

d'accès au médium adaptés aux transmissions radio : le

mode centralisé (Point Coordination Function PCF) peut être

utilisé lorsque les communications sont gérées par une

station de base fixe et le mode distribué (Distributed Coordination

Function DCF) est utilisé à la fois pour les communications via

une station de base et pour les communications directes de mobile à

mobile. C'est ce dernier mode qui sera utilisé dans le cas des

réseaux ad hoc.

Le fonctionnement du mécanisme CSMA/CA est le suivant

[IEE03]: une station qui souhaite émettre écoute le canal radio,

lorsque ce dernier devient libre, il faut qu'il reste encore libre pendant une

période DIFS (DCF Inter-Frame Space), Si le canal est resté libre

durant toute cette période, alors la station attend encore un temps

backoff extrait aléatoirement dans un intervalle appelé

Contention Windows (CW), qui est par défaut [0. .31], avant

d'émettre. Ainsi, si plusieurs mobiles veulent émettre, il y a

peu de chances pour qu'ils aient choisi la même durée (backoff).

Celui qui a choisi le plus petit backoff va commencer à émettre

(tant que la canal est libre les backoff seront

décrémentés, et lorsque le backoff d'une station atteint

zéro, elle est autorisée à émettre), et les autres

vont alors se rendre compte qu'il y a à nouveau de l'activité sur

le canal et vont attendre.

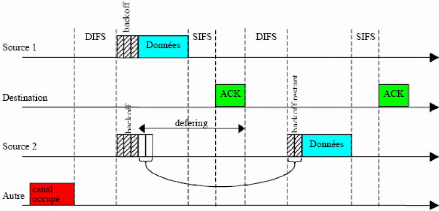

La Figure 1.13 montre le déroulement des communications

entre deux mobiles " source 1" et " source2" qui veulent envoyer

simultanément des données vers un autre mobile " destination",

dans cette exemple les backoff tirés par les mobiles " source1" et "

source2" sont 3 et 5 respectivement. Une fois ce tirage effectué, tant

que le canal reste libre, les mobiles

décrémentent leur backoff. Dès que l'un

d'eux a terminé (ici la source 1), il émet. L'autre mobile,

dès qu'il détecte le regain d'activité sur le canal stoppe

la décrémentation de son backoff et entre en période de

defering.

Figure 1.13: Le backoff et le defering.

Il faut noter que le temps de pause qui sépare un

paquet de données de son acquittement est appelé SIFS (Short

Inter-Frame Space) et qu'il est plus court que DIFS. Le mobile en

période de defering ne pourra reprendre la décrémentation

de son backoff que si le canal est à nouveau libre pendant DIFS. Le fait

que SIFS soit plus court empêche que la décrémentation ne

reprenne de manière inopportune entre les données et leur

acquittement (l'envoie des ACK est favorisé que l'envoie des

données).

Lorsque les données du mobile "station1" ont

été acquittées et que DIFS s'est écoulé sans

activité sur le canal, "Source2" peut reprendre la

décrémentation de son backoff (qui est déjà

à 2 unités). Ici, aucun autre mobile ne vient l'empêcher de

terminer et il peut donc finalement envoyer ses données.

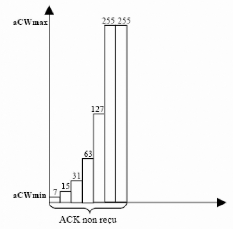

Le mécanisme de backoff limite les risques de collision

mais ne les supprime pas complètement. Aussi, si une collision se

produit (détectée grâce à l'absence d'acquittement),

un nouveau backoff va être tiré au hasard. Mais à chaque

collision consécutive, la taille de la fenêtre va doubler afin de

diminuer les chances que de telles collisions se répètent. La

borne inférieure de la Contention Window est toujours zéro, et la

borne supérieure va évoluer entre

les valeurs aCWmin et aCWmax définies par la norme. La

borne supérieure de la fenêtre est ré-initialisée

à CWmin sitôt qu'un paquet a été transmis

correctement (ou lorsque les timers de ré-émission expirent)

[IEE03]. Un exemple d'évolution de la fenêtre de contention est

donné sur la Figure 1.14.

Figure 1.14: Exemple de variation du

backoff

D'autres mécanismes de gestion de la fenêtres de

contention sont définis pour une meilleur utilisation du medium

d'accès, dans [BFO96] la fenêtre est mis à jour selon le

nombre de stations connectées.

Le mécanisme de la DCF, ne règle pas

définitivement le problème des noeuds cachés, et des

noeuds exposés, son but principal est de régulariser

l'accès au medium de manière distribués, tout en essayant

d'éviter les collisions.

RTS/CTS

Le mécanisme CSMA/CA cherche à éviter

les collisions en écoutant l'activité sur le canal, cependant le

problème des noeuds cachés n'est pas définitivement

réglé par cette méthode. 802.11 [IEE03] propose un

mécanisme utilisant des paquets de contrôle appelés Request

To Send (RTS) et Clear To Send (CTS) introduit par [Kar90]. Un mobile qui veut

émettre ne va plus directement envoyer son paquet de données,

mais plutôt un petit paquet RTS pour lequel les chances de collision sont

plus faibles. A ce paquet RTS, le destinataire va répondre par un petit

paquet CTS qu'il diffuse à tout son voisinage. Les paquets RTS et CTS

contiennent des

informations qui permettent de réserver le canal pour

la durée de transmission des données qui vont suivre. Un mobile

qui reçoit un CTS alors qu'il n'a pas envoyé (ni même

détecté de RTS) sait que quelqu'un d'autre va émettre et

doit donc attendre. Le mobile qui a envoyé le RTS sait, quand il

reçoit le CTS correspondant, que le canal a été

réservé pour lui et qu'il peut émettre.

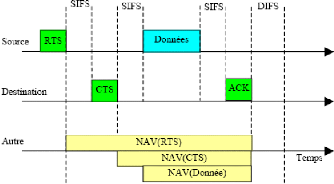

Au niveau des mobiles, la réservation du canal est

implémentée grâce au Network Allocation Vector (NAV). Dans

chaque noeud, le NAV indique pour combien de temps le canal est utilisé

par quelqu'un d'autre, indépendamment de ce qui est physiquement

perçu sur le canal (on parle aussi de détection de porteuse

'logique'). Sur la Figure 1.15 sont présentées les mises à

jour du NAV au niveau d'un mobile alors qu'une trame est échangée

entre deux autres mobiles. Lorsque le noeud non concerné par

l'échange reçoit le RTS, il sait grâce aux informations

contenues dans ce dernier pour combien de temps il ne devra pas accéder

luimême au canal.

Les CTS et les paquets de données vont aussi porter

les informations de durée, afin que leur réception puisse mettre

à jour le NAV, lorsque un mobile n'a pas reçu déjà

le RTS (comme c'est la cas pour les noeuds cachés), il met à jour

le NAV à la réception du CTS, et s'il ne reçoit pas le

CTS, il met à jour le NAV lorsque il détecte qu'il y a envoie de

données.

Figure 1.15: Mise à jour du Network

Allocation Vector (NAV).

Le mécanisme RTS et CTS ne règle pas

définitivement le problème des noeuds cachés, mais diminue

le risque de collisions de données, en faite le risque collision

persiste sur les messages de contrôle (RTS et CTS), mais cela est moins

grave que les collisions de données.

EIFS

Le mécanisme RTS et CTS ne règle pas le

problème de collision lorsque un noeud ne reçoit pas les paquets

RTS, CTS et les données, comme c'est présentée sur la

Figure 1.16 [Cha04], le noeud de gauche ("autre") détecte la porteuse de

l'émetteur sans pour autant comprendre ses messages (le signal est trop

faible pour être décodé, mais suffisamment fort pour

être reconnu comme tel). Les paquets envoyés par le

récepteur ne sont quant à eux pas détectés du tout

par le mobile de gauche. Dans cette situation, 802.11 [IEE03] impose

l'utilisation d'un Extended Inter Frame Spacing (EIFS), afin d'éviter

une collision au niveau de l'émetteur au moment du CTS et de

l'acquittement par le récepteur. La Figure 1.17 détaille ce qui

se passe : L'émetteur envoie tout d'abord un paquet de contrôle

RTS. Ce paquet est reçu par le récepteur, qui va y

répondre par un CTS. Le mobile de gauche, lui, a détecté

de l'activité au moment du RTS mais sans comprendre le paquet. Le

mécanisme de defering l'empêche d'émettre pendant l'envoi

du RTS (canal occupé) et pendant une période DIFS

consécutive (on est toujours obligé d'attendre que la canal ait

été libre pendant DIFS pour émettre). Mais DIFS est plus

court que SIFS+CTS. Si jamais le mobile de gauche avait terminé de

décrémenter son backoff trop vite, il aurait pu émettre

pendant le CTS, causant une collision au niveau de l'émetteur. Pour

protéger le CTS (et de manière similaire l'acquittement), 802.11

impose à un noeud d'attendre pendant un temps EIFS lorsque le canal

redevient libre mais que le paquet n'a pas été compris; la

longueur de EIFS étant suffisante pour que l'envoi du CTS ou de l'ACK se

déroule dans de bonnes conditions.

SIFS SIFS SIFS DIFS