2.1.2. Analyse des résultats et

amélioration

Les différentes simulations sont l'occasion

d'améliorer les contre-mesures de sécurité, voire de les

remettre en question.

Il faut aussi valider l'efficacité des

stratégies de sécurité mises en place face aux simulations

exécutées. Enfin, dans la mesure ou la stratégie existante

n'a pas apportée de résolution satisfaisante, il est

nécessaire de la modifier ou d'en créer une nouvelle.

2.1.3. Règles élémentaires d'une

stratégie de sécurité réseau

Lors de l'établissement d'une stratégie de

sécurité, il faut toujours garder à l'esprit quelques

règles ou principes élémentaires afin de se

prémunir des erreurs possibles dans le choix de contre-mesures.

Simplicité:

Plus une stratégie est complexe, plus il est difficile

de l'appliquer, de la maintenir dans le temps ou de la faire évoluer.

La simplicité est un critère de réussite

d'une stratégie de sécurité.

Le maillon le plus faible:

Un réseau est composé d'un ensemble

d'équipement, ayant ou non une fonction de sécurité

implémentée. Un routeur a pour rôle d'acheminer du trafic

de données tandis qu'un pare-feu filtre les flux réseau. Pour

qu'une stratégie de sécurité recouvre le

périmètre de l'entreprise, il faut s'assurer que toutes les

méthodes d'accès fournissent un même niveau de

sécurité, faute de quoi le maillon le plus faible sera

privilégié pour pénétrer le réseau de

l'entreprise.

Variété de

protection:

La variété des solutions mises en place pour

assurer la sécurité ne doit pas se fonder sur un seul type de

logiciel de pare-feu ou de détection d'intrusion.

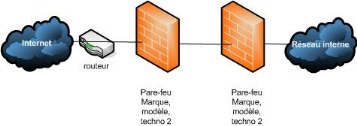

A titre d'exemple, une architecture visant à

protéger l'entreprise des accès réseau Internet pourrait

reposer sur deux types de pare-feux différents, un pour protéger

un sous réseau DMZ d'Internet et un autre pour protéger

l'entreprise de cette DMZ. Illustration sur le schéma suivant :

Pour réussir une attaque, l'intrus devrait être

capable de passer les deux types de produits pour atteindre le réseau de

l'entreprise. Les deux pare-feux peuvent être de marques et de

modèles différents, voire implémenter des technologies

différentes, complexifiant d'autant les techniques de

pénétration de l'entreprise.

2.1.4. Implémentation en profondeur des

mécanismes de sécurité :

La sécurité ne doit jamais reposer sur un seul

mécanisme de sécurité. Une imbrication de

mécanismes offre une garantie de sécurité bien

supérieure, pour peu que le premier élément de

sécurité vienne à faillir.

Un premier élément de sécurité

filtre l'accès aux adresses IP des équipements réseau par

des ACL.

Un deuxième élément de

sécurité authentifie les accès à

l'équipement à l'aide d'algorithmes de chiffrement et de

protocoles d'accès offrant de telles options, tels IPsec ou SSH.

L'implémentation de mécanismes de

sécurité en profondeur doit être comprise et perçue

comme une assurance de sécurité à plusieurs niveaux. Plus

le système à protéger est critique, plus le nombre de

mécanismes de sécurité doit être important.

|