2.2. PROPOSITIONS DE

STRATÉGIE DE SÉCURITÉ RÉSEAU

Ces stratégies de sécurité doivent

être considérées comme des briques, que l'on peut utiliser

afin de construire une stratégie complète.

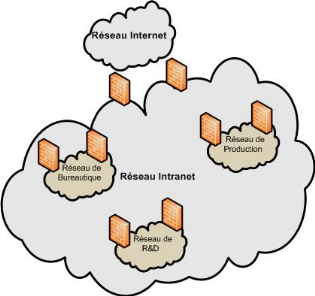

Nous prenons comme exemple une entreprise dont le

réseau interne, ou Intranet, comporte un sous réseau

dédié à la production comme c'est le cas pour la First

Bank.

Pour mieux comprendre ces propositions de stratégie,

nous nous appuyons sur l'analyse du château fort, dont le modèle

est assez proche de celui du réseau.

2.2.1. Stratégie des périmètres de

sécurité

Au commencement nous avons simplement une zone à

protéger, il s'agit de l'emplacement où sera érigé

le château, qui n'est qu'un simple champ. La première étape

dans la construction consiste à définir le

périmètre à protéger et à construire des

remparts tout autour. Ces remparts ont pour fonction de protéger le

périmètre d'un environnement extérieur

considéré comme inconnu et donc à risque.

Principe:

Le réseau de d'entreprise est découpé en

périmètres de sécurité logique regroupant des

entités ou fonctions afin de mettre en place des niveaux de

sécurité à la fois imbriqués et

séparés. Dans le cas de la banque, les réseaux des

différentes agences constituent les différents

périmètres de sécurité.

2.2.2. Stratégie de goulet

d'étranglement

Maintenant que nous avons érigé des remparts

plus ou moins solides et efficaces afin de définir nos

périmètres de sécurité, nous avons la

possibilité de mettre en place des contrôles d'accès. Nous

allons donc parler des goulets d'étranglement et installer des

contrôles d'accès sur ces goulets.

Dès lors, il ne sera possible d'entrer dans le

château que par un nombre défini d'entrées-sorties. De

plus, ces entrées-sorties sont gardées et les personnes qui

entrent ou sortent font l'objet d'un contrôle. Les goulets

d'étranglement dans le cas du réseau de la banque sont les

différents PIX et Routeurs situés en entrée des LAN des

agences.

Principe:

Des contrôles d'accès différenciés

et en nombre limité sont implémentés pour permettre

l'accès à chaque périmètre de

sécurité du réseau de l'entreprise.

Description:

Techniquement, les contrôles d'accès sont

constitués de filtrage de paquets et de relais applicatifs. Ces

solutions permettent d'autoriser un certain nombre de flux réseau

sortants (http, FTP, SMTP) appliqués à l'ensemble du

réseau interne ou à certaines adresses. Elles interdisent tout

trafic non autorisé vers le réseau interne.

Le schéma suivant illustre les contrôles

d'accès représentés par des pare-feux sur chacun des

périmètres de sécurité :

|