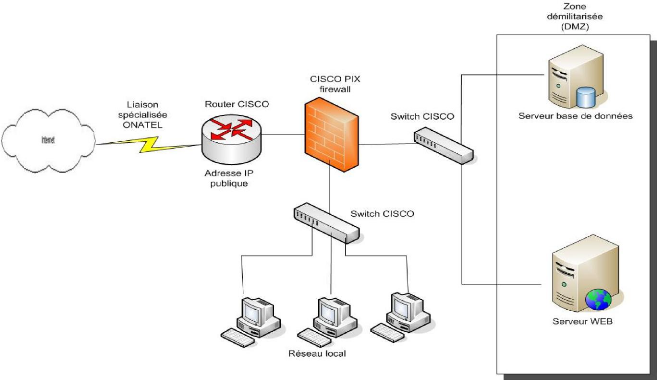

VIII.1.7. Infrastructures du SI

Figure 17 : Schéma des infrastructures du

SI

Le système d'information met en oeuvre une infrastructure

composée de plusieurs machines hétérogènes

interconnectées utilisant une zone démilitarisée

(DMZ).

Une DMZ est un sous réseau isolé par un pare-feu

(firewall). Ce sous réseau contient des machines se situant entre un

réseau interne (LAN- postes clients) et un réseau externe

(typiquement, Internet).

La DMZ permet à ses machines d'accéder à

Internet et/ou de publier des services sur Internet. En cas de compromission

d'une machine, l'accès vers le réseau interne sera interdit. Elle

est utilisée dans le cadre d'un routage de type NAT, toutes les

connexions non redirigées vers les ports définis sont

redirigées vers la DMZ.

Fonctionnement :

Lorsque certaines machines du réseau interne ont besoin

d'être accessibles de l'extérieur (serveur Web, serveur mail,

serveur base de données, etc.), il est souvent nécessaire de

créer une nouvelle interface vers un réseau à part,

accessible aussi bien du réseau interne que de l'extérieur, sans

pour autant risquer de compromettre la sécurité de l'entreprise.

On parle ainsi de « zone démilitarisé

>> (notée DMZ pour DeMilitarized Zone)

pour désigner cette zone isolée hébergeant des

applications mises à disposition du public. La DMZ fait ainsi office de

« zone tampon >> entre le réseau à protéger et

le réseau hostile.

Les serveurs situés dans la DMZ sont appelés «

bastions >> en raison de leur position d'avant poste

dans le réseau de l'entreprise.

La politique de sécurité mise en oeuvre sur la DMZ

est généralement la suivante : - Trafic du réseau externe

vers la DMZ autorisé ;

- Trafic du réseau externe vers le réseau interne

interdit ;

- Trafic du réseau interne vers la DMZ

autorisé ;

- Trafic du réseau interne vers le réseau externe

autorisé ;

- Trafic de la DMZ vers le réseau interne

interdit ;

- Trafic de la DMZ vers le réseau externe

refusé.

La DMZ possède donc un niveau de sécurité

intermédiaire, mais son niveau de sécurisation n'est pas

suffisant pour y stocker des données critiques pour l'entreprise.

Il est à noter qu'il est possible de mettre en place

des DMZ en interne afin de cloisonner le réseau interne selon

différents niveaux de protection et ainsi éviter les

intrusions venant de l'intérieur.

Dans le souci de sécuriser les ressources de notre

système informatique, nous avons choisit de placer le firewall entre le

routeur d'accès à Internet la DMZ et le réseau local. Son

rôle est de scruter toutes les données qui entrent dans le

réseau local et qui en sortent. Il est capable de filtrer les

données dans les deux sens. Lorsqu'il détecte un paquet de

données qui ne satisfait pas une règle prédéfinie,

ce paquet est bloqué (en entrée ou en sortie). Autrement dit, le

firewall protège contre les attaques extérieures mais

contrôle également le type de connexion que tentent d'effectuer

les utilisateurs du réseau local vers l'extérieur.

|