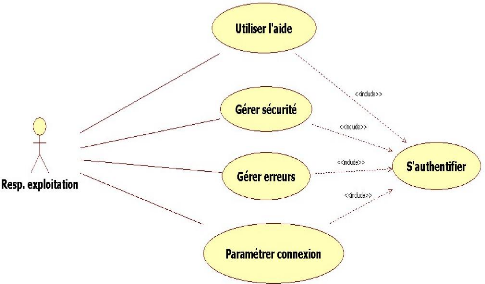

VIII.2. Cas d'utilisations techniques

Après avoir proposé une architecture technique

adaptée à notre système nous pouvons passer à la

description des cas d'utilisations techniques.

Un cas d'utilisation technique est une séquence d'actions

qui concernent des fonctionnalités purement techniques.

Pour cela, nous allons introduire la notion « d'exploitant

» proposé par UML.

Un exploitant est un acteur au sens d'UML, qui agit sur les

fonctionnalités techniques du système.

Les exploitants pour notre système sont :

9 L'utilisateur :

C'est toute personne ou tout système qui utilise notre

application. Tous les acteurs de la branche fonctionnelle sont des utilisateurs

;

9 Le responsable d'exploitation:

Il est chargé du déploiement et du dépannage

de l'application.

Les cas d'utilisation techniques sont identifiés

dans le tableau suivant :

|

Cas d'utilisation

|

Acteurs

|

Messages

|

|

CUTech1 : Gérer les erreurs

|

Utilisateur

|

Emet : erreurs

|

|

Responsable

d'exploitation

|

Reçoit : liste erreurs

|

|

CUTech2 : Gérer la

sécurité

|

Utilisateur

|

Emet : ouverture de session, mot de passe

crypté

|

|

Responsable

d'exploitation

|

Reçoit : liste des sessions

ouvertes

Emet : sauvegarde des données

|

|

CUTech3: Paramétrer connexion

|

Responsable

d'exploitation

|

Emet : Gère les paramètres de

connexion aux serveurs SQL

|

|

CUTech4 : Utiliser l'aide en ligne

|

Utilisateur

|

Reçoit : l'aide en ligne

|

Figure 18 : Diagramme des cas d'utilisation

technique

Description des cas d'utilisations

·

GESTION DES ERREURS

|

CU_Tech 1: Gérer les erreurs

|

Folio 1/1

|

|

Résumé : Permet au responsable

d'exploitation de gérer les erreurs et de les solutionner.

|

|

Acteurs : Responsable exploitation, Utilisateur,

SI

|

Pré condition : connexion au

système et erreurs survenue pendant l'utilisation du système

|

|

DESCRIPTION DU SCENARIO NOMINAL

<Début >

01 Le système enregistre toute erreur

survenue dans un fichier

02 Le Responsable exploitation consulte le

fichier d'erreurs.

03 Le SI propose au responsable d'exploitation

les erreurs.

04 Le Responsable d'exploitation recherche les

causes des erreurs.

Le SI propose au responsable d'exploitation un menu de

résolution de problèmes liés à sa

recherche.

05

06 Le Responsable d'exploitation choisit

l'option lui permettant de résoudre le problème.

07 Le système lui confirme la

réussite de l'opération.

08 Le Responsable d'exploitation fait un

test.

09 Si le test ne donne pas les résultats

escomptés alors on repart au point 04.

10 Si le test est ok le responsable

d'exploitation valide.

11 Le responsable ferme la fenêtre.

<Fin >

|

|

CU_Tech 2: Gérer les connexions

|

Folio 1/1

|

|

Résumé : Permet au responsable

d'exploitation de gérer les sessions et de sauvegarder les

données manipulées

|

|

Acteurs : Responsable exploitation, Utilisateur,

SI

|

Pré condition : connexion au

système et enregistrement de nouvelles données

|

|

DESCRIPTION DU SCENARIO NOMINAL

<Début >

01 Le système enregistre les

paramètres de connexion dans un fichier

02 Les actions effectuées par les

utilisateurs sont enregistrées dans un fichier.

03 Le Responsable exploitation consulte le

fichier des actions si besoin y est.

04 Le système lui demande s'il veut

sauvegarder.

05 Sinon l'opération est

annulée.

06 Si oui l'opération est

sauvegardée.

07 Le système demande au responsable s'il

veut continuer.

08 Si oui on repart au point 03.

09 Sinon le responsable d'exploitation ferme la

fenêtre.

<Fin >

|

UTILISER L'AIDE EN LIGNE

|

CU _Tech3: Utiliser l'aide

|

Folio 1/1

|

|

Résumé : Permet d'offrir une

assistance aux utilisateurs pour l'exécution des tâches

|

|

Acteurs : Utilisateur, SI

|

Pré condition : connexion au

système

|

|

DESCRIPTION DU SCENARIO NOMINAL

<Début >

01 Le système propose un menu aide.

02 L'utilisateur consulte l'aide pour effectuer

les actions désirées.

<Fin >

|

: String

: DateTime : Date

- Id_Connexion

- Heure_Connexion - Date_Connexion

: void : void : void : void : void : void

+ Creer ()

+ Modifier () + Supprimer () + Rechercher () + Afficher ()

+ Enregistrer ()

Connexion

· GERER LA SECURITE

|

CU _Tech4: Gérer la

sécurité

|

Folio 1/1

|

|

Résumé : Permet de garantir la

sécurité des donnés manipulées par les

utilisateurs

|

|

Acteurs : Responsable d'exploitation, SI

|

Pré condition : connexion au

système

|

|

DESCRIPTION DU SCENARIO NOMINAL

<Début >

01 Le système propose au responsable de

l'exploitation un menu « la gestion de la sécurité

».

02 Le responsable d'exploitant choisit ce

menu.

03 Le responsable d'exploitation vérifie

si ceux qui utilisent l'application sont ceux qui ont vraiment

les droits nécessaires (confère CU_Tech2 :

gérer connexion).

<Fin >

|

Figure 19 : Diagramme de classe des cas d'utilisation

technique

1..*

1..1

: String

: String

- Login

- Mot_Passe

: void : void : void : void : void : void : void

+ Creer ()

+ Modifier ()

+ Supprimer () + Rechercher () + Afficher ()

+ Ouvrir ()

+ Fermer ()

: void : void : void : void : void

+ Creer ()

+ Modifier ()

+ Supprimer () + Rechercher () + Afficher ()

Utilisateur

Session

- Id_Session : String

1..1

- Date erreur : Date

- Heure erreur : TimeSpan

|

+ Creer () : void

+ Modifier () : void

+ Supprimer () : void

+ Rechercher () : void

+ Afficher ()

: void

|

- Code erreur - Message

: Integer : String

0..*

Erreur

|

+ Creer () : void

+ Modifier () : void

+ Supprimer () : void

+ Rechercher () : void

+ Afficher ()

: void

|

|

|

|

|

|

|

|

|