I.1.3.3. Utilisation des infrastructures de gestion de

clés a. Différents usages d'une PKI

Une PKI peut être utilisée à diverses fins

:

y' La sécurisation des échanges

électroniques dans les administrations, entreprises, organisations

diverses ou entre ces différentes entités;

y' La sécurisation des actes administratifs

(décrets, arrêtés et textes divers);

y' La sécurisation de pièces officielles (actes

d'Etat civil, bulletin n°3, diplômes, permis de conduire, traitement

salarial, examens et concours, etc.);

y' L'amélioration de la sécurité dans les

réseaux privés virtuels (VPN); y' Les transactions en ligne

(e-banking, e-commerce);

y' En entreprise, la sécurisation aussi bien des

échanges internes qu'externes avec les partenaires et clients.

y' Peut contribuer énormément à

l'amélioration de la gouvernance, notamment en apportant la

sécurité requise dans le système d'administration

électronique (E-Government)

y' La signature électronique des contrats et conventions

en ligne;

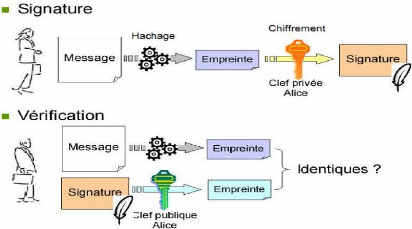

b. Principe de signature électronique

Pour satisfaire aux exigences légales, la signature

électronique doit utiliser une PKI. Une signature électronique ou

encore signature numérique est un ensemble de données

informatiques générées à partir d'un document

électronique et qui permet d'authentifier ce document. Elle est

basée sur la technique de cryptographie asymétrique. Elle peut

être intégrée au document ou enregistrée dans un

fichier séparé. Elle doit pouvoir identifier le signataire du

document et doit pouvoir garantir que le document n'a pas été

altéré depuis l'apposition de la signature.

Le processus de signature d'un document se déroule en

deux phases que sont la signature et la vérification de cette

signature.

Mémoire de fin d'études d'Ingénieurs des

Travaux des Télécommunications 15

Présenté par NGONO NGONO Arlène

Murielle

CONTEXTE ET PROBLEMATIQUE

? Signature

Le signataire calcule grâce à une fonction de

hachage le condensat ou empreinte du document à signer. Cette fonction

est irréversible et le condensat qui en résulte sera

chiffré avec la clé privée du signataire. La signature

résultante est composée de l'empreinte signée et du

certificat du signataire. Ainsi, seul le possesseur du certificat et donc de la

clé privée peut signer un document.

? Vérification

N'importe qui ayant le certificat du signataire peut

vérifier sa signature. Le destinataire calcule ainsi le condensat du

document reçu et déchiffre l'empreinte signée à

l'aide de la clé publique contenue dans le certificat du signataire. Il

compare ces deux valeurs, si elles sont identiques alors la signature est

authentique et l'identité du signataire est bien celle qui est

décrite dans le certificat et le destinataire est ainsi assuré de

la validité de cette signature. Dans le cas où les deux valeurs

sont différentes, la signature a été compromise.

Soit la figure récapitulant les deux étapes :

Figure 5 : Processus de signature

électronique

Mémoire de fin d'études d'Ingénieurs des

Travaux des Télécommunications 16

Présenté par NGONO NGONO Arlène

Murielle

CONTEXTE ET PROBLEMATIQUE

|