|

COLLEGE DES SCIENCES SOCIALES ET DES

HUMANITES

MASTER 2 POLICE ET SECURITE INTERIEURE

LE TRAFIC INTERNATIONAL DE FAUX DOCUMENTS

D'IDENTITE

Mémoire Recherche

HAZIZA

Jean-Michel

Directeur de recherche : M. Nicolas BAREIT

Année 2018/2019

« La faculté n'entend donner aucune

approbation ni improbation aux opinions contenues dans ce mémoire qui

doivent être considérées comme propres à leur auteur

».

COLLEGE DES SCIENCES SOCIALES ET DES HUMANITES

MASTER 2 POLICE ET SECURITE INTERIEURE

Année 2018/2019

LE TRAFIC INTERNATIONAL DE FAUX DOCUMENTS

D'IDENTITE

Mémoire Recherche

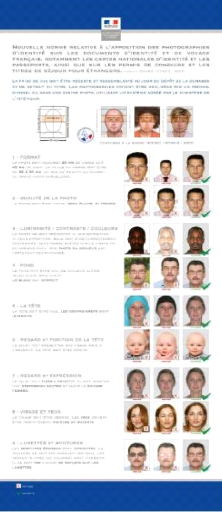

HAZIZA Jean-Michel

Directeur

de recherche : M. Nicolas BAREIT

REMERCIEMENTS

Ce mémoire n'aurait pu être réalisé

sans eux :

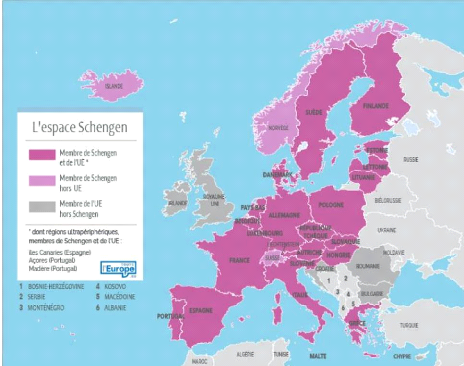

Merci à Nicolas Bareït pour son soutien, pour sa

grande disponibilité, et pour ses remarques positives qui m'ont permis

de comprendre les exigences de cet exercice délicat. C'est grâce

à lui que j'ai pu dérouler mon parchemin d'idées sans

encombre, et que j'ai pris confiance dans le développement de ma

technicité juridique.

Merci à Abel Kouvouama pour le partage de ses

idées issues de l'anthropologie qui m'ont permis d'étoffer la

diversité de mes recherches.

Merci à Stéphane Pidoux pour son accueil au sein

de vos locaux, son ouverture d'esprit, et ses idées déterminantes

sur la bonne compréhension pratique du sujet.

Merci à Morgane Montreuil Moro pour ses idées

éclairantes dans mes moments de doute.

Merci à mes parents pour leur soutien constant depuis

tant d'années d'études. Merci à mes frères et ma

soeur, toujours présents pour décompresser.

Merci à ma tante pour sa présence

précieuse à mes côtés depuis le début de mon

cursus universitaire, pour son aide matérielle régulière

qui m'a permis de me donner toute la vitalité nécessaire. Ce

travail finit donc une étape du projet dont nous avions parlé

vivement.

Merci à mon oncle pour ses relectures minutieuses,

à son attention constante sur mon travail, et pour le modèle

qu'il incarne de la réussite universitaire, réussite que je

souhaite lui transmettre en retour.

Merci à mes amis proches, et aux doctorants qui ont

suivi mon travail pendant ces quelques mois avec attention, sans oublier de me

donner de judicieux conseils de formes.

PRINCIPALES ABREVIATIONS

AFA Agence Française Anticorruption

Ann. Annexe

Av. pr. Avant-propos

bull. Bulletin criminel, bulletin civil de la Cour de

cassation

CA Cour d'appel

CAAS Convention d'application des accords Schengen

Cass. Crim. Chambre criminelle de la Cour de cassation

Cass. soc. Chambre sociale de la Cour de cassation

CC Code civil

CCIC Centre conjoint d'information et de coordination

CCPD Centre de coopération policière et

douanière

CIDPM Centre international pour le développement de

politiques

migratoires

Civ. 1ère Première chambre civile de

la Cour de cassation

CNI Carte nationale d'identité

CNIL Commission Nationale de l'Informatique et des

Libertés

CMB Convention de Montégo-Bay

Coll. Collection

Com. Chambre commerciale de la Cour de cassation

Comm. Commentaire

Cons. Const. Conseil constitutionnel

CP Code pénal

CPC Code de procédure civile

CPP Code de procédure pénale

C. route Code de la route

CSI Code de la sécurité intérieure

Curapp-revues Revues du centre universitaire de

recherches sur l'action publique

et le politique

DCPAF Direction centrale de la police aux frontières

Publ. Publication

(dir.) Sous la direction de

Dr. Pén. Revue de droit pénal

ECE Equipes communes d'enquêtes

éd. Edition

FADO False and Authentic documents online

fasc. Fascicule

Gaz. Pal. Gazette du Palais

Gr.Ch. Grande Chambre

Ibid. Ibidem (Au même endroit)

i-FADO Intranet FADO

INHESJ Institut national des hautes écoles de la

sécurité et de la justice

Interpol Organisation internationale de police criminelle

ISO/IEC Organisation internationale de normalisation/

Commission

électronique internationale

J.-Cl. Jurisclasseur

N° Numéro de pourvoi

Obs. Observation

OCDE Organisation de coopération et de

développement économique

OCRIEST Office central pour la répression de

l'immigration irrégulière et de

l'emploi sans titre

OIM Organisation Internationale pour les migrations

ONDRP Observatoire national de la délinquance et des

réponses pénales

ONU Organisation des Nations-Unies

ONUDC Organisation des Nations Unies contre la drogue et le

crime

Op.Cit. Opus citatum (ouvrage déjà

cité)

OPJ Officier(s) de police judiciaire

préc. Articles de doctrines, de chroniques,

encyclopédies juridiques,

thèses, rapports, précitées

PRADO Registre public en ligne de documents authentiques

d'identité et de

voyage

PUF Presse universitaire française

RFDA Revue française de droit administratif

req. Requête

Rép. com.

Répertoire de droit commercial Dalloz

Rép. europ. Répertoire de droit

européen Dalloz

Rép. intern. Répertoire de droit

international Dalloz

RICPTS Revue internationale de criminologie et de

police technique et

scientifique

Rép. pén. Répertoire Dalloz de

droit pénal et de procédure pénale

RMCUE Revue du marché commun et de l'Union

européenne

RSC Revue des sciences criminelles Dalloz

Rev. soc. Revue des sociétés Dalloz

S. Sirey

Sect. III Troisième section de la Cour

européenne des droits de l'homme

SIS Système Information Schengen

SIS II Système Information Schengen deuxième

génération

t. Tome

TUE Traité sur l'Union européenne

TFUE Traité sur le fonctionnement de l'Union

européenne

V. Voir

VIS Visas Information Schengen

Vol. Volume

SOMMAIRE

Introduction.

Titre I : Analyse prospective des infractions de faux

et d'usage de faux documents d'identité intégrée à

une organisation criminelle internationale de trafiquants.

Chapitre I : Analyse prospective de l'infraction de faux

documents d'identité intégrée à une organisation

criminelle internationale de trafiquants.

Chapitre II : Analyse prospective de l'infraction de l'usage

de faux documents d'identité intégrée à une

organisation criminelle internationale de trafiquants.

Chapitre III : Analyse prospective des relations entre les

infractions de faux et d'usage de faux documents d'identité

intégrée à une organisation criminelle internationale de

trafiquants.

Titre II : Proposition d'une surveillance

policière inédite au sein d'une organisation criminelle

internationale de trafiquants de faux documents d'identité.

Chapitre I : Proposition d'une surveillance policière

inédite sur l'acheminement international des documents d'identité

falsifiés par une organisation criminelle internationale de

trafiquants.

Chapitre II : Proposition d'une surveillance policière

personnelle inédite sur le déplacement international des

trafiquants de faux document d'identité.

Conclusion générale.

INTRODUCTION

1. Citation. « Le regard criminologique

se déplace de l'étude de la délinquance individuelle vers

l'observation et l'analyse de nouvelles formes de criminalité, que sont

le crime organisé, le terrorisme, les trafics divers, ainsi que des

menaces qu'elles constituent pour la sécurité des personnes, des

biens et de la vie sociale en général »1.

2. Enjeux. Le trafic international de faux

documents d'identité est mis entre parenthèse par la

matière juridique puisqu'il n'existe, à l'heure actuelle, aucune

convention internationale réprimant ce phénomène criminel.

Ce trafic permet d'alimenter des organisations criminelles d'envergure, comme

le trafic illicite de migrants et la filière de la prostitution. L'achat

et l'emploi de faux documents d'identité entre les mains des trafiquants

de filières internationales permettent aux victimes - les migrants ou

les prostituées - d'entrer sur un territoire, de se maintenir sur ce

dernier, de transiter vers un autre lieu. La vente de faux documents

d'identité serait un moyen très lucratif servant aux

organisations criminelles internationales.

3. Historique. L'Etat français a

pourtant lutté contre la fraude documentaire en mettant en place une

surveillance accrue de l'identité des personnes séjournant sur le

territoire de la République. L'ère postrévolutionnaire a

été marquée par l'inscription des premiers

éléments d'identité sur les documents de circulation pour

faciliter les contrôles policiers2.

4. D'ailleurs, deux décrets de février 1792 ont

exigé la délivrance de passeport intérieur par les

officiers municipaux : document utilisable pour passer les frontières

françaises et pour circuler à l'intérieur du territoire

français3. Sous le règne de Napoléon

1er, le passeport intérieur est resté une

nécessité pour la sûreté de l'Empire et de la

sécurité intérieure4. Ce n'est qu'à la

fin du XIXe siècle qu'apparait la carte d'identité nationale

(CNI), en Algérie, avant d'être officialisée par les

décrets du 22 et 26 septembre 1955. Ainsi, de nombreux documents

administratifs ont été mis en

1 GASSIN (R.), « Criminologie et « savoir

» sur la sécurité intérieure »,

Rev.pén.,2010, p. 485 et s.

2 THIREAU (J.-L), « L'identité des personnes :

perspectives historiques », L'institution, PUF, publ.

curapp-revues, 1981, p. 158.

3 BONNAFOUX (P.), Des passeports. Etude historique et

critique, Thèse Droit, Toulouse, 1927, p. 32-36.

4 ROUGIER (R.), « Des faux commis en matière de

pièces d'identité », Mélanges, Revue de droit

international et de législation comparée, 1906, p. 5.

1

2

circulation sur le territoire français prouvant le

contrôle de l'administration et de la police sur l'identité des

individus.

5. Institution d'une police civile sur l'individu.

Selon Planiol, « une institution de police civile

»5 s'exerça uniquement sur le nom de chaque citoyen au

cours de l'histoire française pour des nécessités

sécuritaires, notamment pour assurer une plus grande surveillance de

l'Etat sur la fraude à l'identité et pour mieux contrôler

l'accès aux frontières au moyen de la délivrance de

passeports intérieurs6. Or, la délivrance du passeport

intérieur et de la CNI ne dépend pas du domaine de la loi,

prévu à l'article 34 de la Constitution. En effet, ces deux

documents proviennent d'un acte exécutoire pris par le pouvoir

exécutif : le décret. Ce sont les autorités

départementales qui disposent de ce pouvoir réglementaire,

notamment les préfectures, pour imposer des éléments

d'identification des individus, qui sont apposés sur les documents

d'identité. En utilisant la voie décrétale et non pas la

voie législative, l'Etat de droit s'est transformé en un Etat

policier en prétextant la défense de la sûreté

publique afin de mieux surveiller l'identité civile des individus.

6. Définition polysémique de

l'identité. Selon Lévi-Strauss, « le terme de

l'identité se situe non pas seulement à un carrefour, mais

à plusieurs »7, notamment au sein du droit. Le droit ne

s'intéresse pas à l'être humain dans son état de

nature mais dans son état de culture, en lui imposant des règles.

Gérard Cornu affirme que l'identité permet de reconnaitre et de

distinguer les individus les uns des autres8. Le droit impose aux

individus une « identité stable »9 pour faciliter

la reconnaissance et la distinction de chaque individu. Or, l'identité

stable se trouve dans l'état de la personne. L'état de la

personne peut se définir comme « l'ensemble des caractères

biologiques et sociaux permettant d'individualiser une personne dans la

société dans laquelle elle vit »10. Or, la mesure

des caractères biologiques et sociaux varie en fonction des pays. Par

exemple, en Allemagne, la religion fait partie des renseignements que

l'individu doit fournir à l'administration fiscale ; aux Etats-Unis,

l'origine ethnique se trouve mentionnée dans

5 Ibid.

6 Ibid., p. 8.

7 BAUDRYDU (R.), JUCHS (J.-Ph), « Définir

l'identité », Hypothèses travaux de l'école

doctorale d'histoire, Sorbonne, 2007.

8 CORNU (G.), Vocabulaire juridique, «

Identité », PUF, 2014.

9 ROCHFELD (J.), Les grandes notions du droit privé,

Thémis droit, PUF, 2013, n° 15, p. 38.

10 ZENATI-CASTAING (F.), REVET (T.), Manuel de droit des

personnes, PUF, 2006, n° 33, p. 48.

3

l'état civil des individus, ce qui n'est pas le cas en

France11. Le droit civil français appréhende les

critères biologiques et sociaux de l'état des personnes dans

l'état civil. En effet, le code civil (CC) accorde aux personnes une

identité légale car il régit les « actes de

l'état civil »12.

7. Identité juridique. C'est

l'article 34 du CC qui impose les éléments d'identification

légaux de chaque personne : le nom, la profession, le domicile, les

dates et lieu de naissance. Le sexe de l'individu n'est mentionné que

plus loin, à l'article 57 alinéa 1er du CC, dans le

chapitre consacré « aux actes de naissances ». Les actes de

l'état civil représentent des écrits au sein desquels

l'autorité publique constate, de manière authentique, les

principaux événements de la vie d'un individu : l'acte de

naissance, l'acte de mariage, et l'acte de décès13.

Tous ces actes d'état civil sont conservés par une institution

municipale - la mairie - par l'intermédiaire de l'officier d'état

civil14. Or, le législateur a placé la

nationalité de l'individu en dehors des actes de l'état civil,

puisqu'elle se trouve dans le Titre 1 Bis « De la nationalité

française ».

8. Vision publiciste de l'identité.

De ce constat formel découle une autre idée : la vision

civiliste de l'identité de la personne doit être confrontée

à une vision publiciste de cette dernière fondée sur une

« police civile »15 mettant en place des normes strictes

d'identification. C'est l'idée que le législateur a

développé un ordre public civil s'imposant sur l'individu, sans

lui laisser la moindre autonomie de la volonté.

9. Par exemple, l'état de nature a imposé

à l'individu un sexe, élément d'identité qui est vu

comme un caractère immuable par l'Etat16. Par ce raisonnement

il est ainsi possible d'expliquer pourquoi le sexe de l'individu,

codifié à l'article 57 alinéa 1er du CC, se

trouve séparé des actes de l'état civil inscrivant les

modifications de la vie de l'individu. De plus, la police civile

s'intéresse plus particulièrement aux vagabonds et aux

clandestins17. Ces individus n'ont aucun statut juridique reconnu

par l'Etat du fait de l'absence de la remise d'une copie de l'état civil

à leur égard, d'autant plus qu'ils n'ont

11 ROCHFELD (J.), Les grandes notions du droit privé,

op.cit., n° 15, p. 38.

12 Livre premier, Titre II, « Des actes d'état civil

».

13 CARBONNIER (J.), Droit civil, Introduction : les

personnes, la famille, l'enfant, le couple., PUF, Vol. 1,1996, p. 471.

14Ibid.

15 Selon LEMOYEUR (A.-M), les critères de

l'identification relèvent de la « police civile », ou plus

exactement de l'ordre public (V. ROCHFELD (J.), Les grandes notions du

droit privé, op.cit., n° 17, p. 40).

16 ROCHFELD (J.), Les grandes notions du droit privé,

op.cit., n° 18, p. 41.

17 Ibid.

4

pas la permission de rester sur le territoire. Or, la police

civile se fonde sur le critère de la nationalité de l'individu

pour décider de donner la permission ou non de rester sur le territoire.

Ainsi, le refus administratif d'obtenir une permission de l'Etat vient du

principe de l'indisponibilité. En conséquence, deux

impératifs publics principaux pèsent sur l'autonomie de la

volonté de chacun des individus : l'immutabilité et

l'indisponibilité18. Partant, il existe une imbrication entre

l'ordre public de la police civile et les actes de l'état civil qui

forment l'identité légale de l'individu.

10. Apparition de nouvelles formes

d'identités. Toutefois, l'essor d'une société

moderne individualiste a causé l'apparition de nouvelles formes

d'identités qui réduisent ou enflent le noyau dur de

l'identité légale de l'individu, exigée et construite par

l'Etat. En réponse à cela, le droit civil est venu

protéger l'identité numérique, identité

conçue de toute pièce par l'individu sur Internet,

s'émancipant de son identité légale19.

11. La Convention européenne des droits de l'homme a

été la première à protéger « des

personnes à l'égard des traitements automatisées de

données à caractère personnel »20 en

complément de la loi du 6 janvier 1978 relative à l'informatique,

aux fichiers et aux libertés, dite « informatiques et

libertés ». La loi de 1978 a créé la Commission

Nationale de l'Informatique et des Libertés (CNIL), autorité

administrative indépendante jouant un rôle primordial sur le

contrôle de la liberté informatique des individus. Face au

développement des nouvelles technologies, les politiques publiques

surveillent une autre identité apposée à celle de

l'identité légale, celle d'une identité biologique,

fondée sur la biométrie dans le but de « renforcer la

sécurité de l'Etat face à la mondialisation

»21.

18 Ibid.

19 Ibid., n° 33, p. 67.

20 La Convention européenne des droits de l'homme pour

la protection à l'égard des traitements automatisées de

données à caractère personnel du 28 janvier 1981,

entrée en vigueur en France en 1985. Plusieurs directives ont suivi

cette protection : les directives 95/46/CE du 24 octobre 1995, 2002/58/CE du 12

juillet 2002 et 2009/136/CE du 25 novembre 2009. La protection de

l'identité numérique est inscrite aussi dans la Charte des droits

fondamentaux de l'Union européenne à l'article 8.

21

http://www.larousse.fr/encyclopédie/divers/biom%C3%A9trie/27110

: Le domaine de la biométrie est celui de l'anthropométrie, qui

vient du grec antropos, et métron « mesure

». La biométrie serait donc littéralement la mesure de la

vie de l'homme.

12.

5

Présence de l'identité légale et

de l'identité biométrique sur les documents des individus.

L'identité légale de l'individu est concurrencée

par un besoin de retour à une sécurité publique

fondée sur les éléments biologiques des individus. Par

exemple, la taille d'une personne mentionnée sur la CNI relève du

pouvoir de la mairie, qui impose à cette dernière de la

mentionner lors d'une demande de délivrance ou de renouvellement de la

CNI. De plus, le passeport biométrique établit l'identité

légale de l'individu en reprenant les éléments

traditionnels de l'état des personnes, et ce document est

complété par des données biologiques comme la couleur des

yeux et l'empreinte digitale de l'intéressé,

insérées dans une puce électronique installée dans

le support. Le noyau de la pression de l'Etat sur l'individu s'accroit par le

passeport biométrique car il réduit l'individu à son

simple patrimoine génétique et biologique. Or, la Commission

nationale consultative des droits de l'homme, le 1er juin 2006, a

contrecarré cette politique publique sécuritaire en rendant un

avis défavorable sur l'immixtion d'éléments

biométriques inscrits sur la CNI22. La politique publique

d'une « rebiologisation » de la personne s'est déjà

inscrite sur certains documents d'identité, même si l'inscription

de l'état civil reste le point d'ancrage de l'identification et de la

différenciation des individus.

13. Définition du document d'identité.

La notion de document d'identité n'est ni

appréhendée par la sociologie, ni par le droit. En droit

prétorien, la notion la plus employée reste celle de papiers

d'identité, notion qui est souvent confrontée avec les droits

fondamentaux de la personne, comme « l'ingérence dans la vie

privée au sens de l'article 8 de la Convention EDH »23.

De nombreuses décisions de justice concernant les pièces

d'identité - CNI, passeport et permis de conduire - ont

été rendues sur le fondement de l'article 34 du CC. La notion de

pièces d'identité se rapproche de la notion de document

d'identité en ce sens que, usuellement, le vocable document est

défini comme « une pièce écrite servant d'information

ou de preuve » selon le dictionnaire Larousse. Or, en droit administratif,

commercial, fiscal et pénal, la pièce est aussi un écrit

servant à établir un droit, à prouver la

réalité d'un fait ou l'existence d'une chose,

22

http://www.cncdh.fr/sites/default/files/06

avis biometrie.pdf

23 CEDH sect.III, 24 juillet 2003, Smirnova c/Russie,

n° 46133/33 et n° 48183/99.

6

notamment une pièce

d'identité24. La frontière est donc

ténue entre la qualification de document et celle de pièce.

14. Sous un second angle, le terme document désigne un

« objet quelconque servant de preuve, de témoignage » selon le

dictionnaire Larousse. Dès lors, un document d'identité pourrait

être défini comme un objet contenant une pièce

écrite servant à inscrire les informations sur l'identité

d'une personne. Or, l'identité provient de règles

édictées par le Règlement et par la Loi. Le droit

appréhende donc l'existence d'une identité qui peut être

établie et contestée comme un moyen de preuve par les citoyens.

Le document d'identité regroupe l'ensemble de la pièce qui prouve

toutes les informations sur l'identité légale et

biométrique de l'individu.

15. Informations légales inscrites sur tous

les documents d'identité. Les informations inscrites sur les

documents d'identité se composent du nom, du/des prénom(s), du

sexe, de la date et du lieu de naissance, du domicile/de la résidence et

de la nationalité. L'étude des documents d'identité se

limitera aux éléments d'identification inscrites sur les

documents d'identité sans se préoccuper des conséquences

liées à la filiation. Le nom des parents se transmet de plano

jure aux descendants à l'inverse du nom d'usage qui ne sera

mentionné sur l'état civil qu'à la demande de

l'intéressé25. L'attribution du/des

prénom(s) a un caractère plus volontaire que légal, en

sachant que c'est l'officier d'état civil qui a la qualité pour

dresser immédiatement, sans observation, les prénoms qui lui sont

dictés par le déclarant au nom des

parents26.

16. La mention du sexe est obligatoire dans l'acte de

naissance selon l'article 57 alinéa 1er du CC, après

examen de l'enfant par un médecin accoucheur27. Par

principe, la mention du sexe du nouveau-né est inscrite pour toujours

dans les registres d'état civil et sur les documents d'identité.

Toutefois, la Cour de cassation, par deux arrêts rendus en

assemblée plénière le 11 décembre 1992, a

autorisé la modification du sexe dans les registres d'état civil.

Le droit prétorien a donc adapté l'apparence physique avec le

comportement social de l'individu. La date et le lieu de naissance doivent

être certifiés

24

http://www.cnrtl.fr/definition/pièce

25 CARBONNIER (J.), Droit civil, Introduction :

les personnes, la famille, l'enfant, le couple., op.cit., p.

422-424. Toutefois, depuis la loi du 23 décembre 1985, le nom

patronymique est devenu le nom parental, libre choix laissé aux

parents.

26 Ibid., 229, p. 437.

27 Ibid., 268, p. 497.

7

de manière certaine par l'officier d'état civil

pour que le maire puisse en établir un acte de naissance.

17. Le nouveau-né sera lié, durant toute sa

vie, à sa mairie du lieu de naissance28. Le

domicile et la résidence sont des localisations juridiques de la

personne. Mais la notion de résidence est venue concurrencer le

domicile, car elle suppose un rattachement plus concret et plus souple de

l'individu à un lieu29. Les deux notions se chevauchent sur

le passeport biométrique puisqu'il est mentionné le terme de

« résidence/domicile ». L'individu ne doit disposer que d'un

seul domicile. C'est le principe civiliste de l'unité du domicile. Le

premier domicile est établi par la loi, c'est le domicile légal

d'origine30. C'est le premier domicile qui sera inscrit sur les

documents d'identité. Cependant, le mineur émancipé ou la

personne majeure peut changer le domicile légal d'origine pour en

déterminer un autre qu'il aura choisi, c'est le domicile

volontaire31. En pratique, il pourra faire la demande du changement

de domicile en mairie pour que soit apposé sur sa nouvelle CNI le lieu

qu'il aura élu comme domicile.

18. Il existe aussi le domicile de dépendance,

domicile où une personne vit sous le toit d'une autre personne. Par

exemple, les domestiques employés de maison sont logés au

domicile de l'employeur, au regard de l'article 109 du CC. Enfin, le domicile

d'attache concerne « les bateliers et autres personnes vivant à

bord d'un bateau de navigation intérieure immatriculé en France

» selon l'article 102 alinéa 3 du CC.

19. La résidence de l'individu est plus

réaliste que le domicile et elle est beaucoup moins abstraite. C'est un

lieu où l'individu réside effectivement, pourvu que cette

résidence soit stable et habituelle32. La résidence

peut être choisie à défaut de domicile connu selon les

articles 43 et 655 du code de procédure civile (CPC). Cette tendance

réaliste de la résidence s'est inscrite dans la

législation en droit international privé pour déterminer

le domicile aux articles 287 dernier alinéa, 311-15 et 311-18 du CC et

à l'article 1070 du CPC en matière de divorce. Or, la preuve du

domicile ou de la résidence s'effectue par des certificats de domicile

ou de résidence délivrés par les mairies.

28 Ibid., p. 396.

29 Ibid., 243, p. 456. Le code de procédure

pénale (CPP) a réuni les deux notions aux articles 42 et

43 en disposant que la résidence ou le domicile peuvent se

définir comme le « lieu où demeure la personne ».

30 Ibid., 245, p. 459.

31 Ibid.

32 Ibid., 247, p. 464.

20.

8

Enfin, le droit de la nationalité est lié

au droit des étrangers et au contrôle de l'immigration33. La

question est donc non seulement juridique mais surtout politique, notamment en

matière de lutte contre les faux documents d'identité34. Le droit

français combine deux modes d'attribution de la nationalité : le

double jus soli35 et le jus sanguinis36. Or, « la

nationalité est un élément d'individualisation de la

personne et possède, en principe, davantage de stabilité que le

domicile »37. C'est pour cela qu'elle est aussi inscrite sur les documents

d'identité.

21. Informations biométriques inscrites

sur certains les documents d'identité. Certaines mentions

biométriques sont aussi inscrites sur les documents d'identité.

Les éléments portant sur le physique des personnes contenus dans

certains documents d'identité sont les suivants : la photographie

d'identité, la taille, la couleur des yeux et l'empreinte digitale. La

norme internationale ISO/IEC 19794-5 :200538 réglemente «

l'apposition des photographies d'identité sur les documents

d'identité et de voyage français, notamment les CNI et les

passeports, ainsi que sur les permis de conduire et les titres de séjour

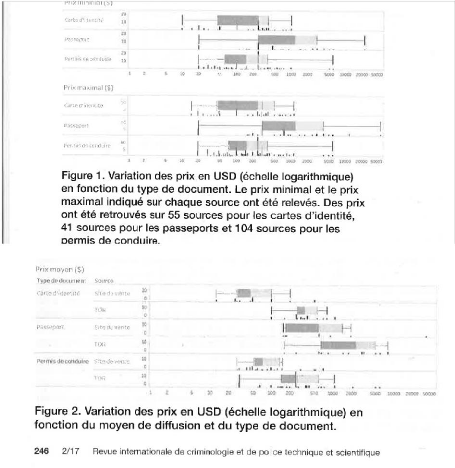

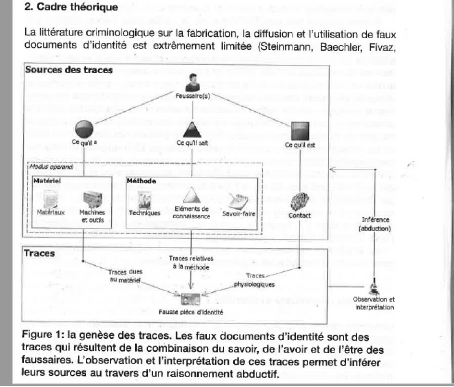

pour étrangers »39. Des normes sont imposées sur le format,

la qualité, la luminosité, le fond de la photographie, le visage,

les yeux et la tête40.

33 BUFFELAN-LANORE (Y.), LARRIBAU-TERNEYRE (V.), Droit

civil : introduction, biens, personnes., Sirey Université, 2013, p.

448.

34 La loi n° 2003-1119 du 26 novembre 2003 relative

à la maîtrise de l'immigration, au séjour des

étrangers en France et à la nationalité, a repris des

mesures drastiques notamment pour lutter contre la production de documents

falsifiés et pour lutter contre les mariages « naturalisants

».

35 Le double droit du sol. Le droit français permet

d'acquérir la nationalité par le fait de naître sur le

territoire, d'une personne elle-même née sur ce territoire. Le

droit français combine ces deux modes d'attribution de la

nationalité.

36 Le droit du sang. Ce droit attribue à une personne

la nationalité de ses auteurs. La nationalité s'acquiert par la

filiation selon l'article 18-1 du CC : « est français l'enfant dont

l'un des parents au moins est français ».

37 MAZEAUD (P.), Rapport de l'assemblée

nationale, n° 125, p. 97.

38 ISO correspond au sigle « Organisation internationale

de normalisation ». « Les normes ISO sont élaborées par

des groupes d'experts venant du monde entier, qui forment des groupes plus

grands : les comités techniques ». V.

http://www.iso.org/fr/developing-standards.html

39 V. Ann., n°1.

40 Article 1er de l'arrêté du 5

février 2009 relatif à la production de photographies

d'identité dans le cadre de la délivrance du passeport.

V.

https://www.legifrance.gouv.fr/affichTexte.do?cidTexte=JORFTEXT000020246797&categorieLien=id

Article 1er de l'arrêté du 10 avril 2007 relatif

à l'apposition de photographies d'identité sur les documents

d'identité et de voyage, les permis de conduire et les titres de

séjour.

22.

9

Une circulaire du ministre de l'Intérieur à

l'attention des préfets et du préfet de police relative à

l'établissement et à la délivrance des CNI prévoit

que « la taille peut être dans certains cas un élément

d'identification important et elle doit être mentionnée avec

précision »41. Dès lors, l'exactitude de la

taille mentionnée par l'intéressé serait a priori

une condition essentielle pour obtenir la restitution d'une CNI. Or, la

taille de l'individu sera susceptible de varier dans les faits, entre la date

de la délivrance du document d'identité et la date d'expiration

de celui-ci, qui peut aller jusqu'à quinze ans pour les

majeurs42. Ainsi, la taille n'est qu'un élément

relatif de la preuve de l'identité d'un individu. Est aussi

mentionné la couleur des yeux. Elle n'est pas obligatoire sur les CNI.

En revanche, elle est imposée pour la délivrance de passeports

biométriques43.

23. Enfin, la prise d'empreinte digitale est

mentionnée sur certains documents de voyage, comme le passeport

biométrique44. Celle-ci est insérée dans une

puce électronique dans le but de faciliter la sûreté des

documents de voyage et les formalités de contrôles aux

frontières45 selon l'Organisation de l'avion civile et

internationale, agence spécialisée de l'organisation des

Nations-Unies. Tout ce processus de biologisation des documents

d'identité et de voyage des individus a été lancé

et incorporé automatiquement par le Conseil de l'Union européenne

dans la règlementation interne des Etats membres, en

200446.

24. Par conséquent, l'identité

biométrique des individus ne couvre pas tous les types de documents

d'identité puisqu'elle n'est inscrite que sur les passeports et les

documents de voyages.

41

http://www.ariege.gouv.fr/content/download/4228/24344/file/Circulaire%20minist%C3%A9rielle%

20relative%20%C3%A0%20l'%C3%A9tablissement%20et%20la%20d%C3%A9livrance%20des%20cart

es%20nationales%20d'identit%C3%A9.pdf, 52, p. 41.

42

https://www.legifrance.gouv.fr/affichTexte.do?cidTexte=JORFTEXT000028347072&dateTexte&catego

rieLien=id : C'est l'article 2 du décret n° 2013-1188 du 18

décembre 2013 relatif à la durée de validité et aux

conditions de délivrance et de renouvellement de la carte nationale

d'identité qui prévoit cette condition. A contrario, la

durée de validité de la CNI pour les mineurs est de 10 ans.

43

https://www.legifrance.gouv.fr/affichTexte.do;jsessionid=56168F3275242AF3F42F14BFB5EB94DD.tp

lgfr23s1?cidTexte=JORFTEXT000000268015&dateTexte=20111006 : La mention

de la couleur des yeux sur le passeport biométrique est imposée

par l'article 1er du décret n°2005-1726 du 30

décembre 2005 relatif aux passeports, modifié par l'article 2 du

décret n°2008-426 du 30 avril 2008.

44

https://www.legifrance.gouv.fr/affichTexte.do?cidTexte=LEGITEXT000018763666

: La prise

d'empreinte digitale est imposée par l'article 6-1 du

décret n°2005-1726 du 30 décembre 2005 relatif aux

passeports, modifié par l'article 21 du décret n°2016-1460

du 28 octobre 2016.

45

https://www.icao.int/Meetings/FAL12/Documents/fal12wp066fr.pdf

: §2.

46

https://eur-lex.europa.eu/legal-content/FR/TXT/PDF/?uri=CELEX:32004R2252&from=FR

: Règlement (CE) n° 2252/2004 du Conseil du 13 décembre

2004 établissant des normes pour les éléments de

sécurité et les éléments biométriques

intégrés dans les passeports et les documents de voyage

délivrés par les États membres.

25.

10

Corpus d'étude. Le choix du support

matériel de l'étude est déterminant pour cibler

précisément les caractéristiques du trafic international

de faux documents d'identité. Dans la continuité de la

délimitation opérée précédemment sur

l'identité légale et l'identité biométrique, le

choix du corpus s'analysera uniquement sur la délivrance et sur la

signature du document d'identité délivré par une

autorité administrative. Ces documents font partie de la

catégorie juridique des documents délivrés « par une

administration publique aux fins de constater un droit, une identité ou

une qualité ou d'accorder une autorisation »47. Il

s'agit donc d'écarter du champ d'étude les documents

d'identité à caractère privé n'ayant pas une

incidence juridique.

26. Exemples d'administrations publiques qui constatent un

droit, une identité, une qualité ou qui accordent une

autorisation : les préfectures départementales et la

Préfecture de police de Paris qui délivrent et signent la CNI ou

le passeport, un Consulat étranger48 qui peut délivrer

un visa autorisant un voyage à l'étranger.

27. Ainsi, le corpus d'étude portera sur « les

documents d'identité et de voyage français »49 et

internationaux, dont « les CNI et les passeports ainsi que sur les permis

de conduire et titres de séjour pour étrangers

»50, car ils mêlent l'identité légale et

l'identité biométrique de l'individu conditionnées par des

normes européennes et internationales similaires quant à la

photographie d'identité. Les CNI sont des documents d'identité et

de voyage car elles permettent de circuler dans l'espace Schengen librement et

elles attestent l'identité et la nationalité des individus

faisant partie d'un Etat membre.

28. Les différents types de passeports51

sont des titres sécurisés à vocation internationale ayant

des conséquences juridiques aux fins de constater un droit et une

identité. En effet, les passeports ouvrent la possibilité aux

ressortissants français de prouver leur identité et leur

nationalité pour voyager dans le monde. Ce document est indispensable

à l'entrée des Etats ne faisant pas partie de l'espace Schengen

ou qui n'ont pas d'accords bilatéraux avec la France. Aujourd'hui, ce

document de voyage étroitement lié aux transports aériens

est régi par l'Organisation de l'aviation civile internationale. Le

47 Article 441-2 alinéa 1er du code

pénal (CP).

48 Cass. Crim., 9 octobre 1978, N° 76-92075 ; Gaz.

Pal. 1979, 2., Somm.354 ; RSC 1979. 829, Obs. Vitu. Le CP

protège la falsification des documents qui sont délivrés

par un consulat étranger.

49 V. Titre Ann., n°1.

50 Le terme « documents de voyage » englobe

le visa. V.

http://ants.gouv.fr/Les-titres/Visa

51 Passeport ordinaire, passeport grand voyageur, passeport

temporaire, passeport diplomatique, passeport diplomatique urgent, passeport de

mission, passeport de services. V.

http://www.ants.gouv.fr/Les-titres/Passeports

11

Règlement communautaire du 22 décembre 2004 a

rendu le passeport biométrique obligatoire pour renforcer la

sécurité aux frontières européennes.

29. A l'inverse, le permis de conduire est un document

délivré par une administration publique n'ayant que des

conséquences juridiques sur la constatation d'un droit. En effet, il

permet d'établir la preuve juridique que l'individu a le droit de

conduire sur les axes routiers, en sachant qu'en France, le permis de conduire

n'est pas un élément de preuve de l'identité. Le permis de

conduire a été harmonisé par plusieurs directives

européennes pour faciliter la libre circulation des personnes conduisant

un véhicule dans l'espace communautaire. La directive 2006/126/CE du 20

décembre 2006 prévoit un format unique des conditions formelles

et substantielles du permis de conduire52.

30. Enfin, la règlementation des titres de

séjour étrangers est la plus complexe car ce sont des documents

délivrés par une administration publique aux fins de constater

une qualité ou d'accorder une autorisation de rester sur le territoire

à un étranger. Ainsi, ces documents officiels

délivrés par l'administration publique concernent uniquement les

personnes ayant la qualité de ressortissants étrangers afin

qu'ils puissent être autorisés à rester sur le territoire

de la République, en leur accordant une résidence. Or, cela entre

dans la définition du corpus qui traite des documents

délivrés « par une administration publique aux fins de

constater un droit, une identité ou une qualité ou d'accorder une

autorisation »53. Ici, un titre ou une carte de séjour

temporaire ou permanent constate la qualité de ressortissant

étranger et permet d'accorder une autorisation de résidence sur

le territoire.

31. Infraction de faux documents d'identité au

sein du trafic international de faux document d'identité.

L'infraction de faux documents d'identité

intégrée au trafic international de faux documents

d'identité n'existe pas en tant que telle. C'est une notion exploratoire

qui n'est ni prévue par le droit international, ni par le droit

européen, et ni par le droit interne.

52

http://www.ants.gouv.fr/Les-Titres/Permis-de-conduire

53 Article 441-2 alinéa 1 du CP.

32.

12

L'infraction de faux documents d'identité permet aux

acteurs du trafic de faire un bénéfice considérable. Ce

n'est pas tant le contenu de l'écrit qui fera l'objet d'une prise en

compte essentielle pour l'application du texte d'incrimination54

mais surtout le type de document utilisé par les faussaires. Le faux

n'est répréhensible que si le support falsifié « a

pour objet ou peut avoir pour effet d'établir la preuve d'un droit ou

d'un fait ayant des conséquences juridiques »55. Cela

signifie que le document falsifié doit valoir titre, c'est-à-dire

que ce dernier doit avoir une « incidence juridique »56.

Or, les documents prouvant une identité civile par exemple ont une

incidence juridique. Le faux matériel touche à l'aspect physique

du document, c'est une falsification grossière, visible57. Il

résulte d'une manipulation matérielle et il sera en principe

aisément détecté par une expertise58. Les

faussaires manient des « techniques de grattage du papier, de lavage, de

découpage, de collage, l'astuce de la tâche d'encre pour masquer

quelque chose, l'imitation en écriture »59; ou encore la

fabrication totale du document60.

33. Détention de faux documents

d'identité élargie au trafic de faux documents d'identité.

Le législateur a élargi la répression à

une simple détention de faux documents pour lutter plus efficacement

contre les trafiquants de faux documents61, à l'article 441-3

du CP. L'auteur de l'infraction doit procurer, c'est-à-dire fournir,

remettre le document administratif à une personne62. Il est

ainsi possible de rapprocher ces dispositions avec les infractions d'obtention

indue de documents administratifs et les déclarations mensongères

faites à une autorité publique, régies à

54 VERON (M.), Cours Dalloz M1 M2, Droit

pénal des affaires, Dalloz, 2011, 94 p. 97.

55 Article 441-1 du CP. Ainsi, constituent des titres

falsifiés établissant la preuve d'un droit ou de faits ayants des

conséquences juridiques les bordereaux de cession de créances

(Cass. Crim., 30 mars 1992, bull. n° 132, RSC 1993.549, Obs.

Bouzat) ; le procès-verbal de l'assemblée générale

d'une société (Cass. Crim., 20 mars 2007, bull. n° 86 ;

RSC 2007. 536, Obs. C. Mascala ; Rev. soc. 2007, note B. Bouloc).

Toutefois, les déclarations unilatérales soumises à

vérification ne créent pas de droits, n'ont aucune valeur

probatoire et ne sont pas des titres : exemple du devis (Cass. Crim., 13

février 2002, N°00-85338, bull. n° 29).

56 BONFILS (P.), GALLARDO (E.), Droit pénal des

affaires, Collection Cours, LGDJ, 205, p. 112.

57 VERON (M.), Cours Dalloz M1 M2, Droit pénal des

affaires, op.cit., 96, p. 98.

58 AMBROISE-CASTEROT (C.), Droit pénal spécial

et des affaires, Gualino Lextenso, 2016, 432, p. 316-317.

59 Ibid.

60 VERON (M.), Cours Dalloz M1 M2, Droit pénal des

affaires, op. cit., 96, p. 98. En cas de « fabrication totale d'un

écrit par le faussaire », le faux sera répréhensible

sans qu'il soit nécessaire d'établir la fausseté des faits

ou des mentions contenus dans le support (Cass. Crim.,22 février 1995,

Dr. Pénal 1995, Comm.170). « La fabrication du document

peut être faite par montage à l'aide de photocopies de documents

authentiques, mais le document peut être aussi directement et

entièrement imprimé ou manuscrit », V. MALABAT (V.), «

Faux », Encyclopédie juridique Dalloz, Rép. pén.,

t. IV, 2013, 33 p. 8.

61 BONFILS (P.), GALLARDO (E.), Droit pénal des

affaires, op. cit., 216, p. 115.

62 MALABAT (V.), « Faux », préc., 102, p. 19.

13

l'article 441-6 du CP. L'objet de cette infraction porte sur

un document non falsifié63 tandis que

l'adjectif indument vise les moyens frauduleux utilisés pour

l'obtenir64.

34. Infraction d'usage de faux au sein du trafic

international de faux documents d'identité. L'usage de faux

suppose nécessairement que le faux soit constitué en tous ses

éléments, et l'usage impose une utilisation première du

faux65. Les infractions de faux et d'usage de faux peuvent

être commises par le même individu, ou par deux individus

différents : l'un qui réalise le faux document, et l'autre qui

l'utilise. Si un individu a fabriqué lui-même un faux et l'a

utilisé après, il pourra être condamné du chef des

deux infractions, qui sont punies de trois ans d'emprisonnement et de 45 000

euros d'amendes66. Quant aux conditions relatives à

l'usage du document falsifié, ce n'est rien d'autre que l'utilisation

par l'infracteur du document qu'il sait être un

faux67.

35. Le droit prétorien a défini l'usage comme

un acte quelconque qui amène au résultat que le faux document est

censé produire68. L'utilisation de la pièce

fausse nécessite un acte positif. L'usage de faux reste

répréhensible même si le faussaire est

inconnu69 ou si le faux est prescrit. S'il y a plusieurs

actes d'usages du document falsifié, chacun d'eux réitère

l'infraction de sorte que la prescription ne court qu'à compter de la

dernière utilisation du faux70.

36. Répression du fabricant, du

détenteur et de l'utilisateur. Il est utile d'étudier le

faux au sens large parce que le faux et l'usage de faux hébergent

souvent d'autres infractions, dont ils constituent un moyen pour les faussaires

ou les utilisateurs de faux de dissimuler le détournement

réalisé71. L'infraction de faux au sens

large, ainsi définie, permet de comprendre les procédés

utilisés par les faussaires : imitation, contrefaçon, fabrication

de faux documents d'identité.

63 Ibid., 103, p. 19.

64 Cass. Crim.,19 mai 1981, bull. n° 162, RSC,

1982. 607, Obs. A. Vitu.

65 MALABAT (V.), « Faux », préc., 208, p.

113.

66 AMBROISE-CASTEROT (C.), Droit pénal spécial

et des affaires, op. cit., 447, p. 323.

67 Ibid., 448 p. 323-324.

68 Cass. Crim., 15 juin 1939, bull. n° 130.

69 Cass. Crim., 8 août 1995, Dr. Pénal,

1995, Comm.279.

70 VERON (M.), Cours Dalloz M1 M2, Droit pénal des

affaires, op. cit., 102, p. 105.

71 BONFILS (P.), GALLARDO (E.), Droit pénal des

affaires, op. cit., 216, p. 115.

37.

14

En réponse, le droit pénal français

essaie de couvrir toutes les formes d'altération de la

vérité ainsi que les personnes concernées par le trafic de

faux documents : le fabriquant, le détenteur et l'utilisateur. Or, la

répression de l'infraction de faux et d'usage de faux doit s'effectuer

dans toute sa dimension internationale.

38. Dimension internationale du trafic de faux

document d'identité. Le sens originel du vocable «

international »72 signifie la relation entre deux nations

entres elles. Un problème pénal qui a une dimension

internationale entre nécessairement dans le champ du droit pénal

international. Le droit pénal international appréhende les

infractions ayant un élément d'extranéité,

c'est-à-dire qu'un des éléments constitutifs de

l'infraction ait un contact avec un ordre juridique

étranger73. Claude Lombois se montre plus précis sur

la notion d'élément d'extranéité. Il définit

cette notion comme un « facteur de singularisation de la situation

pénale »74. Un élément

d'extranéité serait finalement un critère de rattachement,

c'est-à-dire la nationalité étrangère ou le

domicile à l'étranger de l'auteur ou de la victime d'une

infraction commise en France, ou la commission à l'étranger d'une

infraction commise par un auteur français ou au préjudice d'une

victime française75. Or, la dimension internationale de

l'infraction de faux et d'usage de faux déprendra soit de la

nationalité de l'auteur, soit du domicile de l'infracteur, soit du lieu

de la commission de l'infraction.

39. Par là-même, les infractions comportant un

élément d'extranéité sont de plus en plus complexes

: « les difficultés économiques, sociales et politiques, les

guerres et le déplacement d'un tourisme de masse provoquent d'importants

déplacements de personnes à travers les frontières et la

découverte de nouvelles techniques de communication comme Internet

favorise les délits variés comme la contrefaçon ;

l'appât du gain pousse à la formation de groupements de

malfaiteurs internationaux »76.

72

http://www.cnrtl.fr/definition/International

73 HUET (A.), KOERING-JOULIN (R.), Droit pénal

international, Thémis, Droit privé, PUF, 2001, 2, p. 3.

74 LOMBOIS (C.), Droit pénal international,

Précis Dalloz, Dalloz, 1979, 15, p. 12.

75 HUET (A.), Renée KOERING-JOULIN (R.), Droit

pénal international, op. cit., 2, p. 3.

76 Ibid.

40.

15

En outre, le droit international est délimité

naturellement par des frontières77. Or, « la

frontière est une réalité consubstantielle du droit

international »78, c'est-à-dire qu'elle correspondrait

à la source de la construction du droit international. Plus

concrètement, le tracé d'une limite a permis de comprendre

comment fonctionne l'appropriation d'un territoire par des groupes de personnes

agissant dans un cadre étatique79. La frontière serait

donc un instrument de séparation entre deux souverainetés,

d'autant plus que le Dictionnaire de terminologie du droit international

la définit comme une « ligne déterminant où

commencent et où finissent les territoires relevant respectivement de

deux Etats voisins »80. « La frontière n'est pas un

phénomène simple à la signification unique

»81 car elle revêt une multitude de significations

largement liées à l'apparition de l'État. La

frontière se situe ainsi au point d'équilibre de trois

données sociologiques : le territoire, l'État, la

Nation82.

41. Traditionnellement, les frontières naturelles en

droit international sont au nombre de trois : les frontières terrestres,

les frontières maritimes et les frontières aériennes.

D'abord la frontière terrestre serait déterminée par des

faits historiques et politiques83. Ensuite, la frontière

maritime serait déterminée par des règles

uniformisées par la coutume et les conventions sur le droit de la

mer84. Plus précisément, à partir de 1958, il a

été admis que la souveraineté de l'Etat côtier va

au-delà de son territoire jusqu'à une zone contiguë

appelée mer territoriale obligeant le respect de certains

droits pour les Etats tiers comme le droit de passage inoffensif85.

La

77 SOREL, (J.-C), « Frontière »,

Rép. intern., juillet 2017, n° 3 : «

La frontière reste un phénomène complexe par son

ancrage historique, sa sensibilité et les multiples sens qui lui sont

donnés. Frontière ligne et frontière zone alimentent le

débat, alors que les sens donnés par d'autres États

varient. Ainsi, les anglo-saxons distinguent la Boundary

(frontière ligne) de la Frontier qui revêt plus le

sens d'une zone frontière entre la civilisation et le reste

(Wilderness) ».

78 SOREL (J.-F), « Frontière », préc.,

n° 1.

79 Ibid.

80 Ibid.

81 Ibid., n° 7.

82 BLUMANN (C.), Rapport général, dans La

Frontière, colloque SFDI de Poitiers, Paris, Pedone, 1980, p. 3 et

s.

83 SOREL (J.-F), « Frontière », préc.,

n° 21.

84 Ibid : V. les conventions de Genève de 1958 et

de Montégo-Bay (CMB) du 10 décembre 1982.

85 Ibid., n° 23-24. Le droit passage inoffensif

correspond à un libre passage en droit maritime. C'est le fait de «

traverser les eaux territoriales, soit pour entrer dans les eaux

intérieures, soit, sans entrer dans les eaux intérieures, pour se

rendre un autre point. L'article 25-2 de la CMB reconnaît cependant

à l'État côtier le droit de prendre toutes les mesures

nécessaires pour prévenir la violation de ses

réglementations, de même qu'en cas de passage offensif (CMB, art.

29 et 30). Le droit de passage inoffensif est un passage continu et rapide

où tout arrêt est en principe interdit sauf en cas d'incident

ordinaire de navigation ou de force majeure. Le navire en libre passage, qui

n'est pas assimilé à un navire en haute mer,

16

Convention de Montego-Bay est venue préciser la limite

maximale de cette zone contiguë jusqu'à 12 milles nautiques depuis

la ligne de base qui prend en compte le découpage de la côte et de

la laisse de basse mer. Les zones économiques exclusives

achèveront la délimitation en accordant des droits souverains

jusqu'à 24 et 200 milles nautiques de la ligne de base86.

Quant à la frontière aérienne, celle-ci est

découpée en fonction des règles appliquées à

la frontière terrestre et maritime87. Autrement dit, la

souveraineté aérienne de l'Etat s'opère pleinement dans

ses limites terrestres et maritimes. Cette délimitation aérienne

est réglementée par l'article 1er de la Convention de

Paris de 1919, confirmée par la Convention de Chicago de 1944. Le

régime juridique de la frontière aérienne est

différent du régime des deux frontières

précédentes parce que le droit de passage inoffensif n'est pas

reconnu à l'espace aérien qui domine les eaux

territoriales88.

42. L'importance d'avoir défini ce triptyque

frontalier permettra de comprendre les déplacements des acteurs du

trafic international de faux documents d'identité, transportant la

criminalité par-delà les frontières. Sont-ils susceptibles

de passer par des frontières qui ont un lien géographique sur

plusieurs territoires limitrophes, ou sont-ils susceptibles de voyager par des

frontières qui n'ont, par nature, aucune attache géographique ?

Ainsi, pour opérer une étude complète de la dimension

internationale du trafic, il faut nécessairement définir le

vocable transnational.

43. Le vocable transnational est relatif « aux relations

entre des Etats qui n'ont pas forcément des frontières en commun

»89. C'est l'Union européenne qui a encouragé une

politique d'ouverture des frontières nationales en instaurant une libre

circulation des individus, une libre circulation des capitaux et de la monnaie,

et une libre circulation des marchandises ou de prestations de

services90. De ce constat, l'Union européenne a eu la

volonté de créer un espace transnational grâce à des

relations transfrontalières. Or, comme l'étude du trafic de faux

documents d'identité concerne un déplacement physique de ces

acteurs, la notion transfrontière semble plus intéressante

à définir. Le vocable transfrontalier représente un

événement qui concerne deux Etats limitrophes,

doit respecter la réglementation de l'État

côtier en ce qui concerne la pollution, la sécurité de la

navigation ainsi que la pêche. V. en ce sens MONTAS (A.), «

Navigation maritime »,

Rép. com.,

novembre 2015, n° 24.

86 Ibid.

87 Ibid.

88 Ibid.

89

http://geoconfluences.ens-lyon.fr/glossaire/transfrontalier-transnational

90 Ibid.

17

séparés l'un de l'autre par une

frontière. Pris au sens strict, le terme transfrontalier désigne

« la traversée d'une frontière »91 qui

suppose l'existence d'une limite entre deux Etats. Dès lors, le vocable

transfrontalier introduit la notion de franchissement de deux espaces naturels

voisins alors que le terme transnational se réserverait plus aux

relations interétatiques.

44. Par conséquent, la dimension internationale du

trafic de faux documents d'identité est une notion complexe qui a trait

à plusieurs éléments. Or, il est possible de relier la

dimension internationale du trafic de faux documents d'identité avec la

citation suivante : « le milieu social est le bouillon de culture de la

criminalité ; le microbe, c'est le criminel, un élément

qui n'a d'importance que le jour où il trouve le bouillon qui le fait

fermenter »92.L'espace international se partage entre des

frontières terrestres, maritimes, et aériennes, qui sont

susceptibles de devenir attrayantes pour des réseaux criminels. Pour

faire bouillonner cet espace géographique, les acteurs du trafic de faux

documents d'identité vont essayer de trouver des failles dans l'espace

international. Leur déplacement pourra se faire entre deux ou plusieurs

frontières non contiguës ou entre deux ou plusieurs

frontières limitrophes. Il s'agira de voir comment les acteurs du trafic

de faux documents font fermenter leur criminalité, en essayant de

comprendre leur déplacement entre les frontières

internationales.

45. Après avoir délimité les dimensions

spatiales du trafic de faux documents d'identité, il convient d'en

définir le coeur nourrissant les veines de cette criminalité

internationale : le trafic.

46. Notion du trafic, commerce illicite clandestin.

Le vocable « trafic » peut être défini comme un

« commerce illicite, généralement clandestin

»93. Le support du trafic est une « marchandise

»94. Or, le commerce évoque l'idée de circulation

d'une marchandise entre différentes personnes, l'idée d'une

« activité qui consiste à échanger, ou à

vendre ou à acheter des marchandises, des produits, des valeurs

»95. Cette activité de vente devient illégale

lorsqu'elle s'opère dans la clandestinité, plus

concrètement dans le secret, à l'abri des regards de la loi.

91

http://geoconfluences.ens-lyon.fr/glossaire/transfrontalier

92 LACASSAGNE(A.), Les transformations du droit

pénal et les progrès de la médecine légale, de 1810

à 1912, Archives d'anthropologie criminelle, 1913, p. 364.

93

http://www.cnrtl.fr/definition/trafic

94 Ibid.

95

http://www.cnrtl.fr/definition/commerce

47.

18

Acteurs du trafic. Les acteurs du trafic sont

appelés communément les trafiquants : ce sont les individus qui

« se livrent à un commerce illicite ou malhonnête

»96. Ce sont ceux qui participent activement au sombre

commerce. Cette définition est appréhendée par la

criminologie. Le trafic fait partie d'un type d'organisations

criminelles97.

48. La qualification criminologique du trafic : une

organisation criminelle. « Le but principal d'une organisation

criminelle est le profit »98. Une organisation criminelle doit

comporter trois critères pour être qualifiée comme telle :

une activité préférentielle, un penchant pour

l'utilisation de la violence, et un mode de fonctionnement en

interne99.

49. Quid de l'application de ces critères pour le

trafic ? Observations sur le premier critère : les trafiquants se

focalisent essentiellement sur l'achat et la vente de « substances, de

produits ou de services dont au moins un aspect est frappé

d'illégalité »100. Observations sur le

deuxième critère : les trafiquants utilisent la violence pour

lutter contre la concurrence et dérouter les « tricheurs et les

délateurs »101. Observations sur le troisième

critère : les trafiquants coordonnent les opérations de ventes

transactionnelles en s'ajustant les uns par rapport aux autres en utilisant des

rapports marchands, comme « on fait agir l'autre en lui offrant un prix

intéressant de vente »102. Ainsi, « les lois du

marché assurent la coordination des opérations au sein des

réseaux de trafiquants : prix, offre et demande »103.

Autrement dit, le vendeur et l'acquéreur s'accordent sur un prix de

vente en rapport avec la marchandise, objet de la vente.

96

http://www.cnrtl.fr/definition/trafiquant

97 PRADEL (J.), DALLEST (J.), (dir.), La

Criminalité organisée, Droit français, droit international

et droit comparé, Droit et professionnels., LexisNexis, 2012, 4, p.

7.

98 Ibid.

99 Ibid., p. 9.

100 Ibid.

101 Ibid.

102 Ibid., p. 10.

103 Ibid.

19

50. Intérêt, un contexte actuel complexe.

La problématisation du sujet doit se faire

nécessairement avec le contexte actuel lié au déplacement

physique de nombreuses populations : « chaque année, plus de 200

millions de personnes quittent leur pays. C'est 3% de la population mondiale

qui se déplace, ainsi, fuyant les conflits, les persécutions, en

quête d'une vie meilleure »104. Ces déplacements

sont liés à des « situations d'urgence »105

supposant nécessairement un franchissement de frontières de

groupes d'individus vers des pays limitrophes. Ces flux migratoires ont surtout

causé des « traversées mortelles »106 aux

portes de l'Europe. Les migrants viennent d'Afrique pour accéder

à l'Europe. Il existe aujourd'hui trois routes principales migratoires

vers l'Europe : la route de la Méditerranée

orientale107, la route de la Méditerranée

centrale108, la route de la Méditerranée

occidentale109. Le constat est le suivant : les migrants empruntent

de plus en plus la route de la Méditerranée occidentale vers

l'Espagne depuis l'année 2018, même si la route la plus

convoitée reste la route de la Méditerranée centrale pour

rejoindre l'Italie, malgré une baisse significative du nombre de

disparus en 2018. Les causes des migrations sont complexes, mais les plus

criantes sont la pauvreté et les conflits comme les guerres civiles, en

sachant qu'il existe une fracture Nord-Sud en fonction des PIB110.

Ces déplacements de populations cachent aussi un « sombre commerce

»111 de trafic de migrants. Or, cette activité se montre

très

104 « Atlas des nouvelles routes », Courrier

international Hors-Série, septembre-octobre 2018, p. 30-31.

105 Ibid., p. 32-33 : « Ils cherchent à

échapper à une crise politique et économique, comme au

Venezuela, à la guerre, comme en Syrie, ou à l'oppression, comme

les Rohingyas en Birmanie. La première destination pour ces

réfugiés : les pays voisins. ». Exemples de pays en

situation d'urgence humanitaire provoquant le départ des

réfugiés vers les pays voisins : le Venezuela, le Nigéria,

la République Centrafricaine, le Soudan du Sud, la République

démocratique du Congo, le Burundi, la Birmanie, le Yémen, le

Syrie, au printemps 2018 d'après le Haut-commissariat des

réfugiés. Les deux principaux pays d'accueil européens

sont l'Espagne pour les réfugiés

Vénézuéliens et la Turquie pour les réfugiés

Syriens.

106 Ibid., p. 37 : « Les itinéraires de

migrants s'adaptent aux décisions des états européens :

sur les premiers mois de 2018, l'Italie a été peu à peu

délaissée au profit de l'Espagne ». Preuve en chiffre :

« 51 782 migrants ont rejoint les côtes européennes en

traversant la méditerranée entre le 1er janvier 2018

et le 18 juillet 2018 selon l'Organisation international pour les migrants.

C'est presque cinq fois moins qu'en 2016, sur la même période.

Mais face au durcissement des politiques européennes, les risques pris

par ceux qui tentent la traversée, eux, ne cessent de croître

».

107 Ibid. Nombre de disparus par la route de la

Méditerranée orientale aux portes de la Grèce : en 2016,

383 disparus ; en 2017, 37 disparus ; en 2018, 89 disparus, année en

cours.

108 Ibid. Nombre de disparus par la route de la

Méditerranée centrale aux portes de l'Italie, en Sicile : en

2016, 2567 disparus ; en 2017, 2221 disparus ; en 2018, 1109 disparus.

109 Ibid. Nombre de disparus par la route de la

Méditerranée occidentale aux portes de l'Espagne, Détroit

de Gibraltar : En 2016, 97 disparus ; en 2017, 124 disparus ; en 2018, 295

disparus.

110 Ibid :« Entre les pays subsahariens et ceux

d'Europe occidentale les chiffres varient facilement du simple au

décuple ».

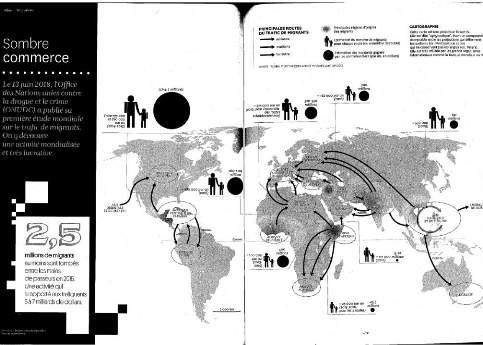

111 Ibid., p. 38-39. Le 13 juin 2018, l'Office des

Nations unies contre la drogue et le crime (ONUDC) a publié sa

première étude mondiale sur le trafic de migrants. On y

découvre une activité mondialisée et très

lucrative. En ce sens V. Ann., n° 2.

20

lucrative : « 2,5 millions de migrants au moins sont

tombés entre les mains de passeurs en 2016. Une activité qui a

rapporté aux trafiquants 5 à 7 milliards de dollars

»112. Toutes ces indications permettraient de soutenir que ces

mouvements de populations sont nourris par des organisations criminelles

très lucratives, qui pourraient intégrer des trafiquants de faux

documents, motivés par l'argent facile.

51. En outre, les migrations contrecarrent

les deux piliers du système politique interne et international que sont

la souveraineté de l'Etat et la citoyenneté liée à

la nation113. Et l'immigration contrarie la souveraineté des

Etats emportant avec elle la remise en cause de la notion de frontière,

en privilégiant l'installation dans la mobilité comme mode de vie

par des pratiques diasporiques114. En effet, « la migration

défie la conception Wébérienne de l'Etat, car elle remet

en cause la relation entre population, territoire et monopole du pouvoir. La

migration est une déterritorialisation des populations, elle introduit

la fluidité du passage, l'hybridation des allégeances et les

identités multiples, l'intervention éventuelle d'Etats tiers

»115. En conséquence, l'Etat-nation n'est plus la

communauté fondatrice du système international

actuel116. Toutefois, les États forts maitrisent le droit

d'entrée et de séjour des ressortissants des Etats plus faibles,

qui sont les pays de départ, car « la peur d'un monde plus fluide

s'invite dans leurs univers. Nombre de gouvernements cherchent à

renforcer le contrôle de leurs frontières. Le processus migratoire

est souvent source d'anomie »117. Aussi, sur la scène

internationale, un nouvel élément est apparu : « le

changement de regard sur la migration »118. Cette politique

était abandonnée pendant de longues années, aujourd'hui

elle est devenue le coeur du droit international. « James Hollifieds

montre que le commerce international et les migrations obéissent

à des logiques inverses. Les Etats les plus pauvres poussent à

l'ouverture des frontières ; les Etats les plus riches veulent

contrôler les migrations et fermer les frontières tout en

souhaitant un élargissement du commerce international

»119. Or, « la sécurisation de l'immigration n'est

pas dépourvue

112 Ibid., p. 38.

113 WIHTOL DE WENDEN (C.), La question migratoire au XXIe

siècle : migrants, réfugiés et relations

internationales., SciencesPo les Presses, 2017, p. 7.

114 Ibid.

115 Ibid., p. 70.

116 Ibid., p. 7.

117 Ibid., p. 9.

118 Ibid., p. 29.

119 Ibid.

de danger car elle renforce des réseaux transnationaux

mafieux »120. Par ces problématiques actuelles

d'interconnexion entre les migrations et le transport de criminalités

à travers le franchissement des frontières transnationales et

internationales, il convient de situer le trafic de faux documents dans cette

recomposition du paysage mondial.

52. Idée générale. Le

constat de l'absence d'une appréhension juridique du trafic

international de faux documents d'identité est alarmant, il est donc

nécessaire de proposer des qualifications juridiques du

phénomène afin de prévoir et d'adapter des dispositifs

pénaux inédits à mettre en place en réaction

à cette menace internationale.

53. Annonce du plan. Afin de combler les

faiblesses juridiques actuelles en la matière, il s'avère

nécessaire de réaliser une analyse prospective des infractions de

faux et d'usage de faux documents d'identité intégrée

à une organisation criminelle internationale de trafiquants

(Titre I), avant de pouvoir proposer d'une surveillance

policière inédite au sein d'une organisation criminelle

internationale de trafiquants de faux documents d'identité

(Titre II).

21

120 Ibid., p. 51.

22

Titre I : Analyse prospective des infractions de faux

et d'usage de faux documents d'identité intégrée à

une organisation criminelle internationale de trafiquants

54. Plan prospectif. En droit pénal

général, on distingue traditionnellement « au titre des

éléments constitutifs de l'infraction quatre composantes :

l'élément légal, consistant dans la légalité

des incriminations, laquelle suppose a contrario qu'en l'absence de

détermination par le droit, il ne puisse y avoir de faute, ni, par

conséquent, de peine (nullumcrimen, nulle poena sine lege)

; l'élément matériel, consistant

dans la commission effective de l'infraction (qui interdit notamment

l'incrimination de la seule pensée coupable) ; l'élément

dit moral, selon lequel l'acte n'est incriminable que s'il émane d'une

personne humaine dotée de ses facultés mentales et ayant commis

une faute ; enfin, l'élément qualifié d' injuste,

consistant dans l'absence de fait justificatif de l'action incriminée

»121. Or, en utilisant l'idée d'une analyse prospective

en la matière, cela remettrait en cause le principe de

légalité criminelle prévu à l'article 111-3 du CP.

Aller à l'encontre de ce principe par un essai de qualification est

pourtant nécessaire avec l'idée de résorber une partie du

réseau de trafiquants de faux documents d'identité et

d'éviter son surdéveloppement. En effet, le trafic de faux

documents d'identité est un phénomène criminel existant

qui n'est ni reconnu comme un crime, ni comme un délit par le droit

pénal français, européen et international. Toutefois il

sera possible de s'appuyer sur des éléments légaux

existants pour proposer des éléments constitutifs

cohérents afin de lutter efficacement contre ce crime de faux impuni.

Ainsi deux éléments légaux seront construits

successivement : les éléments constitutifs de l'infraction de

faux documents d'identité (Chapitre I) et ceux de

l'infraction de l'usage de faux documents d'identité

intégrée à une organisation criminelle internationale de

trafiquants (Chapitre II). La construction de ces deux

éléments légaux révèlera la présence

de relations entre les infractions de faux et d'usages de faux au sein de ce

type d'organisation internationale (Chapitre III).

121 DUPUY (P.-M), « Infraction en droit international public

», Rép. intern., décembre 1998, n° 10.

23

Chapitre I : Analyse prospective de l'infraction de

faux documents d'identité intégrée à une

organisation criminelle internationale de trafiquants

55. Notion d'organisation criminelle.

L'infraction de faux documents d'identité est une infraction de

faux spécial. Il s'agit de confronter cette infraction spéciale

de faux documents au sein d'une organisation criminelle internationale de

trafiquants. Or, la notion d'organisation criminelle est complexe. Selon Jean

Pradel, une organisation criminelle peut se définir comme une

association durable d'individus motivés par le profit qui mènent

des actions illégales coordonnées et qui ont recours à

l'intimidation et à la violence122. Quatre raisons

principales expliquent la structure d'une organisation criminelle : profiter de

la force du nombre et de la réputation de leur bande pour mieux

intimider ou prendre le dessus sur un affrontement ; la division du travail

permet de réaliser à plusieurs ce qui serait impossible seul ;

lorsque les malfaiteurs sont associés, ils se défendent mieux

contre la répression ; la mise en réseau permet à

l'information de circuler pour donner des tuyaux aux fournisseurs par

exemple123.

56. Plan prospectif. Tout d'abord, il

s'agira de traiter des conditions préalables à l'infraction de

faux documents d'identité appliquée au sein de l'organisation

criminelle internationale de trafiquants (Section I), pour

ensuite vérifier l'élément matériel

(Section II) ainsi que l'élément moral

(Section III).

122 PRADEL (J.), DALLEST (J.), (dir.), La

Criminalité organisée, Droit français, droit international

et droit comparé ; Droit et professionnels., op.cit., 4, p. 7.

123 Ibid.

24

Section I. Les conditions préalables de

l'infraction de faux documents d'identité appliquées au sein de

l'organisation criminelle internationale de trafiquants

57. Plan. Les conditions préalables

à réunir ont affaire à deux branches traditionnellement

distinctes du droit pénal, la première concerne le droit

pénal spécial alors que la seconde concerne le droit pénal

des affaires : l'exigence préalable d'un document administratif officiel

ayant une incidence juridique (I) et la présence préalable d'une

organisation criminelle internationale de trafiquants (II).

I. L'exigence préalable d'un document administratif

officiel ayant une incidence juridique

58. L'élément légal de l'infraction de

faux documents d'identité (A) réunit plusieurs conditions

préalables : un document officiel (B), un document ayant une incidence

juridique (C), un document d'identité français et/ou

international valant titre (D).

A) Une condition liminaire : l'élément

légal de l'infraction de faux documents d'identité

59. Faux commis dans un document administratif.

L'article 441-2 alinéa 1er du CP incrimine le «

faux commis dans un document délivré par une administration

publique aux fins de constater un droit, une identité ou une

qualité ou d'accorder une autorisation ». Les supports

protégés par cet article sont larges : documents

d'identité, cartes grises, permis divers, extraits de registre du

commerce. Or, les documents d'identité entrent dans le champ

d'application de cet article. Dès lors, l'infraction de faux documents

d'identité serait un « faux commis dans un document administratif

»124, sur le fondement légal de l'article 441-2 du CP.

Pour que le faux soit réalisé, le document falsifié doit

au moins présenter l'apparence d'un document administratif. Le faux

commis dans un document administratif est puni de cinq ans d'emprisonnement et

de 75 000 euros d'amendes. Par ricochet, le faux document commis sur un

document d'identité est puni de la même peine.

124 MALABAT (V.), Droit pénal spécial,

Hypercours, Cours et travaux dirigés, Dalloz, 8ème

éd., 2018, 1005, p. 609.

60.

25

Présence implicite d'un intermédiaire

dans la réalisation du faux document d'identité. «

Les articles 441-3 et suivant du CP sanctionnent des infractions proches de

celle définie à l'article 441-2 du CP »125.

L'article 441-5 du CP réprime « le fait de procurer ou tenter de

procureur frauduleusement à autrui un document administratif », ce

qui signifie implicitement la présence d'un intermédiaire dans la

réalisation du faux document.

61. Participation d'une personne publique à

l'obtention indue du document d'identité. De plus, l'article

441-5 du CP réprime « le fait de se faire délivrer ou tenter

de se faire délivrer indûment un document administratif ou de

fournir sciemment une fausse déclaration ou une déclaration

incomplète en vue d'obtenir d'une personne publique, d'un organisme de

protection sociale ou d'un organisme chargé d'une mission de service

public une allocation, une prestation, un paiement ou un avantage indu ».

S'agissant d'un faux commis sur un document d'identité, l'article 441-5

du CP sera applicable à partir du moment où une personne publique

aura participé à l'obtention indue du document

d'identité.

62. Peines complémentaires. En

matière d'infraction de faux commis au sein d'un document administratif,

les personnes physiques encourent les peines complémentaires

prévues par les articles 441-10 et 441-11 du CP126, notamment

l'interdiction de séjourner sur le territoire français. Or, il en

sera de même concernant les faux commis sur les documents

d'identité.

B) Un document d'identité délivré par

une administration publique : un document officiel

63. Typologie des administrations publiques

délivrant des documents officiels. Au regard de la

définition du document d'identité, le champ des supports

protégés par le droit pénal concerne « un document

délivré par une administration publique », selon l'article

441-2 alinéa 1er du CP. Le juge français a rendu une

affaire concernant « la falsification de documents d'identité

délivrés par un consulat étranger »127.

Pour les autres types d'administrations publiques, le juge français

reste

125 Ibid., 1008, p. 609.

126 Ibid., 1009, p. 610.

127 Cass. Crim., 9 oct.1978, Gaz. Pal., 1979., 2.,

Somm.354; RSC 1979, Obs. A. Vitu.

silencieux. Toutefois, en pratique les préfectures

départementales et la préfecture de Police de Paris

délivrent la CNI et le passeport pour un citoyen français ; les