III.1.4.2. Politique de déploiement et de mise en

service du routeur

C'est une étape crucial pour le déploiement du

réseau ; le routeur doit être placé dans un endroit

sécurisé, verrouillé et restrictif ; cependant, c'est une

confrontation entre la sécurité physique du routeur et le lieu

adéquat pour bénéficier de ses ressources et les services

implémentés. Autrement dit, c'est trouver la place qui convient

au routeur dans la chaine de sécurité (DMZ, pare-feu, capteurs

Cisco IPS) et la chaine de production. Cela s'explique par le fait que la

proscription d'un service réseau peut être paradoxalement un

handicap à la sécurité mais inhérente pour le

réseau de production.

La sécurisation d'un routeur et les échanges

entre routeurs est le brassage de plusieurs mesures dont la négligence

de l'une d'entre elles pourrait compromettre tout le réseau. Ces mesures

sont :

V' la sécurité physique ;

V' la gestion et la sécurisation des accès

administratifs à distance aux routeurs ;

V' la connectivité sécurisée des sites

distants ;

V' la sécurisation des protocoles de routage ;

V' la sécurisation des services et des interfaces ;

V' le contrôle et filtrage du trafic réseau ;

V' la journalisation de l'activité du routeur.

III.1.4.3. Politique de complexité des mots de

passe

Les différents accès et services du routeur sont

protégés par un mot de passe mais ces derniers souffrent

constamment d'une usurpation des assaillants d'où la

nécessité de définir une politique de complexité

des mots de passe.

Pour éviter les attaques par dictionnaire ou par force

brute, les mots de passe du routeur doivent être longs et forts,

c'est-à-dire composés des chiffres, des caractères

spéciaux tels que @#& .... , les minuscules et les majuscules. Un

mot de passe fort est l'élément le plus fondamental d'un

contrôle d'accès sécurisé à un routeur. Les

mots d'un dictionnaire, des noms, des numéros de téléphone

et des dates sont proscrits car ceux si sont vulnérables aux attaques

par dictionnaire, il est même stratégique de faire volontairement

des fautes d'orthographe. Par exemple, Blaise peut s'écrire «

8la15e » ou « B1@i53 ». Le mot Security peut s'écrire

« 5ecur1ty ».Il est recommandé d'utiliser au moins huit

caractères et d'exiger une longueur minimale de mots de passe

préconfigurée. Les mots de passe doivent être

changés périodiquement et la fréquence doit être

définie par la stratégie de sécurité

adoptée. Cette méthode limite la période pendant laquelle

un pirate peut casser un mot de passe, ainsi que la période de

compromission si le mot de passe est déjà capturé.

Nous avons opté pour une longueur minimale de mot de

passe à 8 caractères au minimum, combinée par les

majuscules, les minuscules, les caractères spéciaux et les

chiffres.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

III.2. Implémentation et choix de la solution

III.2.1. Sécurité physique

Bien que les attaques des réseaux indexent

l'exploitation des vulnérabilités logicielles, les failles

matérielles et physiques ne sont pas en reste car un assaillant peut

empêcher l'utilisation des ressources du réseau si celles-ci sont

physiquement compromises.

Pour assurer la sécurité physique, il est

recommandé d'installer le routeur dans un local fermé à

clé dont l'accès n'est limité qu'aux personnels

autorisés. Ce local doit être protégé contre les

interférences électrostatiques et magnétiques et doit

être équipé d'un système de régulation de la

température et de l'humidité. Une alimentation sans interruption

(UPS) et une grande mémoire peuvent atténuer les risques de

déni de service en cas de panne d'électricité [1].

Un périphérique non surveillé peut loger

des chevaux de Troie ou les fichiers exécutables et pour cela, les

périphériques physiques utilisés pour la connexion au

routeur doivent répondre aux exigences de sécurité

physique loin de la portée des intrus. Le choix de la gamme de notre

routeur Cisco doit répondre à notre politique de

déploiement du réseau.

Dans le passé, seul le pare-feu était

considéré comme périphérique de

sécurité mais avec l'évolution fulgurante des

méthodes d'attaque, il n'est plus désormais suffisant pour

sécuriser un réseau. Il est indispensable d'adopter une approche

intégrant pare-feu, prévention contre les intrusions et

réseau privé virtuel. La nouvelle approche de la

sécurité physique est la corrélation des trois directives

suivantes : le contrôle des menaces, la sécurisation des

communications et le contrôle d'accès au réseau [1]. La

figure 3.3 illustre quelques périphériques de

sécurité physique.

Figure 3.

3:Périphériques de sécurité

physique [1]

Au vu de ce qui précède, nous avons opté

en plus de l'isolation du routeur dans une pièce accessible uniquement

par le personnel digne de confiance, un pare-feu Cisco ASA pour renforcer la

sécurité physique du routeur.

III.2.2. Sécurisation des accès

administratifs et lignes VTY du routeur Cisco 2800

La quête des administrateurs est le juste

équilibre entre les niveaux d'accès et la sécurité.

Une alternative extrême de la sécurité consisterait

à isoler complètement le réseau du monde extérieur

mais l'un des rôles du routeur est la liaison du réseau avec

l'extérieur et en plus, un réseau fermé ne protège

en rien des attaques menées au sein de l'entreprise. Des

précautions

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

de sécurité supplémentaires sont donc

indispensables dans la configuration des accès à distance

à des fins d'administration du routeur Cisco et son ouverture à

l'extérieur.

III.2.2.1. Sécurisation de l'accès

administratif

Par défaut, les mots de passe sont affichés en

texte clair, mais le logiciel Cisco IOS comporte deux méthodes de

protection des mots de passe : le chiffrement simple et chiffrement

complexe.

Le chiffrement simple appelé méthode de type 7

est basé sur l'algorithme de chiffrement défini par Cisco et

masque le mot de passe à l'aide d'un algorithme simple.

Le chiffrement complexe appelé méthode de type 5

est basé sur le hachage MD5, plus sûr que le chiffrement de type

7.

Notre stratégie de sécurisation de l'accès

administratif consiste à :

? Chiffrer par défaut tous les mots de passe du routeur

;

? Exiger une longueur minimale des mots de passe à 8

caractères combinés des majuscules, minuscules, chiffres et

caractères spéciaux ; ? Chiffrer les mots de passe administrateur

au niveau 5.

Cisco recommande l'utilisation du chiffrement de type 5 au

lieu du type 7, dans la mesure du possible [1]. Les exigences de

sécurité maximale requièrent au moins deux niveaux

d'authentification (Console et administrateur) avant d'avoir la main totale sur

l'IOS du routeur. Toutefois, il faut également restreindre

l'accès du port auxiliaire par des mots de passe chiffrés.

III.2.2.2. Sécurisation des lignes VTY du routeur

Cisco 2800 série.

L'administrateur doit s'assurer que les sessions sur toutes

les lignes sont contrôlées par des mécanismes

d'authentification. Il est possible d'effectuer les dénis de services

sur un routeur en ouvrant toutes les lignes VTY car si un assaillant parvient

à ouvrir des sessions distantes sur toutes les lignes VTY du

système, l'administrateur légitime ne peut plus se connecter car

toutes les sessions sont laissées à l'état d'ouverture.

Pour réduire l'exposition à ce type de risque, il convient de

configurer la dernière ligne VTY pour n'accepter que les connexions

d'une station d'administration spécifique, les autres lignes VTY pouvant

accepter des connexions à partir de n'importe quelle adresse du

réseau de l'entreprise. Cette méthode garantit qu'au moins une

ligne sera toujours disponible pour l'administrateur. Un aspect

sécuritaire consiste à définir les délais d'attente

sur les lignes VTY à l'aide la commande exec-timeout afin

d'éviter qu'un assaillant occupe indéfiniment une ligne VTY en

ouverture de session. De la même manière, l'activation du test

d'activité TCP sur les connexions entrantes, à l'aide de la

commande service tcp-keepalives-in, peut faciliter la protection

contre les attaques malveillantes ou contre les sessions orphelines

causées par une panne du système distant. Par défaut,

toutes les lignes VTY sont configurées pour accepter n'importe quel

type

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

de connexion à distance. Pour des raisons de

sécurité, les lignes VTY doivent être configurées

pour n'accepter que les connexions utilisant des protocoles vraiment

sécurisés.

III.2.3. Sécurisation des accès

administratifs à distance du routeur Cisco 2800

série.

Le contrôle à distance est l'apanage de tout

administrateur mais, il faudrait qu'il soit sécurisé.

L'accès à distance est alors plus pratique que l'accès

local pour les administrateurs qui doivent gérer un grand nombre de

périphériques. En accès Telnet, les mots de passe

transitent en clair et lors d'une ouverture de session d'administration

à distance, un assaillant peut capter le trafic réseau et

intercepter les mots de passe de l'administrateur ou les informations de

configuration du routeur. La connexion à distance

sécurisée peut s'effectuer avec les protocoles SSH, HTTPS ou

SNMP3 pour des fins de supervision.

III.2.3.1. Accès administratif par le tunnel

SSH

SSH est en mesure d'authentifier les clients et les serveurs

et de s'assurer que l'équipement réseau ou le serveur auquel vous

allez vous connecter est exactement celui qu'il prétend être

grâce à l'utilisation des certificats numériques dans une

architecture à clé publique ou privée. Les certificats

numériques peuvent être acquis généralement de trois

façons différentes :

V' la plus sûre et coûteuse est de l'acheter

auprès d'une autorité de certification ;

V' l'utilisation d'une autorité de certification en

interne (en installant par exemple le rôle

Active Directory Certificate Services sur un serveur Windows

2008 en interne ;

V' la génération d'un certificat

auto-signé sur l'équipement lui-même afin de verrouiller

votre équipement réseau.

Notre choix porte sur un certificat auto-signé qui peut

être généré en utilisant des commandes sur le

routeur Cisco en particulier la commande crypto generate rsa. Pour des

raisons de sécurité, on autorisera uniquement l'accès

à l'interface d'administration via SSH. Les étapes de la

configuration du SSH sont les suivantes :

V' configuration d'un nom de domaine :

sécurité.iss

V' génération d'un certificat ou création

d'une clé de taille1024 en chiffrement RSA ;

V' activation de la version 2 de SSH ;

V' exigence des accès SSH sur les lignes VTY;

V' création d'un compte sur la base de données

locale du routeur qui sera utilisé pour

l'authentification à l'équipement.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

III.2.3.2. Authentification centralisée des

routeurs Cisco via un serveur RADIUS

Le but est de centraliser l'authentification de plusieurs

routeurs dans un serveur RADIUS et de faciliter la tâche de

l'administrateur à la gestion des mots de passe d'accès au

routeur. On pourra même parler de mots de passe et compte dynamique.

Le serveur RADIUS est un serveur AAA (Autorisation,

Authentification et Administration ou Accounting).Sur le serveur radius, nous

devons:

1' créer les utilisateurs qui pourront se connecter ;

1' créer le client RADIUS qui dans notre cas, n'est

rien d'autre que le routeur car il viendra à chaque fois envoyer ses

requêtes d'authentification sur le serveur.

1' créer le secret partagé qui sera un secret

entre le mot de passe et le routeur pour crypter les différents

échanges.

La configuration du routeur Cisco 2800 pour l'authentification

centralisée se fait en quatre étapes [14] :

1' activation de la technologie AAA ;

1' identification du serveur RADIUS et la clé

partagée ;

1' définition d'une instance log d'authentification AAA

ainsi qu'un nom à la connexion

bien entendu dans le groupe RADIUS ;

1' paramétrage des lignes VTY par un login

authentifié sur la connexion radius.

III.2.3.3. Accès web sécurisé au

routeur Cisco et la SDM (Security Device Manager)

Il est aussi possible de se connecter à distance sur

l'interface graphique du routeur Cisco, la procédure permettant de

configurer un routeur de manière à ce qui soit administrable par

SDM (Security Device Manager) passe d'abord par l'activation du service HTTP

Secure.

III.2.4. Interconnexion sécurisée des sites

distants avec un tunnel VPN

Un VPN (Virtual Private Network) est un réseau virtuel

s'appuyant sur un autre réseau comme Internet. C'est en fait le

prolongement d'un réseau local à grande échelle par le

biais d'internet. Parler d'une connexion VPN revient à se connecter en

réseau local mais en utilisant Internet « tunnelisation ».

Cependant la question fondamentale est celle de savoir comment garantir

l'intégrité, la confidentialité et la non

répudiation des échanges d'un intranet situé de part et

d'autre d'un réseau public non sûr comme internet. La

réponse à ces interrogations réside dans la mise sur pied

des protocoles robustes à l'instar d'Open VPN, PPTP et IPsec pour ne

citer que quelques-uns.

PPTP est un protocole plus aisé

à mettre en place, mais souffre de beaucoup d'inconvénients

liés à la lourdeur du protocole de transport GRE et de plus le

matériel réseau filaire et sans fil doit être compatible

avec PPTP.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

Ipsec est plus efficace que le PPTP en termes de

performance, mais aussi très contraignant au niveau de la mise en

place.

La particularité d'OpenVPN réside

dans la souplesse de son utilisation bien que sa mise en place est plus

contraignante.

Dans notre cas, pour prendre le juste milieu, nous avons choisi

IPsec et en plus il répond à technologie du V3PN intégrant

voix, vidéos et données. Selon la RFC de IETF : IPSec est un

protocole de sécurité au sein de la couche réseau, qui a

été développé pour fournir un service de

sécurité à base de cryptographie, permettant de garantir

l'authentification, l'intégrité, le contrôle d'accès

et la confidentialité des données. »[6].

Le VPN se configure juste sur les Routeurs

d'extrémités représentants les sous réseaux de

l'intranet. Dans notre cas, R1, R3 représentent les deux sous

réseaux extrêmes de l'intranet

et R2 le réseau internet. Notre tunnel VPN sera

placé directement entre le routeur R1 et R3. Les étapes de

configuration VPN sur les routeurs R1 et R2 sont les suivantes [15] :

1' activation de la fonction Crypto sur le routeur ;

1' définition de la police d'encryptions, hachage,

authentification et type d'identifiant

cryptographique ;

1' chiffrement d'une clé sur l'interface d'entrée

du routeur ;

1' configuration des options de transformations des

données et couplage IPsec ;

1' définition du trafic autorisé ;

1' création et application d'une map sur l'interface

d'entrée du routeur ; Les différentes étapes de la

configuration seront vues en annexe.

III.3. Sécurisation des protocoles de

routage

Le routage est la fonction première des routeurs, avec une

authentification simple, le mot de passe est envoyé en clair et les

informations qui s'y propagent peuvent être interceptées

par un analyseur de trafic comme Wireshark. Une méthode

d'attaque directe du système de routage consiste à injecter de

fausses informations dans la table de routage des routeurs pendant

leurs mises à jour de routage. Les conséquences de

la falsification des informations de routages sont les suivantes :

1' redirection du trafic pour créer des boucles ;

1' redirection du trafic pour pouvoir le surveiller sur une

liaison non fiable ; 1' redirection du trafic pour le rejeter.

En général, l'expéditeur des informations

de routage génère une signature à partir de la

clé et des données de routage à

expédier, en tant qu'entrées de l'algorithme de chiffrement. Les

routeurs qui reçoivent des données de routage peuvent

répéter le même processus avec la

même clé, les données reçues et les

mêmes données de routage. Si la signature calculée par le

destinataire est identique à celle calculée par

l'expéditeur, les données et la clé doivent être

identiques à celles transmises par l'expéditeur et

la mise à jour est authentifiée. Le meilleur moyen de

protéger les informations de routage sur le réseau consiste

à authentifier les paquets

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

du protocole de routage par l'algorithme MD5 (ou Message

Digest 5). La figure 3.4 révèle les trois composantes d'un tel

système :

? algorithme de chiffrement, qui fait généralement

partie du domaine public ;

? clé utilisée par l'algorithme, qui est un

secret partagé par les routeurs qui authentifient leurs paquets ;

? contenu du paquet lui-même.

Figure 3. 4:Authentification des

protocoles de routage [1]

Les protocoles RIPv2, EIGRP, OSPF, IS-IS et BGP prennent tous

en charge les formes d'authentification MD5 différentes. Fort des

particularités du routage à vecteur de distance EIGRP et de son

analogie avec les protocoles à état de lien, il convient de

porter notre attention sur la sécurité de ce dernier. La figure

3.5 simule la signature des informations de routage.

Figure 3. 5:Présentation

de l'authentification des protocoles de routage [1]

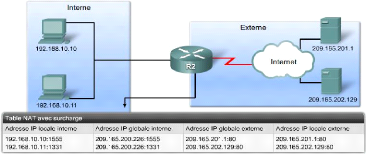

III.4. Gestion des accès internet et surcharge NAT

(Network Address Translation)

Le NAT est la traduction des adresses internes non routables

(privées) en adresses publiques routables. Ce mécanisme permet

d'ajouter le niveau de confidentialité et de sécurité du

réseau local en cachant la visibilité des adresses IP internes.

« La fonction NAT agit comme la réceptionniste d'une grande

société » [1].Il existe deux types de traduction NAT :

dynamique et statique. La fonction NAT dynamique utilise un pool d'adresses

publiques et les attribue selon la méthode du premier arrivé,

premier servi. Lorsqu'un hôte ayant une adresse IP privée demande

un accès à Internet, la fonction NAT dynamique choisit dans le

pool une adresse IP qui n'est pas encore utilisée par un autre

hôte. La fonction NAT statique s'avère particulièrement

utile pour les serveurs Web ou les hôtes qui doivent disposer d'une

adresse

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

permanente, accessible depuis Internet. Les fonctions NAT

nécessitent qu'il existe suffisamment d'adresses publiques disponibles

pour satisfaire le nombre total de sessions utilisateur simultanées mais

dans la plupart des cas, des entreprises disposent de seulement d'une adresse

publique fournie par le Fournisseur d'accès Internet. «Le nombre

total d'adresses internes pouvant être traduites en une adresse externe

peut théoriquement atteindre 65536 par adresse IP » [1].Pour lever

cette difficulté, la surcharge NAT permet de distinguer les sessions des

utilisateurs internes par l'ajout d'un numéro de port sur l'adresse IP

interne et la correspondance avec l'adresse publique unique comme

indiqué à la figure 3.6. Lorsqu'il n'y a plus de ports

disponibles et que plusieurs adresses IP externes sont configurées, la

surcharge NAT sélectionne l'adresse IP suivante pour essayer d'allouer

de nouveau le port source initial. La sécurisation du NAT se

résume en une liste d'accès sur les hôtes admis ou

démis des services du réseau internet.

Figure 3. 6: Surcharge NAT

[1]

III.5. Prévention contre les attaques et

filtrage du trafic réseau III.5.1. Prévention contre les

attaques

Les commandes suivantes atténuent ou empêchent un

certain nombre d'attaque sur le routeur [16]. Sur l'interface souhaitée,

nous pouvons taper les commandes suivantes :

V' no ip redirects : le routeur n'enverra pas

de message de redirection si l'IOS est forcé de renvoyer un paquet sur

l'interface où le paquet a été reçu ;

V' no ip proxy-arp: cette commande est

utilisée par le routeur pour permettre aux machines n'ayant pas de

fonctionnalité de routage à déterminer l'adresse Mac

d'hôtes sur d'autres réseaux ;

V' no ip directed-broadcast: Cette commande nous

protège des attaques de type SMURF, un broadcast vers un autre

réseau peut être relayé par une interface de votre routeur.

De même, il est important de désactiver les services inutiles qui

peuvent servir de voies d'intrusion.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

V' no service udp-small-servers et no

service tcp-small-servers permettent de désactiver les

fonctions serveurs UDP et TCP car ce sont des anciennes commandes Cisco capable

d'être utilisées à des fins d'intrusion.

V' no ip bootp server pour empêcher qu'un

notre routeur démarre à partir de notre routeur. V' no

cdp run permet de désactiver la découverte des

protocoles réseau.

V' no ip http server désactive le service

HTTP. III.5.2. Filtrage du trafic réseau

Les administrateurs utilisent des listes de contrôle

d'accès pour arrêter le trafic dans son

intégralité ou pour l'autoriser partiellement sur

leurs réseaux [1]. Sur un routeur Cisco, la

possibilité de configurer un pare-feu se résume

à celle des listes d'accès. Sur des paquets IP,

il est ainsi possible de filtrer les paquets entrants ou sortants

d'un routeur en fonction de l'IP

source et de l'IP destination. Il existe deux types de listes

d'accès (ACL) [17] :

V' les ACL standards : uniquement sur les IP sources ;

V' les ACL étendues : sur quasiment tous les champs des

en-têtes IP, TCP et UDP ;

Il est possible de résumer le fonctionnement des ACL de la

façon suivante :

V' le paquet est vérifié par rapport au premier

critère défini ;

V' s'il vérifie le critère, l'action définie

est appliquée ;

V' sinon le paquet est comparé successivement par rapport

aux ACL suivants. ;

V' s'il ne satisfait aucun critère, l'action deny est

appliquée.

III.5.1.1. Les ACL standard IP Access List

Configuration

Les ACL standards statuent seulement sur l'IP source, son

fonctionnement se résume au test des règles les unes après

les autres et rejet du paquet si aucune règle n'est applicable.

III.5.1.2. Les ACL étendues

Les ACL étendues permettent de filtrer des paquets en

fonction :

V' de l'adresse de destination IP ;

V' du type de protocole (TCP, UDP, ICMP, IGRP, IGMP, ...) ; V' du

port source et du port destination.

III.5.1.3. Les ACL nommées

Avec les ACL nommées, il est possible de supprimer

qu'une seule ligne au lieu de toute l'ACL. Une ACL numérotée peut

être composée de nombreuses règles, la seule façon

de la modifier est de faire : no access-list number.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

Dans notre cas, la configuration d'un filtre de paquets

permettra de n'autoriser l'accès au routeur qu'aux hôtes

d'administration et au protocole identifié : seule l'adresse IP de

l'hôte d'administration serait autorisée à initier une

connexion SSH aux routeurs du réseau. De même, les paquets

bizarres et les adresses privées seront interdits d'accès sur les

interfaces de sortie du routeur.

III.6. Journalisation de l'activité du

routeur

Les journaux ou logs permettent de vérifier le

fonctionnement du routeur et de déterminer s'il a été

compromis ou non. La configuration des journaux sur le routeur est une

opération à effectuer avec précaution. L'hôte de

journalisation doit être connecté à un réseau de

confiance ou à un réseau protégé, mieux une

interface de routeur isolée et spécialisée en particulier

un serveur Syslog configuré par défaut en écriture

seulement. Seul l'administrateur peut passer régulièrement les

journaux en revue. L'horodatage permet de mieux suivre la trace des attaques du

réseau, il vaut mieux régler l'horloge du routeur à l'aide

de deux serveurs de synchronisation fiables à l'instar d'un serveur NTP

(Network Time Protocol).

III.7. Présentation des outils

III.7.1. GNS3

GNS3 se définit comme un simulateur de réseau

graphique, mais en réalité, il s'agit plutôt d'une

interface qui facilite la mise en oeuvre de Dynamips, logiciel qui permet

d'émuler un routeur physique. Dynamips permet de créer un routeur

virtuel sur lequel l'administrateur charge l'image IOS convenable comme il le

ferait sur un routeur réel. De façon analogue, un routeur

émulé à l'aide de Dynamips se comporte strictement comme

le routeur physique porteur de la même image IOS.

III.7.2. Packet Tracer

Packet Tracer est un logiciel de CISCO permettant de

construire un réseau physique virtuel et de simuler le comportement des

protocoles sur ce réseau. L'utilisateur construit son réseau

à l'aide d'équipements tels que les routeurs, les commutateurs ou

des ordinateurs. Ces équipements doivent ensuite être

reliés via des connexions (câbles divers, fibre optique).

|