CONCLUSION

Ce chapitre nous a permis d'étayer la

sécurité des routeurs Cisco en confrontation à un vent de

menaces omniprésentes qui planent sur le réseau. Il convient de

trouver le juste équilibre entre l'accès aux ressources et leur

protection contre les intrus. Nous avons

présenté un éventail de mesures de sécurité

des routeurs Cisco notamment la sécurité des protocoles de

routage, de la configuration des ACL d'où la nécessité de

lever certaines ambiguïtés par une ébauche pratique et un

choix répondant au cahier de charge définit au début de ce

chapitre.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

Chapitre 4

RESULTATS ET COMMENTAIRES

INTRODUCTION

Dans les trois chapitres précédents, il a

été question pour nous de présenter une vue

générale sur les routeurs Cisco et ses protocoles de routage, de

lever le rideau sur la vulnérabilité réelle des

réseaux puis d'opérer des choix afin d'implémenter une

solution au problème de sécurité sur les routeurs Cisco

2800 série. Dans le chapitre suivant, nous présenterons les

résultats de notre investigation.

IV.1. Sécurisation des accès

administratifs

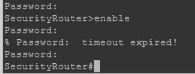

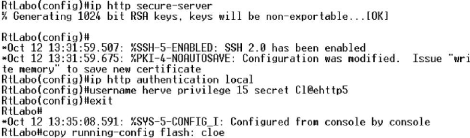

? Double authentification pour l'accès

console

Nous avons sécurisé les accès

administratifs par une double authentification et une déconnexion

temporaire automatique de la console afin d'augmenter le niveau de

sécurité tel que illustré ci-dessous :

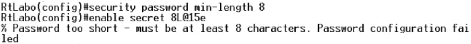

? Exigence d'une longueur minimale de mot de

passe

Nous avons opté pour une longueur minimale de 8

caractères. Malgré la complexité de la transformation du

mot de passe « BLAISE » par « 8L@15E », il ne répond

pas aux exigences de longueur minimale. Il est à noter que plus le mot

de passe est long, plus il est difficile de le casser.

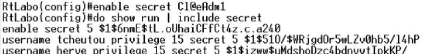

? Chiffrement de niveau 5 des mots de passe

Par TCHEUTOU Hervé Michel

Configuration de la

sécurité des routeurs Cisco

Le mot de passe de niveau 5 est chiffré sur un

dictionnaire qui combine les majuscules, les minuscules, les caractères

spéciaux et une longueur de grande taille. Seule la signature ou

l'empreinte numérique du mot de passe est chargée dans l'IOS du

routeur.

IV.2. Vulnérabilité des mots de passe et

sécurisation

IV.2.1. Vulnérabilité des mots de passe de

niveau 0 et chiffrement de niveau 7

Les mots de passe de niveau 0 apparaissent en

clair quand on fait un show run dans la CLI (console line) du routeur.

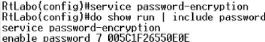

Nous remarquons que la commande show running-config expose le

mot de passe. Dans notre cas, le mot de passe «8L@15e»

apparait en clair.

IV.2.2. Vulnérabilité des mots de passe

de niveau 7 et chiffrement de niveau 5

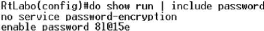

Pour remédier à la vulnérabilité

ci-dessus, nous allons chiffrer ce mot de passe pour qu'il n'apparaisse plus en

clair en passant au chiffrement de niveau 7 grâce à la commande

service password-encryption. Le mot de passe

«8L@15e» est désormais chiffré comme

l'indique l'illustration ci-dessous.

Bien qu'ils soient chiffrés, les mots de passe de

niveau 7 sont vulnérables. Il existe plusieurs méthodes pour le

déchiffrer. Pour commencer, faisons un show run et copions le mot de

passe de niveau 7.

IV.2.2.1. Déchiffrement des mots de passe de

niveau 7 avec les commandes Cisco

Le véritable handicap de Cisco est que les mots de

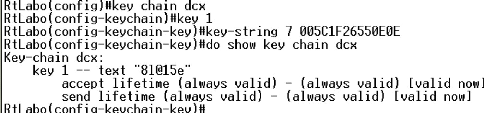

passe console sont limités au chiffrement de niveau 7. Prenons le cas du

mot de passe de niveau 7 «8L@15e» et

vérifions sa vulnérabilité grâce à l'IOS du

routeur.

Nous voyons que le mot de passe «8L@15e»

jadis chiffré est affiché en clair dans la

console.

Par TCHEUTOU Hervé Michel

Configuration de la

sécurité des routeurs Cisco

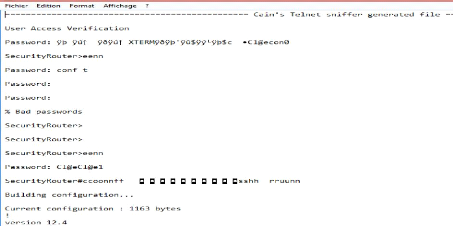

IV.2.2.2. Déchiffrement des mots de passe de

niveau 7 grâce au logiciel Abel et Caïn.

De même, le logiciel Abel a pu casser le mot de passe

chiffré «8L@15e»d'où la limite des

mots de passe de niveau 7. Pour résoudre ce problème, nous avons

utilisé le chiffrement de niveau 5 qui utilise un algorithme MD5

basé sur la signature numérique du mot de passe.

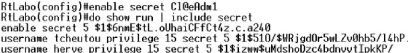

Cela dit, après un show running-config, le mot de passe

«Cl@eAdm1» se présente comme illustré

ci-dessous avec une empreinte combinant les caractères majuscules,

minuscules, caractères spéciaux et chiffres sur une grande

taille.

Essayons de déchiffrer un mot de passe de niveau 5 avec

Caïn et Abel,

Nous voyons qu'il est impossible de casser cette clé

car il s'agit de la signature et non le chiffré d'après

l'illustration ci-dessus.

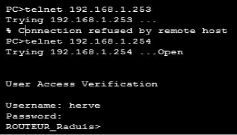

IV.3. Vulnérabilité Telnet et solution

SSH

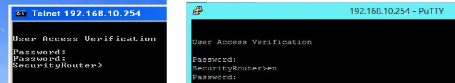

Essayons de nous connecter à distance sur notre

routeur, soit en HyperTerminal ou en Telnet comme illustré ci-dessous

:

Ou

Par TCHEUTOU Hervé Michel

Configuration de la

sécurité des routeurs Cisco

Le logiciel Caïn scanne le Telnet et renvoi les informations

ci-dessous:

Nous pouvons ainsi capturer toutes les informations de

configuration et mots de passe.

Pour pallier à ce type de vulnérabilité,

il est conseillé d'utiliser SSH au lieu de Telnet ou à

défaut procéder par une authentification RADIUS en Telnet.

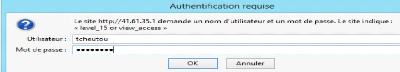

IV.4. Authentification RADIUS avec le Telnet

Le schéma ci-dessous illustre une authentification

centralisée sur un serveur RADIUS requérant un nom d'utilisateur

et un mot de passe dans une session Telnet.

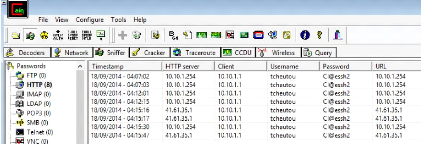

IV.5. Vulnérabilité HTTP et solution HTTPS

Essayons de nous connecter par http sur le routeur

Par TCHEUTOU Hervé Michel

Configuration de la

sécurité des routeurs Cisco

Avec Caïn, tous nos comptes d'authentifications sont

dévoilés comme présentées ci-dessous:

Pour pallier à cette attaque, il faut configurer HTTPS

(Secure HTTP) afin de générer une clé RSA de 1024 bits

comme illustré ci-dessous:

Nous constatons que Caïn ne capture plus les comptes

d'authentification car l'activation du serveur HTTPS a entrainé la

génération d'un certificat RSA.

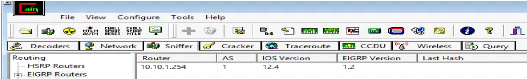

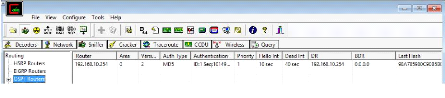

IV.6. Test de vulnérabilité des algorithmes

de routage IV.6.1. Attaque sur le routage EIGRP

Lors du routage EIGRP, les paquets peuvent être

dévoilés, de même que l'IOS du routeur comme

illustré ci-dessous:

Par TCHEUTOU Hervé Michel

Configuration de la

sécurité des routeurs Cisco

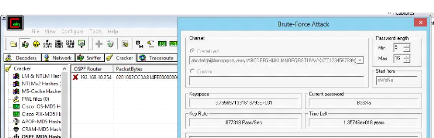

Bien que Caïn se veut être un outil qui se suffit

à lui-même en embarquant toutes les technologies

nécessaires à une attaque de A à Z, avec une attaque par

force brute sur le hachage des informations de routage sécurisées

avec MD5, on voit bien qu'il faut environ onze (11) ans pour casser les

informations de routage RIP avec authentification MD5, 18 ans pour casser

celles d'OSPF avec authentification MD5 et pas de possibilité pour EIGRP

avec MD5.

IV.6.2. Attaque sur le routage RIP V2 avec

authentification MD5 Etape1 : Sniffing

Etape2 : Attaque par force brute sur les paquets

hachés du routage OSPF avec MD5

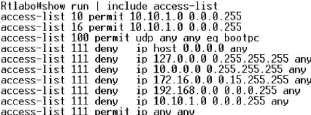

IV.7. Résultat des listes de contrôle

d'accès

Par TCHEUTOU Hervé Michel

Configuration de la

sécurité des routeurs Cisco

IV.8. Résultat du verrouillage automatique du

routeur Cisco

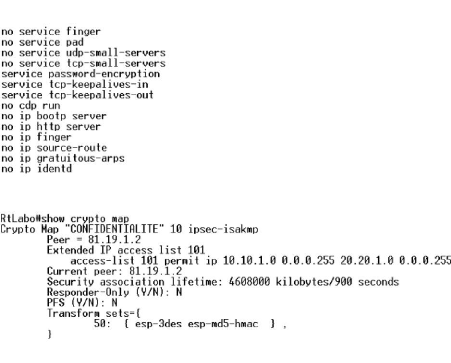

Verification VPN

CONCLUSION

Ce chapitre nous a permis de montrer le résultat de la

sécurité des routeurs Cisco en levant certaines

vulnérabilités notamment celles des mots de passe, des voies

d'accès et des protocoles de routages. De même ce chapitre fait un

syllabus sur les listes d'accès utilisées et la

désactivation des services inutiles, vulnérables et

préjudiciables.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

CONCLUSION ET PERSPECTIVES

Parvenu à la fin de notre étude sur la

configuration de la sécurité d'un routeur Cisco, il en ressort

que les routeurs sont la pièce maitresse du réseau.

L'étude des fonctions de sécurité du routeur Cisco 2800

nous a permis de configurer le SSH et l'authentification RADIUS pour

l'administration sécurisée du routeur Cisco et le VPN avec IPsec

pour interconnecter de manière sécurisée des sites

distants. Le durcissement de nos routeurs nous a permis d'implémenter

des stratégies de sécurité notamment celles de la

complexité des mots de passe, la désactivation des services

inutiles, la définition des listes d'accès pour empêcher

des attaques tels les dénis de service et la vulnérabilité

des protocoles. La sécurité du routeur étant au coeur de

celle du réseau, elle souffre de la volteface des techniques d'attaque

qui jadis étaient l'apanage des ingénieurs informatiques, mais

aujourd'hui à la portée de « Monsieur tout le monde »

grâce à la vulgarisation voire la banalisation du hacking à

travers les forums et les applications préconçues. Devant cette

situation qui prend de l'ampleur, on serait tenté de dire qu'il n'y a

pas de sécurité absolue en réseau car toujours est-il

qu'il existe un programme informatique comme Abel et Caïn, un

système d'exploitation orienté attaque et test de

vulnérabilité comme Kali Linux capable de casser toute sorte de

sécurité. Grâce à la cryptographie, au chiffrement

RSA et à l'algorithme de Diffie Hellman, la sécurité

aujourd'hui pourrait se limiter à la taille de la clé et au type

de dictionnaire utilisé.

En perspective, la configuration de la sécurité

sur les switches manageables (port security, routage inter VLAN) serait un

adjuvant à la régression des attaques sur les routeurs Cisco.

Bien que MD5 soit une fonction de hachage cryptographique complexe et

très utilisée, le programme « John the ripper » permet

de casser (trouver une collision) pour les MD5 triviaux par force brute. Les

« tables arc-en-ciel » font parfois plusieurs gigaoctets et

permettent de craquer les empreintes numériques MD5 souvent en moins

d'une seconde grâce aux dictionnaires établis après

plusieurs jours, mois ou années de calcul. La sécurité du

MD5 n'étant plus garantie il est recommandé d'utiliser des

fonctions de hachage plus récentes comme le SHA-256, mais la

majorité des IOS des routeurs Cisco sont encore en cours

d'intégrer le hachage SHA-256 afin de créer la

sécurité de niveau 4 afin de garantir l'intégrité

des informations.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

|