|

UNIVERSITÉ LILLE 2

- UFR DROIT

MASTER 2 PROFESSIONNEL

DROIT DES ACTIVITÉS TRANSNATIONALES

SPÉCIALITÉ

DROIT DU CYBERESPACE

L'EXCEPTION DE COPIE PRIVEE FACE AUX DISPOSITIFS TECHNIQUES DE

PROTECTION DES OEUVRES

Mémoire présenté par Marjorie

PONTOISE

Sous la direction de

Monsieur le Professeur Jean-Jacques LAVENUE

SEPTEMBRE 2006

« Aussi croyons-nous rendre à chacun ce qui lui

est dû, quand nous demandons les lauriers de la comédie au public

qui les accorde, et l'argent reçu du public à la comédie

qui le retient. »

Beaumarchais,

Compte rendu de l'Affaire des auteurs dramatiques et

des comédiens français (1780)1(*)

« La protection des contenus permet d'abandonner

définitivement le concept de copie en tant que pierre angulaire de la

protection des titulaires de droits. »

L.Chiariglione, Rapport CSPLA2(*) (2001)

SOMMAIRE

SOMMAIRE

3

TABLES DES ABRÉVIATIONS

6

GLOSSAIRE

7

INTRODUCTION

9

PARTIE 1

14

LA COPIE PRIVÉE À

L'ÈRE DU NUMÉRIQUE

14

CHAPITRE 1. L'EXCEPTION DE COPIE

PRIVÉE : UN ESPACE DE LIBERTÉ PRÉSERVÉ POUR

L'UTILISATEUR

16

Section 1. LA COPIE PRIVÉE : UNE

LIBERTÉ PROTÉGÉE

17

1. L'usage privé de l'oeuvre et la copie

privée

18

a) L'usage privé

20

b) La prohibition d'une utilisation collective

20

c) La détermination du copiste

21

2. Illustrations jurisprudentielles

25

Section 2. LE STATUT DE L'EXCEPTION : UNE

LIBERTÉ STRICTEMENT ENCADRÉE

29

1. Une utilisation légitime de l'oeuvre

requise

30

a) L'exercice légitime de la copie

30

b) L'application de l'utilisation légitime

à l'épreuve de la communauté peer-to-peer

33

2. L'origine de l'exemplaire copié :

l'exigence d'une acquisition licite de l'oeuvre

37

CHAPITRE 2. L'EXCEPTION DE COPIE

PRIVÉE LIMITÉE PAR DES CONSIDÉRATIONS

ÉCONOMIQUES

41

Section 1. LE PÉRIMÈTRE DE LA

COPIE PRIVÉE RESTREINT PAR L'INTRODUCTION DU TEST DES TROIS

ÉTAPES

43

1. Le test en trois étapes ou une nouvelle

vision du droit d'auteur

44

a) L'introduction du triple test dans les

traités internationaux

44

b) La consécration d'une approche

économique du droit d'auteur

46

2. La copie privée à l'épreuve

du triple test

50

a) Les trois étapes du test

50

b) « Le triple test cheval de Troie des

juges ?»

52

Section 2. DE L'INTÉRÊT DU PUBLIC

ET DU SYSTÈME DE LA RÉMUNÉRATION

58

1. La justification et la répartition de la

redevance pour copie privée

59

a) La justification

59

b) La répartition

60

2. De la création du Collège des

médiateurs à une Autorité de régulation

64

a) La composition et les pouvoirs du

Collège

65

b) Les modifications apportées par

l'Assemblée nationale

66

c) La création d'une autorité

indépendante

68

PARTIE 2

71

LA RÉGULATION TECHNIQUE

71

DE LA COPIE PRIVÉE

71

PAR LES MESURES DE PROTECTION

71

CHAPITRE 1. LA TECHNIQUE : UNE SOURCE

DE RÉGULATION AU SERVICE DU DROIT

75

Section 1. ÉTUDE TECHNIQUE ET

CRYPTOLOGIQUE DES DISPOSITIFS TECHNIQUES DE PROTECTION

77

1. Rappel sur les principes de cryptographie

78

2. Le chiffrement des contenus : la

cryptographie asymétrique

79

a) Les mesures techniques contrôlant

l'accès aux oeuvres

81

b) Les mesures techniques de protection des

contenus

83

3. L'architecture des Digitals Rights Management

(DRM)

86

a) Les DRM : une construction en quatre

étapes

87

b) L'information sur le régime des droits et

la gestion électronique des droits d'auteur

89

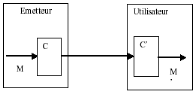

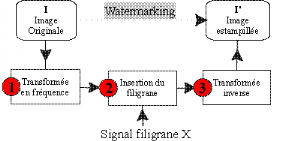

4. Le « watermarking »

91

Section 2. LA PROTECTION LÉGALE

ACCORDÉE AUX DISPOSITIFS TECHNIQUES DE PROTECTION ET D'IDENTIFICATION

DES oeUVRES

96

1. La protection juridique des mesures

techniques

96

2. L'opportunité d'une telle protection

99

CHAPITRE 2. LES DÉRIVES DU

TECHNICISME OU LES OBSTACLES A LA RÉALISATION DES EXCEPTIONS

102

Section 1. LA CONTESTATION DE LA

LÉGALITÉ DES MESURES DE PROTECTION PAR LES CONSOMMATEURS

103

1. Quand la technique s'immisce dans la vie

privée des utilisateurs

103

2. L'atteinte à la qualité des

produits

109

Section 2. DE

L'INTEROPÉRABILITÉ À L'EXISTENCE

DE « VERROUS NUMÉRIQUES »

116

1. L'interopérabilité des

formats : une faveur éphémère accordée aux

utilisateurs

116

a) L'accessibilité à l'oeuvre passe

par l'interopérabilité des formats propriétaires

117

b) Une interopérabilité reconnue par

le législateur...jusqu'à la décision du Conseil

Constitutionnel

119

2. Le nouveau régime légal

123

CONCLUSION

129

BIBLIOGRAPHIE

130

TABLE DES ANNEXES

145

annexe n°1

146

annexe n°2

158

annexe n°3

168

annexe n°4

174

annexe n°5

175

annexe n°6

177

annexe n°7

182

annexe n°8

184

annexe n°9

185

annexe n°10

186

annexe n°11

187

annexe n°12

188

annexe n°13

189

TABLES DES ABRÉVIATIONS

ADA : Association des Audionautes

Al.: Alinéa

ARP : Société civile des

Auteurs-Réalisateurs-producteurs

Art: Article

Bull. civ: Bulletin Civil

Bull. Joly: Bulletin Joly

CA: Cour d'appel

CCass : Cour de cassation

C.Civ : Code civil

Ch. : Chambre

Chap. : Chapitre

Comm : commentaire

CPI : Code de la propriété intellectuelle

CSPLA : Conseil Supérieur de la

Propriété Littéraire et Artistique

CJCE : Cours de Justice des Communautés

Européennes

D.: Dalloz-Sirey

DADVSI : Droit d'auteur et droits voisins dans la

société de l'Information

DMCA : Digital Millenium Copyright Act

DRM : Digital Right Management, Gestion des droits

numériques

Ed. : Edition

Gaz. Pal. : Gazette du Palais

GDN : Gestion des droits numériques, Digital Right

Management

HTML : HyperText Markup Language

IFPI : Fédération internationale de

l'industrie phonographique

J.O. : Journal Officiel

MP3 : Motion Picture Experts Group, Audio Layer 3

MPEG: Moving Picture Expert Group

MTP : Mesures techniques de protection

Obs : observation

PLA : Propriété Littéraire et artistique

P2P: peer-to-peer

SACD : Société des Auteurs-Compositeurs

Dramatiques

SPEDIDAM : Société de perception et de

rémunération des artistes, de la sonorisation concert et de la

sonorisation de spectacles

SORECOP : Société de Perception et de

Répartition de la Rémunération pour la Copie Privée

Sonore

TGI: Tribunal de grande Instance

WMA: Windows Media Audio

XrML : eXtensible rights Markup Language

GLOSSAIRE

Clé : une clé

est un secret nécessaire pour identifier une marque. Dans les principaux

modèles de watermarking, elle permet aussi bien d'inscrire la marque que

de la lire ou de l'enlever. C'est pourquoi elle doit rester secrète. Les

protocoles mettant en place ce type de marquage à clé

symétrique font intervenir l'utilisation de tiers de confiance, gardiens

de la clé.

Cryptologie :

transformer des données, qu'il s'agisse d'informations ou de

signaux, à l'aide de conventions secrètes ou pour réaliser

l'opération inverse de cette transformation avec ou sans convention

secrète

DMCA : DMCA est un sigle désignant

une loi des États-Unis, dite Digital millenium copyright act. Ce texte a

pour but de permettre la lutte contre les violations du droit d'auteur. Cette

loi permet notamment d'interdire le contournement des technologies

utilisées pour protéger les documents assujettis au droit

d'auteur. Elle interdit le détournement d'une protection contre la

copie, la distribution ou la mise à disposition de

procédés qui permettent ce détournement.

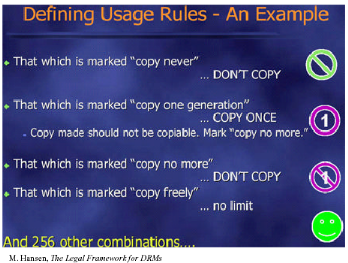

DRM : sigle signifiant gestion des droits

numériques (Digital Rights Management). C'est une technologie

sécurisée qui permet au détenteur des droits d'auteur d'un

objet soumis à la propriété intellectuelle (comme un

fichier audio, vidéo ou texte) de spécifier ce qu'un utilisateur

est en droit d'en faire. En général, elle est utilisée

pour proposer des téléchargements sans craindre que l'utilisateur

ne distribue librement le fichier sur le web.

Fingerprinting : le fingerprinting est une

application du watermarking dans laquelle la marque (on dit alors l'empreinte)

varie d'une personne à l'autre. Dans le cas d'une diffusion de copies

illégales, on peut ainsi retrouver la ou les personnes dont l'exemplaire

du medium est à l'origine de la fraude.

Peer-to-peer : le peer-to-peer est un

réseau d'échange et de partage de fichiers entre internautes. Le

principe du peer-to-peer (P2P) est de mettre directement en liaison un

internaute avec un autre internaute qui possède un fichier

convoité.

Il existe 2 méthodes pour accomplir cette

tâche :

- La méthode centralisée est basée sur un

ou plusieurs serveurs qui possèdent la liste des fichiers

partagés et qui orientent les internautes vers l'internaute

possédant le fichier convoité.

- La méthode

décentralisée utilise chaque internaute comme un mini-serveur et

ne possède aucun serveur fixe. Cette méthode a l'avantage de

répartir les responsabilités et d'éviter les actions en

justice.

Rights Expression Language -- Langage exprimant

les droits : vise à définir les droits octroyés, le

bénéficiaire, la ressource concernée et les conditions

d'application.

Stéganographie :

la stéganographie est la science qui consiste à cacher

de l'information dans un quelconque medium de façon à ce que seul

un utilisateur muni du secret adéquat puisse retrouver cette

information.

Tatouage : un

procédé de marquage fait intervenir deux concepts : le tatouage

et l'extraction. Le tatouage est l'étape où la marque est

incrustée sur le medium.

Traçabilité :

cet anglicisme désigne la possibilité de

« tracer » un coupable : quand une coalition de taille

raisonnable de personnes se mettent d'accord pour casser une

sécurité (cryptographique ou de marquage), on veut identifier au

moins un des membres de cette coalition.

Watermarking : procédé qui

consiste à cacher dans un fichier un code de propriété

chiffré pour garantir notamment les droits d'auteur et/ou limiter son

utilisation. Il complète ou remplace le cryptage de type DRM.

INTRODUCTION

Jamais la technique n'a autant facilité la diffusion

des oeuvres tant quantitativement que qualitativement, mais ces

caractéristiques engendrent des risques pour les auteurs et leurs ayants

droits. Faut-il rappeler que le droit de la propriété

littéraire et artistique est né avec le développement de

l'imprimerie en tant que technique de diffusion de la pensée ?

Comme pour les notions d'écrit et de signature sous forme

électronique dont l'assimilation au support papier a suscité la

réforme du code civil le 13 mars 2000, le droit d'auteur est

étroitement lié à une technique. On peut s'interroger sur

la protection conférée aux droits d'auteur, ainsi que sur les

exceptions classiques : ces règles sont-elles toujours adaptées

aux utilisations nouvelles grâce aux moyens offerts par les technologies

de l'information ? Au-delà des arguments développés en

faveur de l'inapplicabilité du droit d'auteur sur les réseaux

numériques, on assiste aux prémisses d'une transformation

profonde de ces droits. Cette mutation ne se cantonne pas à une simple

adaptation à l'environnement numérique, elle amorce une

véritable transformation du droit faisant la part belle aux pouvoirs

économiques sur l'oeuvre, au détriment des auteurs.

Le droit d'auteur étant, en France, sans

finalité sociale autre que l'encouragement à la création,

l'intérêt du public ou encore celui des consommateurs, ne peut pas

justifier, en principe, de restrictions au droit de propriété

intellectuelle. L'exception de copie privée n'est en

réalité qu'une limitation au droit de reproduction et non

l'expression d'une liberté fondamentale : la directive n° 2001/92

sur le droit d'auteur et les droits voisins dans la «

société de l'information »3(*) est particulièrement significative sur ce

point, puisque, dans son article 5, (alinéa b), elle fait de l'exception

de copie privée, une exception facultative pour les Etats-membres.

L'exception de copie privée, qui existe depuis le

XIXe siècle, s'explique essentiellement par le peu de dommages que

causaient les copies manuelles et par l'impossibilité matérielle

de les contrôler ; elle apparaissait plus comme une tolérance

traditionnelle, que comme l'expression d'un droit du public. Depuis la

réforme du 11 mars 1957, on admet, en droit français que l'usage

public n'est pas une composante de la définition du droit de

reproduction. M. Desbois affirme en ce sens qu'« il a cessé

d'être exact, depuis 1958, d'affirmer que les reproductions

échappent au droit d'auteur, dès lors qu'elles sont

réservées à l'usage privé de celui qui les a

faites »4(*). En

d'autres termes, le droit exclusif de l'auteur couvre aussi bien la

reproduction à usage privé que celle qui est destinée

à un usage public.

De manière générale, un droit ne vaut que

si l'on peut le faire respecter ! Dans le cas de la copie privée, la

question est de savoir comment mettre en oeuvre cette exception compte tenu des

évolutions de consommation et d'utilisation des oeuvres par le public et

des dispositions relatives aux mesures techniques de protection. En effet, une

directive européenne prévoit un principe de protection juridique

contre tout contournement des mesures techniques efficaces (article 6 §1),

et des exceptions à ce principe afin de mettre en oeuvre les exceptions

et limitations au droit de reproduction (article 6§4). Le droit

communautaire autorise les Etats membres à prévoir dans leur

législation nationale le droit à la copie privée (article

5§2, b). Toutefois, cette exception au droit exclusif de reproduction doit

satisfaire le test de l'article 5§5 (« le test des trois

étapes »). En l'absence de mesures volontaires prises par les

titulaires de droits, les Etats membres peuvent prendre des mesures

appropriées pour assurer le bénéfice du droit à la

copie privée (article 6 §4.2). En conséquence, il appartient

au législateur national de trancher la question des conditions

d'exercice de cette exception à l'ère du numérique.

Le 20 décembre 2005 est venu à

l'Assemblée nationale le projet de loi destiné à

transposer dans le droit français cette directive européenne

majeure (EUCD) dont l'objet est la protection des « Droits d'auteurs

et des droits voisins dans la société de

l'information » (DADVSI). La France, était très en

retard sur ce dossier car la directive aurait dû être

adoptée depuis 2002. Dans ces conditions, la procédure d'urgence

retenue a suscité quelques remous : le texte ne donnera lieu

qu'à une seule lecture au lieu des allers et retours entre

l'Assemblée et le Sénat. Les débats ont fait

apparaître des clivages et la poursuite de l'examen du projet n'a eu lieu

qu'à la session de printemps du parlement. Après la reprise des

discussions, la loi fut adoptée le 21 mars 2006 par l'Assemblée

Nationale ; transférée au Sénat, le texte du projet

de loi fut adopté le 10 mai 2006 (par 164 voix pour, contre 128). Le

projet est ensuite passé dans les mains de la Commission mixte paritaire

en juin 2006 afin d'aboutir à un texte commun. Ce texte a

été adopté par l'Assemblée Nationale et le

Sénat le 30 juin 20065(*). Le texte, publié au journal officiel le 3

août 2006, prévoit des sanctions pénales pour toute

personne éditant un logiciel manifestement destiné à la

mise à disposition du public non autorisée d'oeuvres ou d'objets

protégés, et pour toute personne diffusant ou facilitant la

diffusion d'un logiciel permettant de casser les mesures techniques de

protection, qui selon ses défenseurs visent à empêcher les

« copies pirates ». Le projet de « licence

globale », prévu en décembre 2005, a été

abandonné, et le droit à la copie privée limité par

les dispositifs techniques de protection des oeuvres.

Cette légalisation des mesures techniques de protection

empêchant ou limitant la copie est la mesure de la loi la plus

controversée, d'autant plus que le contournement des mesures techniques

de protection est assimilé à un délit de

contrefaçon passible de trois ans de prison et de 300 000 euros

d'amende. Des actions banales de la vie quotidienne sont alors remises en

cause : la gravure d'un CD, le transfert sur un baladeur MP3 des morceaux

de musique achetés légalement sur Internet interdit par des

dispositifs de contrôle, les lectures possibles pour un fichier MP3 ou du

type de support sur lequel il peut être lu (lecteur CD, DVD, baladeur

numérique, ordinateur) limités en nombre... Ces menaces ont

suscité des inquiétudes puisqu'il y aurait une remise en cause

des usages actuels, comme le droit à la copie privée et les

échanges de « pair à pair » au vu de la

légalisation de leur contrôle généralisé,

avec toutes les dérives relatives à la protection de la vie

privée. Comme le souligne M. Rivière,

« de nombreux incidents survenus par le passé donnent de

bonnes raisons de penser que les mouchards installés en toute

légalité sur les ordinateurs ne résisteront guère

à la tentation de glaner tous les renseignements possibles sur les

goûts et habitudes des utilisateurs »6(*).

Ces inquiétudes renvoient aux transformations profondes

issues de la « révolution numérique », qui

touchent tous les secteurs de la société et bousculent les

modèles économiques. L'Internet fait naître une nouvelle

technologie de distribution des contenus qui, à terme, va faire

disparaître l'ancienne, en tout cas sous sa forme actuelle. L'ensemble du

système de distribution de la musique et des vidéos repose sur

une technologie dans laquelle il faut transporter matériellement le

disque, la cassette ou le DVD, de l'usine de production jusqu'au consommateur,

grâce à un réseau de distribution. La moitié du prix

payé par le consommateur est consacrée à la

rémunération de ce réseau.

L'Internet, grâce à un coût de distribution quasi nul,

détruit l'économie de distribution de ces biens culturels

immatériels. Comment, dans ce contexte nouveau du numérique et

des réseaux, rémunérer la création et couvrir ses

coûts associés de production ? Nous trouvons une

réponse au coeur de la loi avec les mesures techniques de protection et

les DRM (Digital Right Management).

De quoi s'agit-il ? D'un ensemble de

procédés techniques associés à un fichier

numérique et visant à en limiter l'utilisation, ces

procédés secrets sont destinés à empêcher la

copie, et sont intégrables au support de l'oeuvre ou au matériel

de lecture. Ce sont les logiciels associés à l'oeuvre qui

s'installent sur l'ordinateur de l'utilisateur avant la première

consultation avec pour objectif d'empêcher ou de gêner le

fonctionnement de l'ordinateur et des logiciels permettant la copie. C'est le

procédé technique qui oblige le lecteur à se connecter

à un serveur dans lequel est stockée l'oeuvre elle-même,

qui est ainsi diffusée par le réseau. L'achat ne porte plus sur

l'oeuvre mais sur sa consultation en tout point paramétrable.

L'utilisation de ces techniques oblige évidemment ceux qui veulent les

mettre en oeuvre à payer des licences à ceux qui les ont

développées, les constructeurs de matériels à

brider les fonctionnalités des équipements proposés au

public et l'utilisateur final à n'utiliser que le lecteur compatible

avec la mesures techniques de protection.

Mais en l'état de la technique, cette protection des

oeuvres ne peut être conçue en demi-teinte : corsetée

dans des impératifs de sécurité technique, elle ne saurait

avoir la flexibilité et l'adaptabilité des concepts juridiques.

« L'effectivité des droits exclusifs doit pour l'heure

être assurée par une protection technique forte, colmatée

par un dispositif de protection juridique ferme »7(*). La protection des mesures

techniques de protection porte ainsi en elle le risque d'une négation de

fait des exceptions aux droits exclusifs reconnues par la loi. En effet, les

dispositifs techniques de protection, pour être efficace et garantir le

respect des droits d'auteur peuvent aboutir à l'impossibilité

pour les utilisateurs d'effectuer une copie (quand bien même ils

respecteraient les conditions de copie privée). Se pose alors une

question délicate : comment prendre en compte l'existence du

système de rémunération pour copie privée sonore ou

audiovisuelle alors même que copie privée est

« techniquement » verrouillée par des

systèmes de protection ?. Si les supports sont impossibles à

copier, la rémunération équitable n'a plus d'objet

légitime.

Cette situation démontre l'incidence grandissante de la

technique sur l'effectivité des règles de droit, en l'occurrence

sur l'exercice de la copie privée par les utilisateurs. Engagée

depuis près de dix ans, la mutation des droits d'auteur dans l'univers

numérique se révèle depuis peu, à travers des

manifestations très pratiques et très sensibles pour les

consommateurs : pourquoi ne puis-je pas graver l'oeuvre que je viens d'acheter

chez mon disquaire ou sur Internet, pourquoi mon CD Audio n'est-il pas lisible

sur mon PC ou mon autoradio, comment regarder un DVD, pourquoi encore ne

puis-je plus déplacer des fichiers musicaux vers mon baladeur

MP3, etc. ? À chaque fois survient une application de mesures

techniques de protection ou la mise en oeuvre de fonctions DRM (Digital

Rights Management Systems). Dès lors, comment concilier la mise en

place de mesures techniques de protection avec les dispositions légales

autorisant le public à réaliser des copies privées des

oeuvres et avec celles protégeant les droits du consommateur sur le

support qu'il acquiert ?

Partie 1

LA COPIE PRIVÉE

À L'ÈRE DU NUMÉRIQUE

Le sort de la copie privée à l'ère du

numérique varie considérablement selon les pays. Le

législateur italien n'a pas bouleversé les règles

existantes pour prendre ne compte l'arrivée du numérique.

L'exception de copie privée reste autorisée, moyennant une

rémunération équitable. Au contraire, le

législateur allemand a choisi de restreindre strictement l'exception de

copie privée : l'exception est maintenue mais la copie ne sera pas

considérée comme privée si le copiste a connaissance de

l'origine illicite de l'exemplaire qu'il a en sa possession. En outre, sont

licites les mesures techniques de protection qui font échec à la

copie privée. Il en va encore différemment aux Pays-Bas, qui ont

établi une ligne de partage différente : le

téléchargement est admis (même si l'oeuvre est d'origine

illicite) au contraire de la mise à disposition d'oeuvres contrefaite

qui, elle, est sanctionnée. Dans les pays de copyright, il revient

toujours au juge de trancher, au cas par cas sur le caractère

justifié et loyal de l'exception revendiquée par l'utilisateur.

En France, la copie privée est une faculté reconnue aux membres

du public pour leur usage personnel en vertu des articles L. 122-5 et L. 211-3

du Code de la propriété intellectuelle. Cette faculté

n'est toutefois consentie, en dérogation au droit exclusif

d'exploitation de leurs oeuvres et prestations reconnu aux titulaires de droits

d'auteur ou de droits voisins, qu'en contrepartie d'une

rémunération juste et équitable. Ainsi la loi autorise

l'utilisation de l'oeuvre sans autorisation de l'auteur dans les cas suivants :

les représentations privées et gratuites effectuées

exclusivement dans un cercle de famille qui s'entend d'un public restreint aux

parents ou familiers ; les reproductions strictement

réservées à l'usage privé du copiste et non

destinées à une utilisation collective. Cette exception de copie

privée est d'application limitée, elle vise la copie

effectuée pour les besoins personnels de celui qui la réalise et

ne s'étend pas l'utilisation collective de la copie (chapitre 1).

Cependant avec le développement des technologies numériques la

copie privée peut être malmenée à travers plate

forme d'échanges en ligne (réseaux peer-to-peer). L'introduction

des mesures techniques de protection couplée aux nouveaux modes de

consommation des utilisateurs ne permet plus d'exercer la copie des oeuvres

comme cela se faisait traditionnellement avec les supports analogiques :

la lutte contre la « piraterie » et contre les excès

de la numérisation privée a aboutit à une politique plus

restrictive de la tolérance de cette exception. Il ne faut pas oublier

qu'en contrepartie de la copie les auteurs perçoivent une

rémunération sous forme de redevance. Si la copie est

exercée abusivement ou illégalement, les sources de revenus

s'amoindrissent et, concomitamment, des mesures techniques sont mises en place

pour palier à ce déficit en limitant le nombre de copie

autorisée. Une nouvelle donnée économique a donc fait son

entrée dans les rapports entre l'exception de copie privée et la

rémunération équitable, d'un côté, et les

dispositifs techniques de protection, de l'autre. Cette question amène

à s'interroger sur l'exception de copie privée et sur un

éventuel droit du consommateur à la copie privée, sur la

compatibilité du verrouillage avec le bénéfice de la

rémunération équitable, et enfin sur l'irruption du

consumérisme dans le droit d'auteur (chapitre 2). De plus, cette

exception, sous l'impulsion des institutions européennes, va être

plus précisément délimitée en vue d'une protection

(plus adaptée) des droits d'auteur et dans un souci d'harmonisation des

législations des Etats membres. Cette harmonisation passe, en autre, par

l'application du « triple test ». Le triple test

réserve aux Etats la faculté de créer des exceptions aux

droits des auteurs, à condition que ces exceptions soient

limitées à certains cas spéciaux, ne portent pas atteinte

à l'exploitation normale de l'oeuvre, et ne causent pas un

préjudice injustifié aux intérêts légitimes

de l'auteur.

CHAPITRE 1.

L'EXCEPTION DE COPIE PRIVÉE : UN ESPACE DE LIBERTÉ

PRÉSERVÉ POUR L'UTILISATEUR

Dans certains cas la jouissance d'une oeuvre est exclusive

d'un profit ou d'un intérêt économique : le

législateur a consacré cette idée en introduisant dans

l'article L122-5 du Code de la propriété intellectuelle un

éventail de situations dans lesquelles l'auteur « ne peut

interdire » les actes d'usage de son oeuvre, c'est-à-dire

où il perd son monopole ainsi que sont droit corrélatif à

rémunération. Lorsque l'oeuvre a été

divulguée, « l'auteur ne peut interdire les copies ou

reproduction strictement réservées à l'usage privée

du copiste et non destinées à une utilisation

collective ». Il s'agit de copies dites

« privées ».

Selon P. Gaudrat8(*), « la nature juridique de la copie

privée des oeuvres de l'esprit n'est, le plus souvent, débattue

qu'en termes d'« exception » au droit d'auteur ou de

« droit » subjectif qui serait reconnu au public (voire aux

consommateurs). Pourtant, l'étude du mécanisme de la

propriété intellectuelle de l'auteur laisse à penser que

la copie privée dessine en réalité une

« limite », inhérente à la construction

juridique organisée par le législateur et relevant davantage

d'une liberté protégée, dont les contours, comme le

fonctionnement, ne peuvent se penser qu'au regard de la notion

complémentaire de cercle de famille. »

Cette limitation des droits de l'auteur sur son oeuvre est

entendue strictement : la copie privée est un espace de

liberté pour le public, à condition que celui-ci respecte

certaines conditions d'utilisation, de destination non publique, de

finalité et de communication (section 1). Cet espace de liberté

encadré a été préservé dans l'environnement

numérique et les juges ont eu à fournir un effort créatif

pour remédier à une certaine anarchie juridique provoquée

par l'avènement des nouvelles technologies de l'information. Les

pratiques de mise en oeuvre de cette prérogative ont

évolués (notamment en matière d'échange de

« pair à pair ») et, face aux conditions certaines

et connues de l'exception, se pose désormais la question de savoir si

l'oeuvre, objet de la copie privée, doit avoir ou non une origine licite

(section 2).

Section 1. LA COPIE PRIVÉE : UNE LIBERTÉ

PROTÉGÉE

L'exception de copie privée n'est qu'une limitation au

droit de reproduction et non l'expression d'une liberté fondamentale :

aucune liberté ne justifie que l'on prétende copier une oeuvre

dont on peut prendre connaissance en acquérant un support ou lors d'une

diffusion publique. Le droit d'accès à la culture ou à

l'éducation, par exemple, ne sauraient légitimer une reproduction

non autorisée, même à usage privé, car celle-ci

n'est pas nécessaire, ni même utile à l'exercice de ces

droits. La directive n° 2001/92 sur le droit d'auteur et les droits

voisins dans la « société de l'information » est

significative sur ce point, puisque, dans son article 5, alinéa b), elle

fait de l'exception de copie privée, une exception facultative pour les

Etats membres. Toutefois, puisque le législateur, qui pourrait supprimer

purement et simplement cette exception, institue une exception de copie

privée, il paraît donner aux utilisateurs qui respectent les

conditions légales, un droit à se prévaloir de cette

exception. Mais en réalité, « il ne s'agit que

d'un moyen de défense et non d'une prérogative

active»9(*): si

l'exception permet au copiste d'échapper à une action en

contrefaçon, elle ne lui permet pas d'exiger du titulaire de droits

qu'il le mette en mesure de réaliser une copie privée, ce qui est

tout différent. Le titulaire de droits ne peut donc pas attaquer en

justice le copiste qui remplit les conditions légales mais il peut

distribuer des supports de communication ou opérer des actes de

télédiffusion insusceptibles d'être copiés. Le

Tribunal de grande instance de Paris affirme que la copie privée est

« une exception précisément circonscrite» et «

strictement réservée à un usage particulier, aux

droits exclusifs dont jouissent l'auteur et les titulaires de droits

voisins » (2). Le législateur n'a pas entendu investir

quiconque d'un droit de réaliser une copie privée de toute oeuvre

mais a organisé les conditions dans lesquelles la copie d'une oeuvre

échappe (s'agissant notamment de l'art. L. 122-5) au monopole

détenu par les auteurs, consistant dans le droit exclusif d'autoriser ou

d'interdire la reproduction de leurs oeuvres (1).

1. L'usage privé de

l'oeuvre et la copie privée

Pour mieux comprendre la portée des enjeux actuellement

en présence, il paraît nécessaire de retracer

l'évolution et l'existence de l'exception de copie privée comme

prérogative accordée au public10(*).

Tout d'abord, un constat : jusqu'à la loi du 11 mars

1957, la copie privée à des fins personnelles ne semble pas

susciter de question juridique majeure, ce que justifie d'ailleurs

l'état de la technique de l'époque, qui rend cette

hypothèse peu courante. Ainsi M. Pouillet11(*), dans son

« Traité théorique et pratique de la

propriété littéraire et artistique et du droit de

représentation » de 1908, évoque la situation

en expliquant que si la reproduction manuscrite constitue une

contrefaçon lorsqu'elle est faite dans un but commercial, il faut bien

admettre que « la contrefaçon [n'existe pas] lorsque

la copie [est] destinée à un usage personnel

». Et d'ajouter : « comment, en effet, réputer

contrefacteur celui qui, pour son instruction ou pour aider sa mémoire,

copie tout ou partie d'un livre ? N'est-il pas dans la destinée

même du livre de servir à l'étude de ceux qui le lisent ?

Il n'est pas interdit de l'apprendre par coeur, comment serait-il

défendu de le copier ? La copie, en ce cas, n'est qu'un

aide-mémoire naturel. Il en serait autrement si cette copie manuscrite

était vendue, si, en un mot, celui qui la possède en tirait un

bénéfice pécuniaire et la faisait servir à une

véritable exploitation commerciale ».

Certes, la seule hypothèse envisagée à

l'époque est la copie manuscrite, faute de moyens techniques disponibles

pour procéder à une reproduction mécanique d'une oeuvre.

Mais l'idée, sous-jacente, est là, et il est déjà

fait appel « au bon sens, à la logique, à la justice,

à la « destinée » des oeuvres, lesquels

commandent de ne pas considérer la copie à usage privé, la

copie dont aucun profit n'est dégagé, comme une

contrefaçon »12(*). Il convient par conséquent de

reconnaître que, avant même la loi de 1957, est déjà

présente une certaine reconnaissance (embryonnaire), sinon de droit du

public, ou au moins de la nécessité de la prise en

considération du public pour « contrebalancer » les

droits des auteurs. L'existence de la copie privée semble donc

déjà à cette époque se justifier par delà

même l'impossibilité pratique qu'il y aurait à

contrôler l'usage privé qui serait fait des oeuvres ; aussi

bien en termes de coûts que de moyens techniques.

Ce constat n'est pas remis en cause par la loi du 11 mars

1957, laquelle affiche une certaine continuité à cet

égard, même s'il n'est pas inutile de relever que le projet

d'ordonnance de 1945 ainsi que la projet de loi sur la propriété

littéraire et artistique de juillet 1947 prévoyaient la

possibilité d'effectuer une copie privée en un seul exemplaire.

Mais cette limitation ne fut pas adoptée par le législateur de

l'époque.

Ainsi, à propos des dérogations au droit de

reproduction, dont le Professeur Desbois disait qu'elles étaient

d'interprétation stricte, celui-ci écrivait en 1957 : «

les auteurs ne pourront chercher noise à un savant, à un

étudiant, qui aurait la patience de copier l'intégralité

d'un ouvrage, utile pour ses travaux personnels ou ses études ; mais

dès lors que la copie est destinée à d'autres qu'au

copiste, le consentement de l'auteur, ou des ayants droit est requis : il y a

alors « utilisation collective », ce qui sera le cas, par exemple, de

la transcription, même en un seul exemplaire, d'articles scientifiques ou

techniques, qu'une entreprise industrielle ferait effectuer pour la

documentation de ses ingénieurs et la poursuite de leurs travaux ; il

n'en serait pas autrement de copies réalisées par les soins d'un

chef d'orchestre ou d'un directeur de théâtre pour le service des

exécutions ou des répétitions ».

C'est une idée que M. Savatier résume dans son

commentaire de la loi du 11 mars 1957, lorsqu'il écrit que : «

pénétré de la tradition française, si

attachée aux prérogatives des créateurs intellectuels, le

législateur se montre, en même temps soucieux des droits du

public, comme des intermédiaires dont le concours assure le rayonnement

de l'oeuvre »13(*).

Que ce soit antérieurement ou au moment même de

l'adoption de la loi du 11 mars 1957, la doctrine semble s'accorder sur la

justification de l'exception de copie privée, dont le caractère

inoffensif est souligné, mais qui, en toute hypothèse, est

vouée à une interprétation restrictive.

a) L'usage privé

L'article 41 la loi du 11 mars 1957 [devenu l'art. L. 122-5

Code de la propriété intellectuelle] dispose que : «

lorsque l'oeuvre a été divulguée, l'auteur ne peut

interdire : (...) 2° Les copies ou reproductions strictement

réservées à l'usage privé du copiste et non

destinées à une utilisation collective (...) ». Il ne

peut donc faire débat que, dans ce cas bien précis, l'auteur -

mais aussi l'artiste interprète ou encore le producteur - perd son droit

d'autoriser ou d'interdire l'exploitation de l'oeuvre.

Vient alors la question, qui oppose les partisans d'une simple

tolérance légale, et ceux d'un véritable droit

à la copie privée ; Ce qui est certain, c'est la

perte du monopole d'exploitation. Mais certains auteurs vont même plus

loin, en écrivant que « la copie privée est un droit de

l'usager et point une simple tolérance de l'auteur ». M.

Gautier14(*) ajoute

à cet égard que « l'exception à un droit exclusif

peut fort bien reposer sur un droit, voire une liberté ».

En l'état de la doctrine et de la jurisprudence

antérieures aux arrêts du 10 mars et du 22 avril 2005, la copie

privée pourrait donc être de « droit », mais ce

qui compte vraiment, c'est que cette copie est libre, à partir du moment

où elle est exclusivement réservée à l'usage

privé du copiste, et qu'elle n'est pas tributaire ou conditionnée

par les évolutions techniques, quelle que soit leur nature. On retrouve

ici l'un des considérants de l'arrêt de la Cour de Paris, aux

termes duquel il est « manifeste que le législateur avait

connaissance en 2001 de l'évolution technique et n'a pas alors entendu

limiter l'exception de copie à la nature d'un support ».

b) La prohibition d'une

utilisation collective

La formule utilisée par l'article L.122-5 du Code de la

propriété intellectuelle apparaît ambiguë.

Littéralement il faudrait la comprendre comme insistant sur la

finalité de l'usage : il doit être privé,

c'est-à-dire réservé à l'usage personnel du

copiste. Mais, et c'est là la signification de « non

destiné à l'utilisation collective », même

privé, l'usage ne doit pas être collectif. Ainsi, une musique ou

un film reproduit ne doivent pas profiter aux membres d'une association,

à l'ensemble d'un comité d'entreprise, à un groupe

dépassant les proches membres de la famille. En d'autres termes l'usage

ne doit pas être professionnel, ni bénéficier à des

personnes qui ne sont pas le copiste ou ses proches. Mais celui qui effectue

une copie pour ses besoins propres bénéficie de l'exception.

Ceci n'est nullement compatible avec l'usage public d'une

oeuvre sur l'Internet, même personnel, compte tenu de la multitude

d'internautes pouvant y avoir accès. C'est ce qu'à affirmer la

jurisprudence à plusieurs occasions15(*) : « attendu qu'en permettant

à des tiers connectés sur le réseau Internet de visiter

ses pages privées et d'en prendre éventuellement copie, et quand

bien même la vocation d'Internet serait-elle d'assurer une telle

transparence et une telle convivialité, X. favorise l'utilisation

collective de ses reproductions ; [...] qu'il est donc établi que

X. a, sans autorisation, reproduit et favorisé une utilisation

collective d'oeuvres protégées par le droit

d'auteur »16(*).

Non seulement pour exercer la prérogative de copie

privée il faut répondre aux exigences d'usage privatif et

d'interdiction d'utilisation collective, mais le statut et la

dénomination du copiste sont encore à définir.

c) La détermination

du copiste

1. Définition

Le Code la propriété intellectuelle ignore la

notion de consommateur, il ne connaît que la notion de public17(*). La notion de public est

connue en propriété littéraire et artistique pour

désigner les destinataires des oeuvres. Jusqu'ici le public se

contentait d'acheter une oeuvre (quelque soit le support) et accédait

à celle-ci tout en profitant d'un certain nombre d'exceptions aux droits

exclusifs organisées par le législateur, qui lui permettaient par

exemple de faire une citation ou une copie pour son usage privé. En

résumé la situation accordait un droit exclusif pour l'auteur

(sans lequel l'oeuvre n'aurait pas vu le jour) et des exceptions

justifiées par l'intérêt général. Mais

l'irruption des mesures techniques de protection a profondément

modifié les rapports entre le public et le droit d'auteur.

Pour ne pas se perdre dans une confusion terminologique, il

s'agira dans un premier temps d'apprécier la différence entre

« consommateur » et « public » avant de

voir l'impact des mesures techniques de protection sur ceux-ci.

2. Les notions de public et de

consommateur

Le public est circonscrit aux personnes qui accèdent

à la forme de l'oeuvre, alors que les consommateurs doivent être

ramenés aux personnes qui achètent le support (le vecteur de

l'oeuvre18(*)). La plupart

du temps une même personne incarne un consommateur puis un membre du

public, sa qualité varie en considération des fonctions

qu'accomplit cette personne. Dans sa fonction de consommateur, elle

achète un vecteur de l'oeuvre, dans sa fonction de public elle

reçoit communication de l'oeuvre reproduite ou représentée

par le vecteur.

Le consommateur c'est celui qui « acquiert un bien

pour son usage personnel »19(*) : on retrouve le caractère public de

diffusion de l'oeuvre, et c'est parce qu'elle va être reproduite en

plusieurs exemplaires qu'il faudra recueillir le consentement du titulaire du

monopole et lui payer une contrepartie.

La différence des notions est importante pour saisir la

subtilité des problématiques juridiques soulevées par les

mesures techniques de protection des oeuvres, qui se situent aux

confluents des revendications des consommateurs et du public. Ces mesures

techniques de protection s'opposent à la compatibilité de

l'exception légale de copie privée. Nous savons en effet, que

l'article L122-5§2 du Code de la propriété intellectuelle

autorise les « copies ou reproductions strictement

réservées à l'usage privé du copiste et non

destinées à une utilisation abusive ». Or pour

empêcher tout risque de contrefaçon potentiel, les mesures

techniques de protection se doivent d'empêcher toute copie de la forme de

l'oeuvre, qui pourrait être réalisée par le public.

L'antagonisme entre mesures techniques de protection et revendication du public

et des consommateurs semble alors évident, car pour atteindre leur but

(lutter contre l'exploitation contrefaisante des oeuvres), les mesures

techniques de protection en viennent parfois à supprimer toute

possibilité de copie privée, voire à empêcher le

fonctionnement des supports en rendant impossible la lecture de certains CD

notamment (nous le verrons dans une deuxième partie).

La détermination du copiste apparaît essentielle,

M. Gaudrat20(*)signale

à ce sujet « la complexité fonctionnelle de la

notion ». Pour lui, «la copie privée n'est pas

un droit subjectif du public » puisque « le public

est le destinataire collectif d'opérations de publicité

appliquées à un objet (une forme, un événement, une

information, etc.) ; les opérations en question réalisant

des communication ».

L'objet de la communication est ainsi mis à la

disposition d'un groupe ouvert, généralement

indéterminé, qui en jouit à sa guise. Le public

constitué d'amateur d'oeuvres de l'esprit est alors réduit

à une simple clientèle de consommateurs. Cela revient de fait

à nier la spécificité de la création

littéraire et artistique et à traiter les oeuvres ou les

interprétations comme une quelconque marchandise à

finalité commerciale.

3. La copie privée : droit subjectif du

public ?

Toujours selon MM. Gaudrat et Sardain21(*), en tant que groupe ouvert en

non structuré en une personne morale, le public ne peut pas être

titulaire de droits subjectifs : le sujet de droit n'existe tout

simplement pas. Or, sans sujet, on ne voit pas qui pourrait recueillir le

droit, les auteurs parlent alors d'« infirmité juridique

du public » (cela ne s'arrête pas à une

incapacité de jouissance, elle s'exprime également par une

incapacité à défendre ses intérêts). Le

public n'a aucun organe représentatif spécifique. Sur un plan

contentieux, il n'y a que les personnes physiques composant concrètement

le public qui aient la capacité de revendiquer un droit subjectif.

Voici le raisonnement tenu par ces deux universitaires :

« si l'on veut raisonner en termes de « droit du

public », le consommateur n'est pas le bon titulaire car la copie

privée n'affecte pas la fonction qui le caractérise. Le

consommateur conclut un contrat de consommation dont l'objet est le vecteur de

la forme externe. Si, au théâtre, le rideau ne se lève

pas ; si, au cinéma, la lampe du projecteur a grillé ;

si le CD ne peut être écouté sur un lecteur du

commerce ; s'il manque des pages au livre, etc. c'est bien le consommateur

qui est floué car le moyen d'accès à la forme n'est pas au

rendez-vous. Mais la copie privée relève d'un autre registre. Le

vecteur est fabriqué par celui qui en use, afin de faciliter et

multiplier les accès à la forme. Cette activité autonome

de fabrication pourrait au mieux être assimilée à celle de

l'exploitant, mais certainement pas à la consommation d'un vecteur. Dans

l'hypothèse toutefois où le vecteur délivré par

l'exploitant interdirait matériellement de faire ce que la loi permet

à l'amateur, le consommateur retrouverait un titre à se

plaindre. »

Dans ce cas de figure de mise sur le marché de mesures

techniques de protection interdisant toute forme de copie, le consommateur

trouverait un titre à se plaindre. Cette impossibilité de

reproduction pourrait s'assimiler à un simple acte matériel de

fixation ou de duplication, l'article L. 122-3 du Code de la

propriété intellectuelle dispose clairement que la reproduction

« consiste dans la fixation matérielle de l'oeuvre par

tous procédés qui permettent de la communiquer au public d'une

manière indirecte ». La fixation matérielle n'est

que le préalable et le moyen de la communication au public ; ce

n'est pas la reproduction.

Ce que vise à contrôler le droit exclusif de

reproduction n'est donc pas la fixation matérielle de l'oeuvre, mais

« l'opération de communication dont la fixation est le

moyen ». En pratique, si pour une seule et même

communication plusieurs fixations sont requises le droit exclusif n'est mis en

jeu qu'une seule fois. La copie privée à l'usage du copiste

échappe au droit de reproduction car, elle ne met en jeu qu'une

duplication non exploitée, et non pas une reproduction au sens de

l'article L.122-5§2 du Code de la propriété

intellectuelle.

En définitive, est privée, la copie

destinée à un usage privé qui n'est pas collectif et qui

doit servir à l'usage du copiste lui-même. Il est quand même

préférable d'admettre une acception un peu plus large du copiste.

M. Linant de Bellefonds22(*) propose de déclarer

« privée » toute reproduction destinée

à un usage personnel ou familial et non collectif réalisée

sans l'intervention rémunérée directe ou indirecte d'un

tiers. En effet, les communications gratuites à l'intérieur du

cercle de famille (cercle restreint à l'intérieur de la

sphère privée) échappent au droit d'exploitation, en

revanche les émissions à destination des cercles de famille

mettent en jeu le droit d'exploitation. Ainsi chaque cercle de famille est

« extérieurement tenu pour un membre de public, alors que,

intérieurement, les membres du groupe perdent cette qualité les

uns pour les autres. Rapporté aux fonctions de public, on peut dire que

les cercles de famille jouent le rôle de consommateurs collectifs qui,

disséminés sur le territoire (lieu public par excellence) forment

un public 23(*)».

La loi écarte l'usage collectif parce que la

circulation du support à l'extérieur du cercle de famille

réintroduirait la communication du support à des tiers. Mais

lorsque « communicant » et

« communicataires » sont fictivement tenu pour une

unité indivisible alors il n'y a pas de communication au public. Le

droit d'exploitation n'est alors pas mis en jeu quand la copie circule à

l'intérieur du cercle de famille. Nous allons voir que cette notion de

cercle de famille est diversement appréciée par la

jurisprudence.

2. Illustrations

jurisprudentielles

Nous pouvons apprécier la préservation de cette

exception à travers deux exemples jurisprudentiels qui ont marqué

la doctrine en 2005.

Le premier tout d'abord, celui de la Cour de Montpellier en

date du 10 mars 200524(*),

qui a confirmé un jugement du Tribunal correctionnel de Rodez en date du

13 octobre 200425(*). Ce

jugement avait relaxé un internaute prévenu d'avoir «

édité une production, en l'espèce en reproduisant 488

CD-Rom, imprimés ou gravés en entier ou partie ». Ce

dernier avait admis avoir téléchargé sur Internet via son

ordinateur un tiers des oeuvres, le reste ayant été copié

sur des CD-Rom prêtés par des amis. Il avait cependant

affirmé en avoir seulement prêté mais jamais vendu ni

échangé, ajoutant que ces CD-Rom étaient destinés

à son usage personnel, même s'il lui était arrivé de

regarder des films avec deux ou trois « copains ».

Le Tribunal correctionnel de Rodez, relevant que

n'était pas rapportée « la preuve d'un usage autre que

strictement privé tel que prévu par l'exception de l'article L.

122-5 [du Code de la propriété intellectuelle] » des

copies réalisées par le prévenu, l'a donc relaxé.

Extraits du jugement de la Cour d'appel de Montpellier du 10

mars 2005

« (...) Attendu qu'aux termes des articles L122-3,

L122-4 et L122-5 du [code de la propriété intellectuelle]

lorsqu'une oeuvre a été divulguée, l'auteur ne peut

interdire les copies ou reproduction strictement réservées

à l'usage privé du copiste et non destinées à une

utilisation collective ;

Attendu que le prévenu a déclaré avoir

effectué les copiés uniquement pour un usage privé; qu'il

n'est démontré aucun usage à titre collectif ; Que

tout au plus le prévenu a admis avoir toutefois regardé une de

ces copies en présence d'un ou 2 copains et avoir prêté des

CR gravés à quelques copains ;

Attendu qu'on ne peut déduire de ces seuls faits que

les copies réalisées ne l'ont pas été en vue de

l'usage privé visé par le texte ; Que c'est par suite à

bon droit que le premier juge est entré en voie de relaxe

(...) »

La Cour d'appel de Montpellier a confirmé en tous

points le raisonnement tenu par les premiers juges. C'est dire que les juges du

fond ont donc considéré les agissements du prévenu, qui

avait notamment téléchargé sur Internet des oeuvres, dont

il ne possédait a priori et par définition pas

d'exemplaire acquis légitimement, comme étant couverts par

l'exception de copie privée consacrée par l'article L. 122-5 du

Code de la propriété intellectuelle. Non seulement donc, il n'y a

pas nécessité d'unité de domicile pour réaliser une

copie privée licite mais encore, l'usage de cette copie peut être

étendu au-delà du cercle familial restreint. Cette conception

« globalisante » de l'exception a déjà

été défendue en doctrine notamment par M. Gautier qui

estime que « la reproduction dans le cercle de famille, même si

elle n'est pas strictement personnelle devrait échapper au droit

exclusif » et qu'il « devrait y avoir place au raisonnement

par analogie avec les exceptions au droit de représentation26(*) ».

Le problème posé est celui de l'ampleur de la

copie admise. Certes, s'assurer de l'identité absolue du copiste avec

l'usager peut sembler pratiquement délicat, et il est, de fait, admis

que l'enregistrement vidéo ou audio réalisé par un

individu pourra être visualisé ou écouté par un

membre de la « famille ». Mais l'affaire de Montpellier marque une

étape supplémentaire : la copie est réalisée

à destination d'autres personnes que le copiste, lesquelles conserveront

sans doute un exemplaire de cette copie pour eux-mêmes. En d'autres

termes, les bénéficiaires de la copie réalisent une

économie totale d'acquisition de l'oeuvre : ils en jouissent sans

limitation de temps, sans avoir déboursé le moindre euro pour y

avoir accès, ni en amont à travers l'achat d'un support du film,

ni en aval car ils n'ont pas non plus acheté le support d'enregistrement

vierge. La cour estime pourtant que la copie et l'usage qui en est fait sont

légitimes.

Pour Mme Benabou27(*), « on peut se demander [...] ce qu'il

advient dans cette perspective de la génération suivante de

copie. Si l'usage par le non copiste est légitime, au point même

que le bénéficiaire se retrouve investi d'un nouveau support, ce

dernier pourra à son tour copier pour un tiers, tout en conservant le

plein usage de son propre exemplaire et ainsi de suite ». La

condition d'acquisition du support source n'étant pas requise, l'usage

privé s'élargira de cercle de famille en cercle de famille. La

perte économique pour l'ayant droit sera alors indiscutable. La cour

considère cependant qu'elle ne constitue pas un préjudice

injustifié aux intérêts légitimes des titulaires

notamment « parce qu'en acquérant le DVD, le copieur

initial a, au moins pour partie, payé la rémunération

destinée aux auteurs en contrepartie de l'éventuelle

reproduction». La question récurrente de la

rémunération des auteurs refait ici surface : tant que les

auteurs voient leur oeuvre rétribuée, le

téléchargement ou tout autre forme de copie et de communication

de l'oeuvre pourraient-elles être admise ?

La seconde affaire, rendue en matière civile, a

nécessité de la part des juges de confronter la question d'un

éventuel « droit à copie privée » au

profit des usagers, et de tenter une interprétation du test des trois

étapes28(*).

« Ce fut une première en 2005, en droit français.

Le test des trois étapes est aujourd'hui présent dans trois

instruments internationaux, et il est devenu incontournable depuis la directive

du 22 mai 2001 sur l'harmonisation de certains aspects du droit d'auteur et des

droits voisins dans la société de l'information, directive non

transposée dans les temps qui ne saurait cependant avoir d'effet direct

horizontal, c'est-à-dire entre les parties à un

procès. 29(*) »

L'arrêt de la Cour de Paris considère qu'il ne

saurait y avoir de « droit à copie privée » au

profit des usagers, dans la mesure où « il s'agit d'une

exception légale aux droits d'auteur, et non pas d'un droit qui serait

reconnu de manière absolue à l'usager ».

Néanmoins, la Cour de Paris a jugé que le

législateur n'avait pas eu l'intention de limiter l'exception de copie

privée à la nature d'un support, analogique ou numérique,

et a donc validé le principe même du maintien à l'avenir de

l'exception de copie privée sur support numérique.

Extrait du jugement de la Cour d'appel de Paris du 22 avril

2005

« (...) Considérant que, sur ce point, les

appelants font à juste titre valoir que l'exception pour copie

privée n'est pas limitée, dans la législation interne,

à une reproduction de l'oeuvre sur un support déterminé,

ni à partir duquel une copie de l'oeuvre peut être

effectuée (...) qu'il n'y a pas lieu d'opérer de distinction

là où la loi ne distingue pas (...) »

Par ailleurs, revenant en cela sur l'interprétation qui

en avait été faite par le Tribunal de grande instance de Paris,

la Cour de Paris a notamment jugé que : « s'il n'est pas

contestable que l'exploitation d'une oeuvre sous forme de DVD constitue une

exploitation normale de celle-ci, comme l'est d'ailleurs une exploitation de

cassettes vidéo, et est source de revenus nécessaires à

l'amortissement des coûts de production, il n'est pas expliqué en

quoi l'existence d'une copie privée, qui, en son principe et en

l'absence d'un dévoiement répréhensible, ne fait pas

échec à une exploitation commerciale normale, caractérise

l'atteinte illégitime, ce d'autant plus qu'est prise en compte cette

exigence de rentabilité par la fixation d'une rémunération

en fonction de la qualité d'une reproduction numérique et que

l'auteur ou ses ayants droit ne subit pas obligatoirement de manque à

gagner, l'impossibilité de réaliser une copie n'impliquant pas

nécessairement pour le consommateur une nouvelle acquisition du

même produit ».

Ces deux arrêts constituent une avancée certaine

et méritent une attention accrue. Pour notre part, et sous

réserve d'une nouvelle prise de position de la Cour de cassation, ces

décisions sont l'occasion d'une réflexion sur le statut et le

devenir de la copie privée comme point d'équilibre du droit

d'auteur dans un environnement numérique de plus en plus hostile

à la préservation des droits de ces derniers.

Section 2. LE STATUT DE L'EXCEPTION : UNE LIBERTÉ

STRICTEMENT ENCADRÉE

La doctrine classique met en avant la rédaction de

l'article L.122-5 du Code de la propriété intellectuelle,

soulignant que les copies doivent être strictement

réservées à l'usage du copiste. Nous avons pourtant vu

à travers des éléments de fait et des exemples

jurisprudentiels que cette exigence est appréciée largement pour

être en phase avec les échanges et les relations sociales

actuelles (cercle de famille, amis...)30(*). Dans l'univers analogique la question de la

licéité du support de l'oeuvre ne se présentait que

rarement, mais aujourd'hui elle se pose avec une acuité

particulière dans l'environnement numérique. La pratique du

téléchargement d'oeuvres musicales ou cinématographiques

s'est considérablement développée au cours des

dernières années31(*) : plus de 600 millions de personnes auraient

échangé des fichiers au moyen de logiciels de

peer-to-peer en 200332(*). Les chiffres du téléchargement en

2005 sont édifiants : 1 milliard de fichiers musicaux, 120

millions de films, 160 millions de logiciels, 30 millions de jeux

vidéo (soit deux fois plus qu'en 2004)33(*). L'ampleur du phénomène

inquiète, une menace plane ainsi sur la création artistique, qui

a besoin (des revenus) du droit d'auteur pour exister34(*).

Certains auteurs considèrent que l'exception de copie

privée ne peut bénéficier à la personne qui

télécharge les oeuvres sur des systèmes d'échanges

(1). Vient alors la question de l'origine de la copie : peut-on copier à

titre privé à partir d'une source illicite35(*), ou tombe-t-on alors dans le

délit de recel de contrefaçon ? Mais en se penchant sur

l'exigence d'une acquisition licite de l'oeuvre, cela ne revient-il pas

à ajouter une condition aux exceptions du droit d'auteur ? (2).

1. Une utilisation

légitime de l'oeuvre requise

La légitimité de l'exercice de la copie d'une

oeuvre passe par un accès licite à celle-ci. L'oeuvre ne doit pas

avoir été contrefaite ou provenir d'une source illicite (a). Mais

on peut se demander comment appliquer cette condition aux réseaux

d'échanges : alors que le téléchargement de fichiers

peut entrer dans le champs d'application de l'exception de copie

privée36(*), le

fait de partager la reproduction de l'oeuvre, a pour conséquence de ne

plus permettre de se prévaloir de cette exception, puisqu'il s'agit

alors d'une utilisation collective de l'oeuvre, qui plus est, une utilisation

collective d'une oeuvre ayant une source illicite (b).

a) L'exercice

légitime de la copie

L'essor des réseaux et la possibilité

d'abonnement à des accès haut débit ont donné

à l'exception de copie privée un souffle nouveau37(*) : le

téléchargement d'une oeuvre (notamment audiovisuelle au format

Divx et musical au format MP3) est désormais simple, rapide et de

qualité presque identique à l'original, procédé

étant facilité par les logiciels dédiés dit

« de pair à pair » ou peer-to-peer

(P2P)38(*). Les

procédés liés au téléchargement d'oeuvres se

sont multipliés sans que les juges ne se soient prononcé sur la

nécessité, pour qu'une copie soit regardée comme

privée, que la matrice à partir de laquelle on la réalise

soit elle-même licite39(*).

Nous retrouvons cette question de l'utilisateur

légitime comme condition pour bénéficier des exceptions

à l'accès licite de l'oeuvre dans toutes les dispositions

relatives au logiciel, pour lesquelles il s'agissait de lutter contre la

contrefaçon mais aussi sécuriser la distribution des programmes

d'ordinateur40(*). A ce

titre, la directive de 1991 sur les programmes d'ordinateur réserve le

bénéfice de toutes les exceptions qu'elle contient, à

« l'acquéreur légitime » (exception

d'utilisation normale), à la « personne ayant le droit

d'utiliser le programme » (copie de sauvegarde), à la

« personne habilitée à utiliser une copie d'un

programme d'ordinateur » (étude du fonctionnement du

programme), ou au « licencié ou autre personne jouissant

du droit d'utiliser une copie d'un programme ou pour leur compte par une

personne habilitée à cette fin »

(décompilation). Cette logique a été étendue

à tout type d'oeuvre par la directive « société

de l'information »41(*), ce qui permet l'extension du contrôle de

l'auteur sur les conditions d'accès à l'oeuvre et sur le

bénéfice des exceptions. Or, en principe, la seule condition

préalable au bénéfice des exceptions, outre leurs

conditions particulières, est que l'oeuvre ait été

divulguée avec le consentement de l'auteur. Une fois l'oeuvre

divulguée, tout membre du public peut exercer les exceptions que la loi

lui accorde, quelles que soient les modalités par lesquelles il a eu

accès à un exemplaire de l'oeuvre.

Il est possible de dénombrer trois sources de

légitimité de l'utilisateur 42(*): la légitimité peut résulter de

la conclusion d'un contrat de licence relatif à l'oeuvre, de

l'acquisition d'un exemplaire licite de l'oeuvre ou, plus

généralement, de l'absence d'une interdiction légale

d'utilisation de l'oeuvre.

La première définition est l'hypothèse la

plus restrictive : ne serait légitime que l'utilisateur

dûment autorisé par un contrat de licence, et donc par l'auteur ou

le titulaire des droits sur l'oeuvre. Cette interprétation a pour

conséquence de soumettre le bénéfice des exceptions au bon

vouloir de l'auteur, le pouvoir du titulaire de droits est alors

exorbitant ; c'est pour cela qu'il est préférable de

rapprocher la légitimité de l'utilisateur de l'acquisition et de

la possession légitime d'une copie de l'oeuvre. L'utilisateur

légitime sera celui qui a acquis une copie de l'oeuvre d'une

manière licite, soit par contrat de licence, soit par l'achat ou la

location d'une copie de l'oeuvre, soit par acquisition d'un patrimoine qui

comprend les oeuvres en questions43(*).

La troisième définition possible est celle

où la légitimité suppose une autorisation soit de l'auteur

soit de la loi. D'après Mme Dussolier44(*), « cette option suit plus

précisément les contours du droit d'auteur dans la mesure

où elle présume que ce dernier ne tire pas le

bénéfice de celles-ci d'un contrat conclu avec l'auteur mais de

la loi elle-même. Elle reprend en quelque sorte le principe de la

légalité des exceptions, c'est-à-dire le fait que les

exceptions au droit d'auteur sont forcément définies par la

loi ». On retrouve cette définition dans la directive sur

le droit d'auteur dans la société de l'information qui

précise dans un considérant, que l'utilisation licite, condition

du bénéfice de l'exception de l'article 5§1, est celle

« autorisée par le titulaire du droit » ou

non « limitée par la loi ».

En pratique, cela signifie que l'utilisateur sera

légitime s'il agit dans les limites du contrat conclu avec l'auteur dans

le cadre de son droit exclusif d'autorisation, ou s'il agit dans les limites de

la loi : l'utilisation deviendrait légitime dans le cadre des exceptions

mais celles-ci ne bénéficient qu'à l'utilisateur

légitime. Toujours selon Mme Dussolier, « la seule

interprétation raisonnable est de présumer que toute utilisation

de l'oeuvre est a priori licite si elle n'est pas réservée par la

loi, notamment parce qu'elle implique un droit exclusif de l'auteur et qu'elle

ne peut faire valoir le bénéfice d'une exception ou de toute

autre autorisation légale, même si on ne voit pas très bien

quel utilisateur, outre le cas du contrefacteur lui-même, ne serait pas

légitime ».

L'intérêt de cette approche est de renverser la

charge de la preuve : contrairement aux définitions reposant sur

l'acquisition d'une copie ou la conclusion d'un contrat, conditions qui doivent

être prouvées par l'utilisateur souhaitant

bénéficier d'une exception, c'est le titulaire de droits qui

devra ici, démontrer que l'utilisation déborde du cadre permis

par la loi.

b) L'application de

l'utilisation légitime à l'épreuve de la communauté

peer-to-peer

Est-il plus raisonnable d'exiger que le bénéfice

d'une exception ne soit légitime que s'il s'appuie sur un exemplaire de

l'oeuvre lui-même licite, c'est-à-dire qui ne soit pas le

résultat d'un acte de contrefaçon ? C'est une condition qui

a émergé, en réaction principalement aux utilisateurs de

réseaux d'échange de fichiers peer-to-peer qui

considèrent que l'acte de téléchargement d'oeuvres

protégées est immunisé par le jeu de la copie

privée45(*). La

technologie peer-to-peer n'est pas illégale en elle même,

seuls le sont certains types d'utilisation comme ceux visant à se

procurer et à échanger sans autorisation des contenus

culturels.

Nous pouvons nous référer, à ce sujet,

à un arrêt du 2 février 200546(*) : les faits mettaient en

cause un internaute agissant sous un pseudonyme, en tant qu'administrateur d'un

« hub »47(*) dédié au partage des données,

parmi lesquels figuraient des fichiers d'oeuvres musicales enregistrées

au format MP3 en grande quantité, et auteur de reproductions d'oeuvres

musicales par gravure sur 185 CD-rom, pour lesquels l'intéressé

avait reconnu lors de son audition ne pas avoir été en possession

des originaux. Les juges du Tribunal de grande Instance de Pontoise ont conclu

à l'existence de l'infraction de contrefaçon pour le fait d'avoir

« gravé et téléchargé en entier ou en

partie 614 albums de musique » excluant la thèse de la

copie privée.

Nous avons vu précédemment que pour

prétendre profiter de l'exception de copie privée il fallait

avoir eu une utilisation légitime de l'oeuvre, en l'espèce le

téléchargement comportait en soi l'acte de reproduction de

l'oeuvre numérisée sur le disque dur du prévenu. Le fait

que l'oeuvre prenne une forme numérisée et

dématérialisée ne constituant pas un obstacle à sa

reproduction48(*).

Extrait du jugement du Tribunal Correctionnel de Pontoise du

2 février 200549(*)

« L'élément matériel ressort du

téléchargement d'environ 10 000 oeuvres musicales provenant

d'autres ordinateurs connectés pour la plupart de ce Hub et la mise

à disposition des internautes ;

L'élément légal consiste en le transfert

de programmes ou de données d'un ordinateur vers un autre. La

jurisprudence a précisé les contours de cette notion ;

Il s'agit d'un acte de reproduction, chaque fichier d'une

oeuvre numérisée étant copié pour être

stocké sur le disque dur de l'internaute qui le réceptionne et

d'un acte de représentation consistant dans la communication de l'oeuvre

au public des internautes par télédiffusion ;

Ainsi dans le réseau de "peer-to-peer"

utilisé par Alain O., celui-ci accompli les deux opérations. Il

convient de préciser que le logiciel DC++, contrairement à ce que

la défense a soutenu à l'audience, impose aux utilisateurs

d'ouvrir leurs disques durs aux autres internautes raccordés au

Hub ;

Enfin, l'élément intentionnel résulte de

la simple matérialité de cet agissement telle que la

jurisprudence l'a défini et confirmé à plusieurs

reprises ;

Il conviendra toutefois de faire une application très

modérée de la loi pénale. En effet ce remarquable outil de

communication et d'échanges qu'est Internet s'est

développé sur une incompréhension lourde de

conséquences ;

Nombre d'internautes ont considéré ou cru qu'il

s'agissait d'un univers, lieu de liberté où les règles

juridiques élémentaires ne s'appliqueraient pas. Or, les

utilisateurs de ce système doivent prendre conscience notamment de la

nécessaire protection des droits des auteurs, compositeurs ou

producteurs des oeuvres de l'esprit ;

Il résulte des éléments du dossier et des

débats qu'il convient de déclarer Alain O. coupable pour les

faits qualifiés de :

Contrefaçon par édition ou reproduction d'une

oeuvre de l'esprit au mépris des droits de l'auteur, faits commis du 1er

août 2003 au 31 août 2004 à Pontoise, et qu'il y a lieu

d'entrer en voie de condamnation. »

Selon M. Quéruel50(*) « il convient de s'arrêter un

moment sur le fait « d'avoir

téléchargé » [...] qui implique en soi,

lorsqu'il s'agit d'une mise en oeuvre de cette action dans le système

peer-to-peer, deux effets distincts que l'on peut qualifier de

concomitants ».

D'une part le téléchargement est

téléchargement entrant (dowload), cette partie du

téléchargement semble circonscrite à la mise en oeuvre du

seul droit de reproduction. Matériellement, l'internaute qui souhaite

obtenir une copie de l'oeuvre numérisée par le biais d'un

système peer-to-peer commet un acte positif double : composé

en premier lieu d'une requête effectuée selon le titre de l'oeuvre

ou de l'artiste interprète, et en second lieu d'un autre acte positif

« le clic » par lequel il valide le

téléchargement du fichier sélectionné. Ce clic de

validation a pour effet d'entamer immédiatement l'acte de reproduction

de l'oeuvre numérisée, qui va se recomposer et donc être

reproduite.

Dans un deuxième temps le téléchargement

est « téléchargement sortant »

(upload) en ce qu'il laisse à la disposition d'autres

internautes tiers les oeuvres figurant sur le disque dur de l'ordinateur du

requérant initial dans un dossier dédié en vue de leur

éventuel dowload par ces tiers.

Si l'on reprend les termes de l'arrêt du tribunal

correctionnel de Pontoise, une mention est faite au caractère conjoint

de la violation du droit de reproduction et du droit de représentation,

car l'élément légal se rapporte au

« transfert de programmes ou de données d'un ordinateur

vers un autre ». On pourrait en déduire que la

multiplicité des internautes potentiels

« téléchargeurs entrants » auxquels le

contenu de l'upload est accessible suffit en soi à qualifier

cette situation de communication de l'oeuvre au public par le prévenu,

et donc, en l'absence d'autorisation préalable pour ce faire, de

violation de droit de représentation. En ce sens, le upload des

oeuvres numérisées accessibles aux internautes connectés

au hub du prévenu serait assimilable à un signal

numérisé de diffusion d'oeuvres musicales auprès d'un

public constitué de la somme de tous les internautes

équipés d'un ordinateur, de la connexion Internet et du logiciel

peer-to-peer nécessaires pour accéder à cette

représentation (ceux-ci étant libres de faire usage de leur

matériel pour accéder aux oeuvres).

En tout été de cause, l'infraction de

contrefaçon est établie du fait de l'exercice de droits exclusifs

sur des oeuvres par l'utilisation de ce système d'échange

peer-to-peer. S'agissant de l'élément intentionnel de

l'infraction de contrefaçon, qui ne consiste qu'en la conscience d'agir

en violation des droits réservés sur l'oeuvre, on peut remarquer

que le tribunal rappelle la règle selon laquelle l'élément

matériel fait présumer l'élément intentionnel.

Selon un commentateur, « la complétude de l'infraction

étant constituée dans son élément matériel

et intentionnel, le tribunal concluait à la culpabilité du

prévenu en rejetant l'exception de l'article L122-5 du Code de la

propriété intellectuelle ».

Du point de vue technique, du fait de la

simultanéité du dowload et du upload

attaché au peer-to-peer, il et évident que chacune des

oeuvres obtenues par ce biais par un internaute a engendré une

utilisation collective de cette reproduction de l'oeuvre s'agissant des

données numérisées d'une oeuvre en cours de

téléchargement. Du point de vue de l'intention du copiste qui

prétend télécharger pour son seul usage privé, il

faut rappeler que l'architecture logicielle de ces systèmes

peer-to-peer n'offre pas systématiquement la possibilité

pour son utilisateur de choisir de ne pas mettre en partage son disque dur sur

la partie upload. La position de la doctrine majoritaire reste

qu'« en tout état de cause, quel que soit l'usage fait de

la copie, celle-ci ne saurait être tenue pour licite dès lors

qu'elle est réalisée à partir d'une reproduction illicite

de l'oeuvre51(*) ».

La plupart des lois sur le droit d'auteur n'exigent pas

explicitement que l'exception se réalise à partir d'une copie

licite de l'oeuvre. Toutefois, pour un des partisans de cette théorie

(M.Caron52(*)), cette

exigence résulte à la fois de l'évidence et de

l'interprétation stricte des exceptions qui commandent d'exclure le

bénéfice d'une exception lorsqu'elle est « nourrie

par la sève de la contrefaçon53(*) ».

M. Caron rappelle également un arrêt de la Cour

de cassation du 24 septembre 2003 qui déclare que

« les marchandises contrefaites sont hors

commerce »54(*). Cet angle de réflexion se

réfère implicitement à l'adage fraus omnia

corrumpit qui expliquerait qu'un exemplaire contrefaisant de l'oeuvre ne

pourrait être à l'origine d'aucune copie privée, dans la

mesure où il vicierait tout acte ultérieur d'utilisation. La

logique semble raisonnable et souhaitable en ce qui concerne la copie

privée mais doit-on également l'appliquer à toute

exception au droit d'auteur ? Ni l'arrêt de la Cour de cassation ni

l'adage ne sont a priori limités à la copie privée. En

réalité, poser cette condition mettrait en péril toute

exception qui interviendrait sur une copie d'une oeuvre résultant d'une

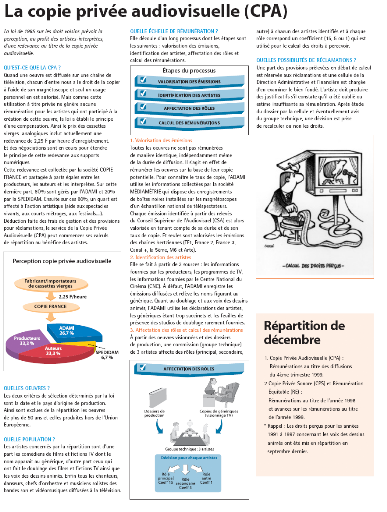

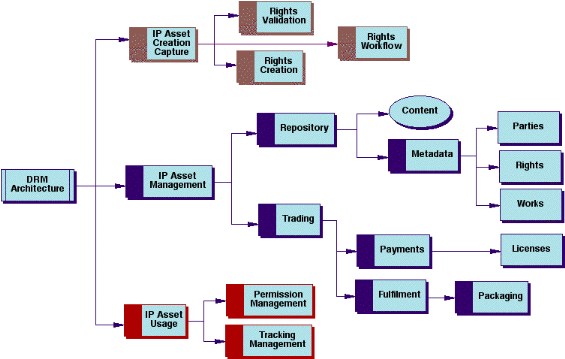

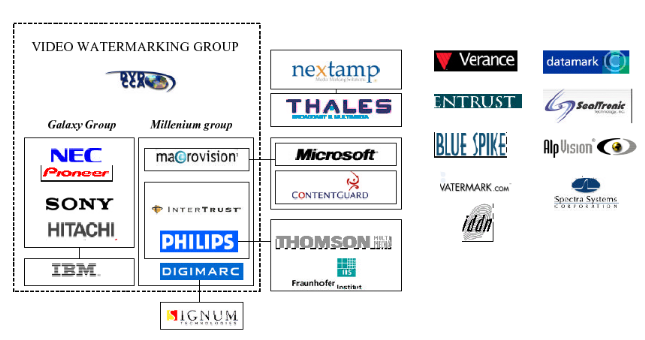

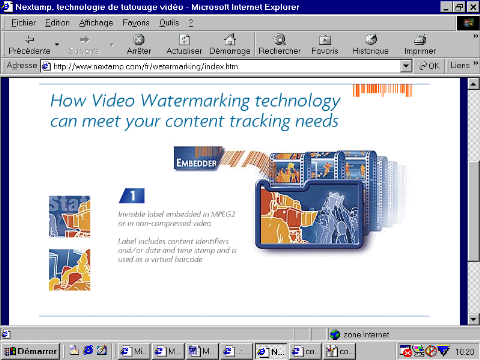

chaîne successive d'autorisations. Que l'une de ces autorisations vienne