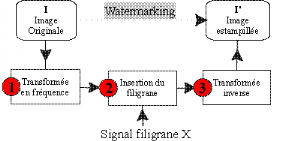

VUE SIMPLIFIEE DU PROCESSUS DE

WATERMARKING

Pour marquer une image, on choisit un ensemble X de nombres

entiers indépendants, déterminés de façon

aléatoire158(*).

L'insertion de ce filigrane se passe en trois temps conformément au

schéma suivant :

Ø

Transformée mathématique quelconque sur l'ensemble du document I

: (1) discrète en cosinus (discrete cosine transform ou DCT),

en ondelettes (wavelets), transformations de Fourier (FFT),

transformations d'Hadamard.

Ø

Insertion du filigrane (2) modifiant certaines valeurs de cette

transformée selon une loi mathématique donnée, en

exploitant certaines propriétés des organes humains (sons faibles

masqués par des sons forts, variations de couleur de pixels

indécelables à oeil, etc.)

Ø

Transformée inverse de cette nouvelle séquence pour obtenir le

document "estampillé" I' (3).

En outre, d'autres

caractéristiques de ces technologies permettent de protéger plus

ou moins directement le droit d'auteur. Tout d'abord, le marquage est dans

certains cas parfaitement visible, une « marque » est alors

clairement apposée sur la représentation de l'oeuvre. Cette

pratique, est également appelée

«fingerprinting » (superposition de plusieurs tatouages

sur une même oeuvre, cette technologie permet la

traçabilité de l'oeuvre). Ce watermarking visible

remplit dans ce cas une fonction de protection contre la copie dans la mesure

où ce marquage nettement apparent implique une diminution de la valeur

de ce qui est gratuitement accessible sur les réseaux.

Chaque exemplaire

différent de l'oeuvre distribué aux utilisateurs peut en outre

intégrer un numéro de série numérique distinct.

Dans ce cas, une copie pirate retrouvée par la suite sur le

marché peut révéler l'exemplaire originel à partir

duquel cette contrefaçon a été réalisée.

Cet estampillage

de chaque support permet donc de remonter à la source de copies non

autorisées à l'aide d'un fichier reprenant ces numéros de

série et les utilisateurs auxquels ces supports estampillées ont

été licenciées. Ici la fonction essentielle de la

technique de protection est d'apporter des éléments de preuve

quant à la contrefaçon. Il s'agit du « traitor

tracing », qui introduit la traçabilité du copieur

illégal159(*).

Ceci s'adapte par exemple à la vidéo ou à la musique

à la demande, où sur le serveur, le document se voit rajouter

l'information de copyright ainsi qu'un identificateur du client. Les majors

américaines s'intéressent à cette utilisation du

watermarking, non pas pour les DVD grands publics mais pour les

screeners qui sont diffusés aux journalistes avant la sortie

d'un film. S'ils revendent le DVD, ou le diffusent sur Internet en

divX160(*), comme c'est

fréquemment le cas aujourd'hui, ils courront alors le risque que leurs

« empreintes digitales » inscrites en filigrane ne les

démasquent.

Enfin, une

dernière fonction utile du watermarking est d'authentifier le

contenu marqué, notamment en assurant que l'oeuvre a conservé son

intégrité.

Pour que ce

système soit fiable et efficace, il doit remplir principalement trois

exigences techniques.

- La

première est la faible altération du document initial : le

filigrane (le « watermark ») doit rester

imperceptible au niveau humain, c'est-à-dire qu'il est impossible

au non expert d'entendre ou de voir la marque.

- La seconde est

la non ambiguïté : une fois la watermark

retirée, elle doit identifier clairement son propriétaire.

Quoique imperceptible, la marque doit être suffisamment spécifique

pour être clairement identifiable lors de son extraction. Une marque trop

peu perceptible serait peu robuste et, plus grave, pourrait être

détectée à tort. Si les techniques de marquage veulent

conduire à l'élaboration de preuves légales, il faut que

les marques soient assez spécifiques pour ne jamais condamner un

innocent.

- La

troisième et la plus difficile à satisfaire techniquement, est

la robustesse : le filigrane doit être impossible à effacer

ou à altérer. Le medium marqué va subir des

transformations de nature très variées, comme le passage dans un

canal analogique et ré-échantillonnage (impression/scannerisation

par exemple pour les images), compression avec perte d'information (telle la

compression jpeg pour les images ou mp3 pour les sons), déformations non

linéaires, bruits de canal additifs. Il va sans dire que la marque doit

être assez robuste pour rester décelable tant que la

dégradation du medium par ces transformations naturelles reste peu

signifiante.

Concrètement,

il doit résister à des modifications de type filtrage en

fréquences, conversion de format de fichiers (jpg, MP3, divX, ...),

passage numérique-analogique-numérique...

Différentes

approches ont été considérées afin d'utiliser le

watermarking pour la protection des contenus. Elles s'appuient

généralement sur un contrôle d'enregistrement ou de

lecture. Au moment de l'enregistrement, un détecteur de watermarking

peut bloquer l'enregistrement des oeuvres contenant un watermarking

indiquant qu'elles sont protégées. Au moment de la lecture,

on peut combiner deux watermarking : un watermarking robuste

indiquant que l'oeuvre est protégée et un watermarking

fragile. La lecture est autorisée pour les contenus contenant les

deux watermarking, qui correspond à une utilisation licite de

l'oeuvre, ou pour les contenus ne contenant pas de watermarking

(contenus non protégés ou autoproduits). En revanche, le

watermarking fragile est conçu pour disparaître lors de

la manipulation du contenu, notamment lors d'une compression pour transmettre

le contenu par Internet (cas SDMI) ou lors de la copie (cas SACD). Après

la compression, le watermarking robuste indiquant que l'oeuvre est

protégée sera toujours là, mais pas le watermarking

fragile : la lecture de l'oeuvre est alors bloquée.

L'intérêt

de cette approche est qu'elle ne vise pas directement les pirates mais

plutôt à bloquer l'utilisation des contenus piratés chez

l'utilisateur moyen. Cependant la quantité d'informations tatouables

dans un contenu est limitée et pourrait même diminuer avec les

progrès des techniques de compression qui poursuivent un but contraire,

car elles visent à réduire l'information non directement utile

à la qualité du contenu, catégorie dans laquelle rentre le

watermarking. De plus, la mise à disposition d'un

détecteur de watermarking fragilise le système. En

effet, l'utilisation du watermarking à des fins de protection

technique suppose que les dispositifs de lecture ou d'enregistrement

contiennent un détecteur de watermarking, que les pirates

pourront donc utiliser à des fins d'analyse.

Les techniques de

tatouage permettent de réaliser une gestion numérique des droits,

en inscrivant la représentation des droits sur le tatouage de l'oeuvre

elle-même ; bien que cette fonction soit une des plus

intéressantes (par exemple pour la gestion du nombre de copies

autorisées à partir d'un support) est reste cependant très

vulnérable aux attaques des systèmes électroniques de

lecture de l'oeuvre.

Même s'il ne représente pas une solution

totale au problème, le watermarking fait partie

discrètement de notre quotidien numérique. Pour exemple, fin

octobre 2003, la société Verance basée aux Etats-Unis

avait annoncé une nouvelle version de son système de protection

de contenus vidéo, basée sur le watermarking161(*). Le

procédé a déjà séduit Universal Pictures qui

l'utilise depuis 2004. Parallèlement, la JASRAC, Société

japonaise des droits des auteurs compositeurs et des éditeurs ainsi que

la RIAJ, Association japonaise de l'industrie musicale, viennent de tester,

avec succès, une technologie basée, elle aussi, sur le

watermarking. En France, enfin, la société Nextamp162(*), essaimage de Thalès,

travaille sur un projet similaire163(*).

Les

sociétés de droits d'auteur et les industries des médias

audio et vidéo, ont bien compris que le danger de la banalisation des

connexions Internet haut débit, et des graveurs de CD/DVD grandissait de

façon exponentielle et représentent dès aujourd'hui un

manque à gagner et des préjudices importants pour elles. Face au

téléchargement et/ou copiage de musique et de films, les

protections actuelles se révèlent en effet gênantes et peu

efficaces. C'est la raison pour laquelle beaucoup se tournent vers cette

technologie récente et sophistiquée, qui offre une solution

partielle mais intéressante à la protection des droits d'auteur

et contre la copie illégale.

Les usages des

techniques de tatouage comme mesures de contrôle d'actes autorisés

par les titulaires de droits sont principalement de trois ordres : le

contrôle d'enregistrement et le contrôle de lecture, mais leur

fragilité et leur difficulté de mise en oeuvre conduit surtout

à développer des usages relatifs au régime des droits. Il

s'agit aussi d'un double usage d'une mesure technique qui peut cumuler une

double protection juridique : comme mesure technique de contrôle de

l'utilisation des droits et comme technique d'identification relative au

régime des droits.

Grâce

à ces différentes techniques existantes le droit d'auteur permet

au créateur de conserver la maîtrise de son oeuvre. Le

contrôle, qui passe aux mains des opérateurs techniques a

été renforcé par l'appui législatif que lui a

procuré la transposition de la directive européenne de 2001.

Section 2. LA PROTECTION

LÉGALE ACCORDÉE AUX DISPOSITIFS TECHNIQUES DE PROTECTION ET

D'IDENTIFICATION DES oeUVRES

Au terme de ce

rapide aperçu qui nous a conduit à proposer une classification

des dispositifs techniques, il nous faut maintenant examiner comment le droit

les protège (1).

Le

développement de mesures techniques de protection apposées sur

les oeuvres a entraîné la naissance d'un nouveau dispositif

juridique qui protège cette technologie contre le contournement,

l'altération ou la destruction (2). L'objectif de ce dispositif

juridique est de pallier à la faillibilité de la technique. En

effet, les mesures techniques de protection peuvent être

neutralisées (ou « hackées ») et un

marché de dispositifs illicites pourrait se développer

proportionnellement à l'intégration de DRM sur les

oeuvres.

1. La protection juridique des

mesures techniques

La directive européenne sur l'harmonisation de certains

aspects du droit d'auteur et des droits voisins dans la société

de l'information164(*) a consacré la validité et la

nécessité des mesures techniques de protection. En France, la loi

adoptée en juin a consacré définitivement cette nouvelle

forme de régulation du droit d'auteur. La directive DADVSI a

été présentée par certains comme une imitation du

DMCA américain (digital millenium copyright act : loi pour

la gestion des droits numériques) qui légalise l'emploi de

procédés techniques permettant d'interdire la copie et de limiter

les droits en fonction de la personne.

Le recours

à la technique paraît aujourd'hui nécessaire pour

« traduire dans les faits les principes et garanties

prévus par la loi » et il n'est pas

anormal que le droit se saisisse de la question pour garantir

l'effectivité de cet instrument au service du droit. C'est là

l'enjeu de la loi : assurer une protection efficace des mesures techniques tout

en préservant les équilibres qui fondent et légitiment la

propriété littéraire et artistique. Les mesures de

protection des oeuvres ne peut, en l'état de la technique, être

une protection en demi-teinte : elle doit, pour être efficace,

rester ferme et voir ses failles comblées par l'interdiction des actes

de contournement.

Le

législateur européen a donc prévu des sanctions contre les

personnes qui cherchent à contourner les mesures de protection ; la

directive retient que : « le risque existe, toutefois, de voir se

développer des activités illicites visant à permettre ou

à faciliter le contournement de la protection technique fournie par ces

mesures. Afin d'éviter des approches juridiques fragmentées

susceptibles d'entraver le fonctionnement du marché intérieur, il

est nécessaire de prévoir une protection juridique

harmonisée contre le contournement des mesures techniques efficaces et

contre le recours à des dispositifs et à des produits ou services

à cet effet ».

L'article 6§1

de la directive sur le droit d'auteur et les droits voisins dans la

société de l'information impose aux États membres de

prévoir une protection juridique appropriée contre le

contournement de toute mesure technique efficace (code d'accès,

cryptage, brouillage, mécanisme de contrôle de la copie...).

L'article 6§3 définit la mesure technique

protégée contre le contournement par référence au

contenu pour la protection duquel la mesure a été

instituée, de telle sorte qu'une mesure technique n'est pas

protégée en tant que telle. Le texte précise en effet que

l'on doit entendre par « mesure

technique » : « toute technologie, dispositif

ou composant qui, dans le cadre normal de son fonctionnement, est

destiné à empêcher ou à limiter, en ce qui concerne

les oeuvres ou autres objets protégés, les actes non

autorisés par le titulaire d'un droit d'auteur ou d'un droit

voisin ».

Nous observerons

sur ce point une évolution importante par rapport au texte de

l'article 6§3 de la proposition modifiée de directive de mai

1999 qui définissait les mesures techniques à protéger

comme celles destinées à prévenir ou empêcher la

violation des droits de propriété littéraire et

artistique. Ainsi, dans la proposition de 1999, les mesures techniques

n'étaient pas protégées au titre de l'article 6

lorsqu'elles tendent à prévenir des actes autorisés par la

loi, notamment en application des exceptions au droit d'auteur ; ce qui

donnait nécessairement la primauté aux exceptions sur la

protection juridique des mesures techniques. Au contraire, la disposition

définitive, en tant qu'elle vise les actes non autorisés par le

titulaire, impose une protection contre le contournement des mesures techniques

même lorsque la personne qui opère un tel contournement est

bénéficiaire d'une exception.

La disposition est

conforme à l'article 11 du Traité de l'OMPI de

décembre 1996 (sur le droit d'auteur) et l'article 18 du Traité

sur les Phonogrammes165(*), qui obligent les États signataires à

« prévoir une protection juridique appropriée et

des sanctions juridiques efficaces » lorsque sont

neutralisés les dispositifs de protection restreignant la

réalisation « d'actes qui ne sont pas autorisés par

les auteurs concernés ou permis par la loi ». Cependant,

l'article 6§4, alinéa 1er prévoit que, en

l'absence de mesures volontaires prises par les titulaires de droits, les

États doivent prendre des mesures appropriées pour permettre

à ceux qui ont un accès licite à l'oeuvre ou à

l'objet protégé de bénéficier effectivement des

exceptions ou limitations prévues.

De plus, les

États membres ont, non plus l'obligation, mais la faculté de

prendre de telles mesures à l'égard du bénéficiaire

de l'exception de copie privée

(article 5§2b.), sans empêcher les titulaires

de droits d'adopter des mesures adéquates en ce qui concerne le nombre

de reproductions : entière liberté est donc laissée

aux Etats sur ce point, ce qui pourrait avoir pour conséquence une

harmonisation limitée au sein des différents pays membres de la

Communauté.

La directive européenne vise également à la

fois l'acte de neutralisation et les activités dites

préparatoires, à savoir la fabrication et la commercialisation de

dispositifs illicites166(*).

Cette mesure, loin

de n'être qu'une déclaration de principe, ont déjà

produit leurs effets sur le territoire européen et certaines

sociétés basées dans l'espace communautaire se sont vues

obligées de cesser la fabrication et la distribution de leur produit qui

était jugé comme portant atteinte à ces mesures de

protection. C'est notamment le cas de la société Elaborate

bytes167(*) qui a

cessé, suite à ces dispositions, la vente de l'un de ses produits

phare : « clone CD » qui était une

application permettant la reproduction exacte d'un CD quelle que soit la

protection qu'il contenait et permettant ainsi de déjouer cette

dernière.

En outre il est

précisé (en accord avec le texte de l'OMPI) que seuls seront

protégés les dispositifs efficaces ; cette

effectivité étant définie de manière qu'elle couvre

également les systèmes d'accès aux oeuvres. Nous rappelons

que les mesures techniques sont réputées efficaces

« lorsque l'utilisation d'une oeuvre protégée, ou

celle d'un autre objet protégé, est contrôlé par les

titulaires de droit grâce à l'application d'un accès ou

d'un procédé de protection, tel que le cryptage, le brouillage ou

toute autre transformation de l'oeuvre ou de l'objet protégé ou

d'un mécanisme de contrôle de copie qui atteint cet objectif de

protection ».

Selon les termes

même des institutions européennes il s'agit là

« d'une recherche commune pour une utilisation cohérente,

à l'échelle européenne, de mesures techniques visant

à protéger les oeuvres et autres objets protégés et

à assurer l'information nécessaire sur les droits en la

matière qui revêtent une importance fondamentale. [...]. Ces

mesures ont pour objectif ultime de traduire dans les faits les principes et

garanties prévus par la loi ».

* 159 «Traitor

tracing is a copy prevention strategy which has been around for years. The main

concept is that each licensee (the user) is given a unique key which unlocks

the software or allows the media to be decrypted.

If the key is made public, the content owner then knows

exactly who did it from their database of assigned codes.

Most software uses some form of this strategy with items

such as CD keys and serial numbers but it is not actually traitor tracing

unless the user's details are also recorded with the key. This does raise

privacy concerns in some areas.

A major attack on this strategy is the key generator. By

reverse engineering the software, the code used to recognize a valid key can be

characterized and then a program to spit out valid keys on command can be

made» :

http://en.wikipedia.org/wiki/Traitor_tracing

* 160 Algorithme de

compression et de décompression vidéo, qui peut compresser un

film occupant 5 Go, sur un DVD, à 700 Mo soit un simple CD-R, permettant

ainsi 85 % de réduction, sans perte notable de qualité. C'est

l'équivalent du MP3 de l'audio (

wolfaryx.free.fr/Dossiers/Lexique.php).

* 161

http://www.vulnerabilite.com/securite_informatique/verance.html

* 162

http://www.nextamp.com/fr/about/index.htm

* 163 Voir en annexe n° 9

et 10

* 164 Directive

2001/29/CE du Parlement européen et du Conseil du 22 mai 2001 sur

« l'harmonisation de certains aspects du droit d'auteur et des droits

voisins dans la société de l'information » (J.O.C.E.,

22 juin 2001, L 167/10) en annexe.

* 165 Traité de l'OMPI sur les

interprétations et exécutions et les phonogrammes (WPPT) adopté à Genève le 20 décembre

1996 :

http://www.wipo.int/treaties/fr/ip/wppt/trtdocs_wo034.html

* 166 Comparativement le

Traité OMPI ne visait que les dispositifs techniques qui empêchent

ou limitent l'accomplissement d'actes soumis au monopole exclusif de l'auteur,

soit le droit de reproduction, de communication, ainsi que le droit moral. Le

texte européen parle d'actes non autorisés par l'auteur, notion

bien plus large.

* 167

http://elby.online.fr/

|