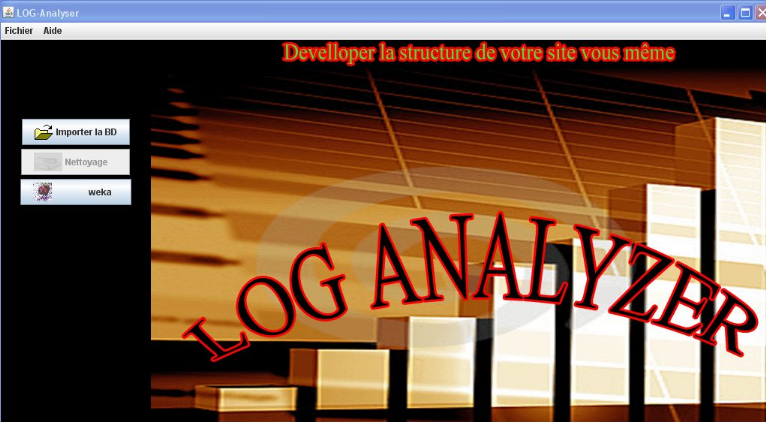

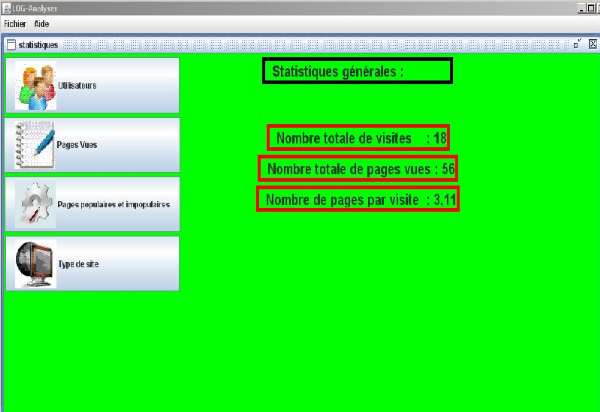

4.2- Exploration et Analyse du fichier Log :

Pour l'exploration et l'analyse du fichier Log, un outil

logiciel a été conçu et réalisé : LOG

ANALYZER dans l'interface est comme suit :

Figure 20 : L'interface du

logiciel « LOG ANALYZER »

4.2.1. Interface d'accueil

L'interface d'accueil est la page de garde de notre outil

qui contient son menu principal et qui va donner l'accès soit à

la configuration soit au weka.

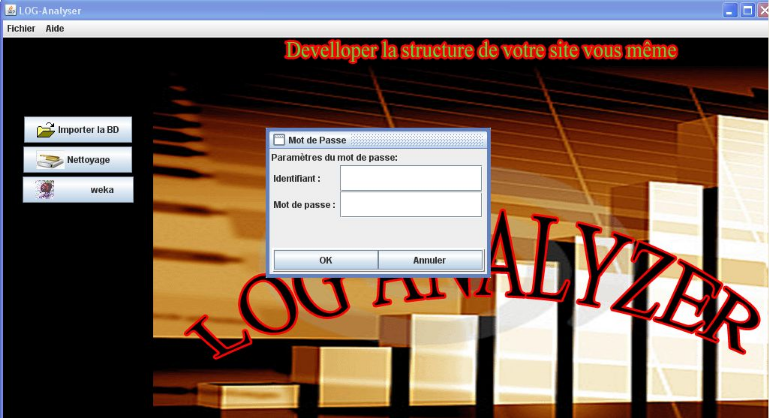

4.2.2. Configuration

a- Configuration du système :

Dans la configuration du système, on fait la

connexion avec BD qui contient le fichier LOG.

Pour définir les paramètres de configuration

:

v Cliquer sur le bouton « Importer la BD »

puis identifier le mot de passe (Figure 21).

Figure 21 : identifier le mot de

passe.

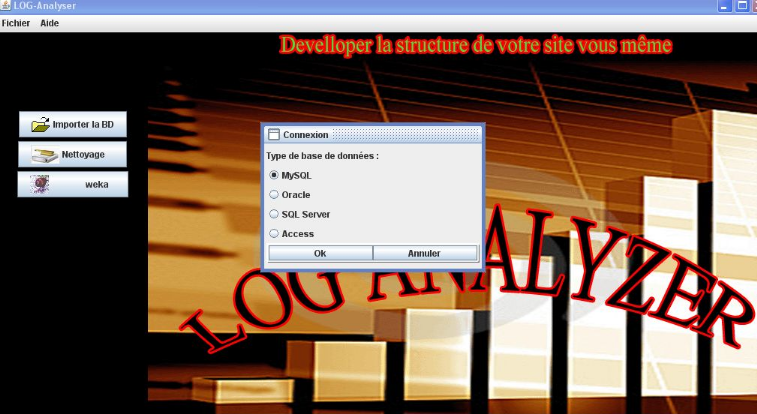

v choisir le type de votre BD qui contient le fichier LOG et

spécifier le nom du BD (Figure 22).

Figure 22 : choisir le type de la base de

données correspondant.

- Puis en intéresse sur la partie

« Nettoyage » : Les données concernant les

pages possédant des graphiques, des images ou des scripts, n'apportent

rien à l'analyse. Elles seront donc éliminées.

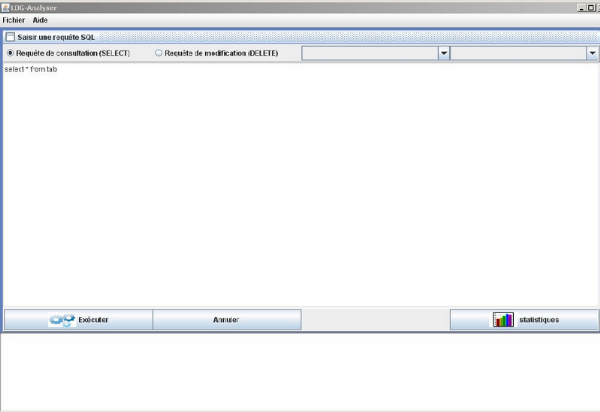

v Cliquer sur le bouton « Nettoyage » pour

exécuter quelques requêtes sur la BD (Figure 23).

Figure 23 : Nettoyage de la BD.

b- Configuration des statistiques :

Pour définir les paramètres de l'affichage des

statistiques :

v Définir l'intervalle du temps (date du début

et date du fin).

v Cliquer sur le bouton « statistique »

pour voir les statistiques générales (Figure 24).

b.1- Statistiques générales:

Dans cette rubrique on détermine:

v le nombre total de visites (Le temps de mort d'une

visite est 30 minutes).

v le nombre total de pages vues

v le moyen de pages vues par visite

Figure 24 : Statistiques

générales.

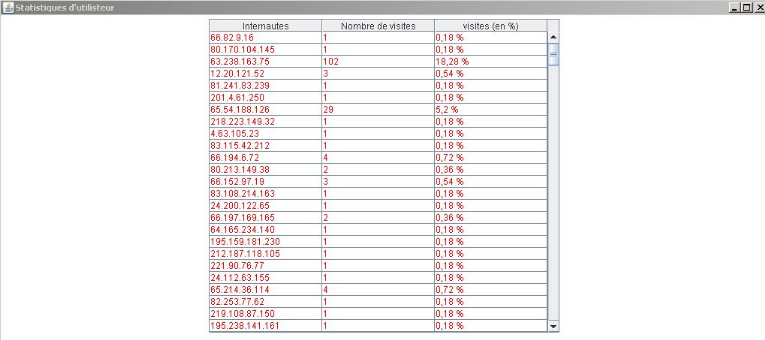

b.2- Utilisateurs :

Cette rubrique renseigne le Webmaster sur la

fidélité de ses visiteurs (Figure 25).

NB : chaque adresse IP est équivalente

à un utilisateur ou internaute.

Figure 25 : les utilisateurs.

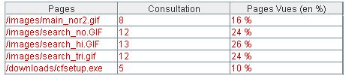

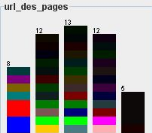

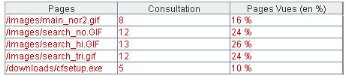

b.3- Pages vues :

Cette rubrique nous permet de calculer la fréquence

de consultation pour chaque page

(Figure 26).

Figure 26 : les pages vues.

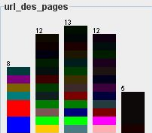

- On peut l'illustrer graphiquement par la Figure

27 :

Figure 27 : Graphique des pages fréquemment

consultées

b.4- Pages populaires et

impopulaires :

Cette rubrique nous permet de calculer la fréquence de

consultation des pages populaires et impopulaires (Figure 28).

Ici l'idée est de donner au Webmaster toutes les pages

populaires et impopulaires selon

leurs degrés de popularité, en se basant sur le

nombre de fois qu'une page a été visitée

dans une période spécifiée.

Figure 28 : pages populaires et

impopulaires.

-Et on peut illustrer un exemple graphiquement par la

Figure 29:

Figure 29 : Graphique des pages populaires et

impopulaire.

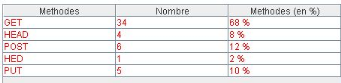

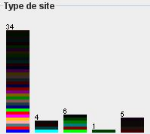

b.5- Type de site :

Dans cette rubrique on déterminera si notre site

joue toujours son rôle préalablement défini (consultatif ou

de téléchargement), en utilisant les méthodes sur le site

(GET OU POST) (Figure 30).

Parfois, un site défini préalablement comme

consultatif avec quelques fichiers à télécharger se

transforme en un site de téléchargement, car les utilisateurs ne

le consultent que pour les téléchargements

Figure 30 : la catégorie du

site.

- Et graphiquement par la Figure 31 :

Figure 31 : Graphique sur la catégorie du

site

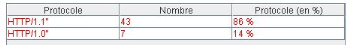

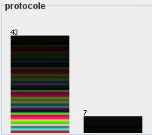

b.6- protocole utilisé :

Dans cette rubrique on soit spécifier le type du

protocole utilisé (http) selon la figure 32 :

Figure 32 : protocole utilisé.

On peut l'illustrer graphiquement comme suit :

Figure 33 : Graphique sur le protocole

utilisé.

|