B. Utilisation de la biométrie

Les principaux enjeux des technologies biométriques

sont l'authentification et l'identification des personnes. Dans un tel cadre,

la biométrie peut être source de difficultés en l'absence

de solution fiable à 100%.

La biométrie permet d'associer une personne à

une et une seule identité qui est propre à lui.

La technologie biométrique la plus utilisée et

la plus connue de tous est l'analyse de l'empreinte digitale qui, en fait est

la première des techniques biométriques utilisées dans le

monde.

La biométrie est susceptible de plusieurs types

d'applications, notamment : ? L'accès à des locaux et

système informatique

? Etc.

3. Caractéristiques des systèmes

biométriques

La technologie biométrique est utilisée

actuellement dans la plupart de cas par des systèmes informatiques

biométriques qu'on appelle simplement des systèmes

biométriques. Ces systèmes ont une certaines

caractéristiques communes qui leur permettent d'être très

efficaces quel que soit le type de technique utilisée pour

l'implémentation du dit système.

Les études effectuées par les scientifiques

spécialistes de la biométrie ont établi trois

caractéristiques communes aux systèmes biométriques. Ce

sont l'unicité, le caractère public d'une donnée

biométrie et la mesure d'un système biométrique.

1. L'unicité

Pour identifier ou authentifier une personne dans une

population donnée, il est nécessaire que la donnée

biométrique utilisée soit unique à la personne.

L'empreinte digitale,

T.F.E 2015 | Benito Lubuma L2 Génie info

T.F.E 2015 | Benito Lubuma L2 Génie info

42

l'iris et la rétine sont réputés pour

présenter des caractéristiques uniques au sein d'une large

population.

En particulier, ces techniques permettent de

différencier les vrais jumeaux et juridiquement l'empreinte digitale est

reconnue comme l'identifiant d'un individu.

Ces caractéristiques uniques tiennent autant à

l'environnement aléatoire de leur formation qu'au patrimoine

génétique.

2. Caractère public d'une donnée

biométrique

Une caractéristique biométrique ne peut pas

être un secret et que par conséquent elle est facile à

imiter à capturer. Dans ce cas, tout système biométrique

doit être en mesure de prendre en compte une telle menace et

éliminer les artefacts construits pour tromper.

3. Mesure d'un système

biométrique

Un système biométrique n'utilise pas toute

l'information contenue dans une image ou un signal capté, il en extrait

certaines caractéristiques. Ce qui réduit la quantité de

l'information et la capacité du système à reconnaitre

l'unicité d'une donnée. Puis il effectue les calculs et trouve un

résultat à partir de données recueillies.

D'une manière générale, nous pouvons

dire qu'un système biométrique peut être mesuré par

deux paramètres : les taux de fausse acceptations (FAR) et les taux de

faux rejet (FRR). Il existe aussi un troisième paramètre qui est

le taux d'échec de l'enrôlement. Ce dernier se traduit comme

étant la probabilité d'absence d'une caractéristique

biométrique pour un individu dans une population mais ce dernier

paramètre est souvent très négligeable.

4. Types de modalités de la technologie

biométrique

Actuellement nous comptons plusieurs types de modalités

biométriques qui ont été répertoriées en

trois groupes qui sont :

1. La modalité morphologique qui est constitué de

:

· Empreintes digitales,

· Main,

· Visage,

· Voix,

· Iris,

· Rétine

2. La modalité comportementale qui est constitué

de :

· Signature dynamique

· Dynamique de la frappe au clavier

· Etc.

T.F.E 2015 | Benito Lubuma L2 Génie info

43

3. La modalité biologique. Il s'agit ici d'une

technique est essentiellement utilisé dans le cadre de recherche

d'individus à partir des données biologiques comme l'ADN...Cette

technique sort du cadre de notre travail.

4.1. Comment choisir une modalité

biométrique

Faire un bon choix de la technique biométrique

à utiliser pour l'implémentation d'un système

biométrique, ne relève pas de la performance d'une technique

à un autre mais plus tôt de l'environnement où sera

déployé votre système.

Chaque technologie possédant des avantages et des

inconvénients, acceptables ou inacceptables, suivant les applications ;

Ces solutions ne sont pas concurrentes car elles n'offrent ni les mêmes

niveaux de sécurité ni les mêmes facilités

d'emploi.

En comparaison aux systèmes d'authentification

utilisant un objet ou un mot de passe, qui offrent une réponse stable

soit oui ou non (0% ou 100%) ; les informations biométriques sont plus

fluctuantes et donnent des réponses en termes de pourcentage de

similitude (entre 0% et 100%, le 100% n'étant jamais atteint).

Cette variation des résultats d'identification d'un

individu, est plus liée à la qualité de la capture de

l'information biométrique qui n'est toujours pas identique, suite

à diverse raisons mais la caractéristique biométrique

demeure stable.

Il faut donc définir un seuil de décision

(acceptation ou refus) compris entre 0% et 100% de similitude au sein de

l'application et il arrive que ce seuil soit différent pour chaque

personne mais cela dépend des applications.

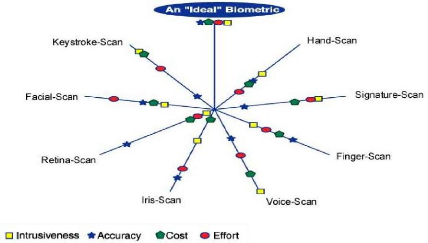

Selon une étude réalisée par la

société de conseil et d'intégration International

Biometric Group, elle nous montre que pour effectuer un bon choix sur la

technique biométrique à utiliser, il faut tenir compte de quatre

aspects capitaux qui sont :

? Effort : L'effort requis par l'utilisateur,

? Intrusiveness : qui est le niveau de perception par

l'utilisateur d'un test intrusif,

? Cost : qui est le cout de la technologie utilisée,

? Accuracy : qui est l'efficacité de la technique

utilisée (capacité pour identifier quelqu'un).

T.F.E 2015 | Benito Lubuma L2 Génie info

44

Figure III. 8 Type de technique biométriques

Sur la figure 1 ci-haut, nous pouvons voir les

différentes techniques biométriques et à vous de faire le

bon choix.

L'International Biometric Group rajoute que

l'efficacité d'un système biométrique revient aussi

à l'adaptation de ce dernier au changement temporaire et permanant de

l'utilisateur.

Il est important de comprendre que, dans le choix d'une

modalité biométrique à exploiter, différents

facteurs doivent être pris en compte. Un système

biométrique doit présenter une logique de marché,

c'est-à-dire qu'il doit exploiter le même sens que le

périphérique auquel il est joint.

4.2. Les modalités

biométriques

Les techniques utilisées dans la technologie

biométrique peuvent être réparties en trois groupes comme

nous l'avons dit ci haut et chaque groupe est constitué de quelques

modalités biométriques. Dans cette section, nous allons essayer

de voir les modalités biométriques que nous pouvons retrouver

dans chaque groupe, leurs avantages et inconvénients les unes des

autres.

T.F.E 2015 | Benito Lubuma L2 Génie info

45

A. La modalité morphologique

Cette technique fait allusion d'une manière

générale aux formes et aspect extérieurs d'un être

vivant et ces formes peuvent être de plusieurs types. Ceux qui sont

utiles à la technologie biométrique sont : empreinte digitale,

main, voix, iris, rétine etc.

1. L'empreinte digitale

La technique de l'analyse des empreintes digitales est une

des techniques les plus anciennes, elle a été

développée vers le 19ème siècle par de

Alphonse Bertillon ; De cette époque jusqu' à récemment,

une tablette et un encreur étaient utilisés pour la capture des

empreintes.

1.1. Définitions

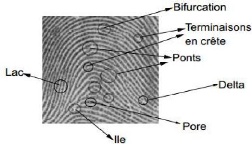

Les Minuties des empreintes digitales : selon Galton, la

minutie est l'arrangement particulier des lignes papillaires formant des points

caractéristiques à l'origine de l'individualité des

dessins digitaux.

Les minuties sont composées, de façon

rudimentaire, de terminaisons en crêtes, soit le pont où la

crête s'arrête, et de bifurcation, soit le pont où la

crête se divise en deux.

Le noyau est le point intérieur situé en

générale au milieu de l'empreinte et il sert souvent de point de

repère pour situer d'autres minuties.

Notons que dans l'analyse des minuties au moins 12 variables

doivent être prises en compte pour une identification complète.

Figure III. 9 les parties de la minutie

1.2. Principe de fonctionnement

L'authentification par empreinte digitale repose sur la

concordance entre le fichier d'enregistrement obtenu lors de l'enrôlement

et le fichier obtenu lors de l'authentification.

T.F.E 2015 | Benito Lubuma L2 Génie info

46

Pour effectuer une authentification correcte, il faudra

respecter les deux étapes qui

suivent :

L'enrôlement qui permet de faire la capture de l'image

de l'empreinte, la numérisation de l'image afin d'en extraire les

minuties et autres caractéristiques et l'enregistrement de l'image dans

support approprié.

Authentification : qui consiste à capturer l'image de

l'empreinte digitale, numérisation de l'image afin d'en extraire les

minuties et autres caractéristiques, la comparaison entre

l'échantillon et le gabarit et cela est suivis d'une prise de

décision.

Ce que nous pouvons retenir des étapes de la capture

et numérisation est que lors de la capture, l'image doit être

convertie dans un format approprié et l'extraction des minuties est

rendue possible grâce à des algorithmes appropriés et la

méthode de segmentation est utilisée pour éliminer des

informations inutiles au système tel que le bruit trop

élevé (image sale, doit mal place...). La numérisation de

l'image est utilisée pour localiser les terminaisons, bifurcations et

les crêtes.

La numérisation permet de filtrer des minuties afin de

ne conserver que les minuties les plus fiables. Une empreinte

numérisée occupe entre 250 à 1000 octets.

Techniques utilisées

Actuellement, il existe plusieurs techniques pour faire

l'analyse de l'empreinte digitale, entre autre :

La technique optique : cette technique utilise le principe

physique de la réflexion totale frustrée où le doigt est

placé sur un capteur éclairé par une lampe ; une

caméra CMD (Charge Modulation Device) avec CCD (Charge Coupled Device)

convertit l'image composée de crêtes foncées et des

vallées claires en un signal vidéo retraité afin d'obtenir

une image utilisable.

La technique de silicium : cette technique offre une

meilleure qualité de l'image et les données fournies sont plus

détaillées que celles de technique optique car dans cette

technique, le doigt est placé sur capteur CMD, l'image est

transférée vers un convertisseur analogique-numérique et

l'intégration se faisant en une seule puce.

La technique d'ultrason : cette technique repose sur la

transmission d'ondes acoustique et mesure de l'impédance entre le doigt,

le capteur et l'air. Cette technique est considérée comme la plus

fiable et peut être utilisée par des scanners.

47

Avantages et inconvénients de ces

techniques

Techniques

|

Avantages

|

Inconvénients

|

Technique Optique

|

Son ancienneté et sa mise en oeuvre ; Sa

résistance aux changements de température ; Son cout abordable

;

Sa capacité de fournir des

résolutions

jusqu'à 500dpi.

|

Possibilité de sur impression ; apparitions possibles

des rayures sur la fenêtre ; le CCD peut user avec le temps ;

problème de contrastes entre le doit sec et humide.

|

Technique silicium

|

Cout assez bas.

|

Capteur vulnérable aux

attaques extérieures

fortuites ou volontaires.

|

Technique ultrason

|

Facilité d'usage avec de

grandes plaques ; capacité à surmonter les

conditions de lecture non optimales.

|

Aucun inconvénient

technique significative n'a pu être identifié

jusqu'à ce jour ; coût très élevé

|

|

1.3. Tableaux sur les avantages et inconvénients

de l'analyse par

empreinte digitale

|

Avantages

|

|

Inconvénients

|

·

|

La technologie la plus éprouvée

techniquement et la plus connue du

|

·

|

Image "policière" des empreintes

digitales.

|

|

grand public.

|

·

|

Besoin de la coopération de l'utilisateur

|

·

|

Petite taille du lecteur facilitant son

|

|

(pose correcte du doigt sur le lecteur).

|

|

intégration dans la majorité des

applications (téléphones portables, PC).

|

·

|

Certains systèmes peuvent accepter un montage de doigt

ou un doigt coupé (la

|

·

|

Faible coût des lecteurs grâce aux

nouveaux capteurs de type "Chip

silicium".

|

|

détection du doigt vivant permet d'éviter ce

type d'usurpation).

|

·

|

Traitement rapide

|

|

|

·

|

Bon compromis entre le taux de faux rejet et le taux de

fausse acceptation.

|

|

|

|

1.4. Applications utilisant l`analyse de l'empreinte

digitale

En théorie, toutes les applications d'authentification

peuvent utiliser les empreintes digitales. Toutefois, le lecteur ou le capteur

reste exposé à une éventuelle dégradation dans les

applications de contrôle d'accès accessible au grand public

(distributeur de billets, accès extérieur à des locaux

...).

D'où, nous pouvons dire que d'une manière

générale, il existe deux types de système de

contrôle d'accès qui peuvent être considéré

comme les principales applications utilisant

T.F.E 2015 | Benito Lubuma L2 Génie info

48

l'analyse de l'empreinte digitale. Nous avons le

système Contrôle d'accès physique (locaux, machines,

équipements spécifiques) et le système contrôle

d'accès logique (systèmes d'information).

2. La Main

La biométrie par la forme de la main est très

simple à mettre en oeuvre. Comme la silhouette est une

caractéristique de l'individu, la reconnaissance est effectuée

par la géométrie de la main dans l'espace (3D), la longueur du

doigt, l'épaisseur et largeur de la paume de main, dessins et lignes de

la main.

Cette biométrie est toutefois sujette à des

modifications de la forme de la main liées au vieillissement.

Environ quatre-vingt-dix caractéristiques sont

examinés parmi lesquelles la forme tridimensionnelle de la main, la

longueur et la larguer de la main ainsi que les articulations qui constituent

un fichier d'environ neuf octets.

2.1. Avantages et Inconvénients de l'analyse de

la forme de la main

|

Avantages

|

|

Inconvénients

|

· Bonne acceptation des usagés,

· Très simple à utiliser,

· Le résultat est indépendant

de

l'humidité et de l'état de propreté des doigts,

· Fichier "gabarit" de petite taille.

|

·

·

·

|

Trop encombrant pour un usage sur le

bureau, dans une voiture ou un

téléphone,

Risque de fausse acceptation pour des jumeaux ou des membres

d'une même famille,

Cette technique n'a pas évolué depuis plusieurs

années déjà.

|

|

2.2. Applications utilisant l'analyse de la forme de la

main

Les applications utilisant ce type de technique ne sont pas

assez nombreuses suite à la non évolution de cette technique mais

toute fois il existe quelques applications qui l'utilisent. Nous pouvons citer

:

· Contrôle d'accès à des locaux.

· Parloirs de prison.

3. Le visage ou reconnaissance faciale

Galton instaura dès le 19em siècle

dans ses ouvrages, avait publié ce que devrait la reconnaissance faciale

actuelle. Ce n'est qu'à partir du milieu des années 80, lorsque

la puissance des ordinateurs est devenue suffisante, que les recherches les

plus poussées ont commencé.

T.F.E 2015 | Benito Lubuma L2 Génie info

T.F.E 2015 | Benito Lubuma L2 Génie info

49

La reconnaissance se base sur les caractéristiques

jugées significatives comme l'écart entre les yeux, la forme de

la bouche, le tour de visage, la position des oreilles, l'écartement des

narines ou encore la largeur de la bouche peuvent permettre d'identifier un

individu.

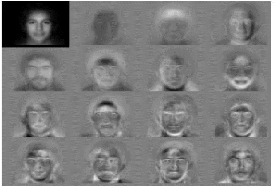

Cette méthode consiste à décomposer le

visage selon plusieurs images en différents nuages des gris. Chaque

image met en évidence une caractéristique particulière

comme le montre l'image ci-dessous :

Figure III. 10 la décomposition du visage en

plusieurs images gris

D'autres méthodes dérivant de la

précédente ajoutent d'autres informations telles que

l'écart entre les yeux, etc. Ces méthodes doivent pouvoir tenir

compte de certains changements de la physionomie (lunettes, barbe, chirurgie

esthétique) et de l'environnement (conditions d'éclairage).

Comme pour tout système biométrique, ces

méthodes aussi nécessitent quatre

étapes :

· Capture de l'image ;

· Extraction de traits caractéristiques ;

· Comparaison avec le gabarit ;

· Prise de décision.

3.1. Avantages et inconvénients de la

reconnaissance faciale

|

Avantages

|

|

Inconvénients

|

·

·

·

|

Très bien acceptée par le public,

Ne demande aucune action de l'usager

(peu intrusive), pas de contact

physique,

Technique peu coûteuse.

|

· Technologie sensible à

l'environnement

(éclairage, position, expression du visage...),

· Les vrais jumeaux ne sont pas

différenciés,

· Sensible aux changements (barbe, moustache, lunette,

percing, chirurgie...).

|

|

T.F.E 2015 | Benito Lubuma L2 Génie info

50

3.2. Applications utilisant la reconnaissance

faciale

Cette technologie est employée dans des domaines aussi

divers que le contrôle d'accès physique ou logique, la

surveillance ou l'accès aux distributeurs automatiques des billets

(DAB). Mais en veillant à utiliser le scénario le plus

adapté pour ne pas gêner les utilisateurs, car le résultat

restera toujours une identité probable.

4. La reconnaissance vocale (voix)

Cela fait environ 30 ans que les scientifiques se sont

penchés sur le problème de la reconnaissance vocale. C'est Texas

Instrument qui a été le pionnier dans ce domaine en conservant le

programme de R&D dès les années 60. Ces recherches ont permis

de mettre en place dès les années 70 un système de

sécurité basé sur la voix pour les pilotes de

l'armée américaine.

La voix d'une personne se caractérise par beaucoup de

paramètres. Chaque personne possède une voix propre que l'on peut

analyser par enregistrement avec un micro. Les sons se caractérisent par

une fréquence, par une intensité et par une tonalité. Le

traitement informatique tient compte des distorsions liées au

matériel utilisé, et sait analyser un son de mauvaise

qualité tel qu'une transmission téléphonique ou

radiophonique.

La reconnaissance de la voix n'est pas intrusive pour la

personne et n'exige aucun contact physique avec le lecteur du système.

Les logiciels utilisant la reconnaissance vocale peut être

centralisé et la voix transmise par le réseau, d'où un

impact sur la réduction du coût. Le dispositif nécessite un

micro en source de capture.

Les systèmes d'identification de la voix sont

basés sur les caractéristiques de voix, uniques pour chaque

individu. Ces caractéristiques sont constituées par une

combinaison de facteurs comportementaux (vitesse, rythme, etc.) et

physiologique (tonalité, âge, accent, harmoniques, etc.).

4.1. Principe et fonctionnement

Pour être stocké, la voix est

numérisée et segmentée par unités

échantillonnées. Les méthodes sont basées sur les

algorithmes de Shannon.

Les systèmes d'identification de la voix utilisent

soit un texte libre, soit un texte imposé et les mots devant être

lu devant un micro.

T.F.E 2015 | Benito Lubuma L2 Génie info

51

4.2. Avantages et inconvénient de la

reconnaissance vocale

|

Avantages

|

|

Inconvénients

|

·

·

·

·

|

Il est plus facile de protéger le lecteur que dans les

autres technologies,

Seule information utilisable via

le

téléphone

Impossible d'imiter la voix,

Pas intrusif.

|

·

·

·

·

|

Sensible à l'état physique et émotionnel

de l'individu,

Fraude possible par enregistrement, Sensible aux bruits

ambiants,

Taux de faux rejet et fausse acceptation

élevés.

|

|

Les inconvénients relevés ci haut montrent que

le système est assez vulnérable et exige d'être

couplé avec un autre système d'identification.

4.3. Applications utilisant la reconnaissance

vocale

La somme des applications ne cesse de s'agrandir chaque jour.

Cette technologie est souvent employée dans des environnements où

la voix est déjà capturée, comme les centres d'appel et la

téléphonie où elle est le moyen biométrique le plus

simple et pratique à utiliser.

Nous pouvons donc dire que, c'est le seul moyen pour

s'identifier via une liaison téléphonique.

5. Reconnaissance par analyse de l'Iris

Les premières traces d'une proposition d'utilisation

du motif de l'iris comme moyen de reconnaissance remonte à un manuel

d'ophtalmologie écrit par James Doggarts et datant de 1949. On dit

même que l'ophtalmologiste Frank Burch en avait émis l'idée

dès 1936. Durant les années 80, l'idée réapparut

dans différents films, et restait du domaine de la science-fiction.

Ce n'est donc qu'en 1987 que deux ophtalmologistes Aran Safir

et Leonard Flom déposèrent un brevet sur cette idée et

demandèrent à John Daugman (enseignant à cette

époque à l'université de Harvard) d'essayer de trouver un

algorithme d'identification basé sur le motif de l'iris. Cet algorithme

était basé sur les ondelettes de Gabor et sera été

breveté en 1994. Il est la base de tous les systèmes de

reconnaissance d'iris actuels.

L'iris est un motif très dense qui n'est pas

dicté par les gènes car chaque oeil est unique, Dans toute

photographie de l'iris, on compte plus de 200 variables indépendantes,

ce qui fait une probabilité très faible de confondre 2

individus.

5.1. Principe et fonctionnement

Le traitement relativement rapide exige que la personne soit

très proche de l'objectif qui doit être une objective macro.

52

Le traitement s'effectue en trois phases :

· La recherche de position de l'iris dans l'oeil ;

· Extractions des paramètres caractéristiques

;

· Comparaisons avec les éléments connus.

Comme la couleur de l'iris peut varier avec le temps mais

rarement son motif, pour capturer cette membrane colorée, on utilise de

l'éclairage artificiel calibré tout en l'atténuant le plus

possible de l'éclairage ambiante.

5.2. Avantages et inconvénients de la

reconnaissance par l'analyse de l'iris

|

Avantages

|

|

Inconvénients

|

|

|

·

·

·

·

|

Grande quantité d'information

contenue dans l'iris,

Vrais jumeaux non confondus,

Très fiable,

Pas de risque identifié pour la santé.

|

·

·

|

Aspect psychologiquement méthode,

L'iris est aisément visible

photographié.

|

évasif de et peut

|

la

être

|

|

5.3. Applications utilisant la reconnaissance de

l'iris

Etant donné que la biométrie par l'iris est une

des technologies qui assure un haut niveau de sécurité, et que

l'iris procure une unicité très élevée (1 sur 10

puissance 72) et sa stabilité est étendue jusqu'à la mort

de l'individu ; cette biométrie fait de plus en plus parler d'elle dans

des domaines très sensibles.

C'est ainsi qu'actuellement nous pouvons retrouver la

reconnaissance de l'iris dans le domaine des :

· Distributeurs de billets de banque,

· Contrôle d'accès physique (locaux, machines,

équipements spécifiques), contrôle d'accès logique

(systèmes d'information).

En théorie, de toutes les applications

d'authentification, la caméra est plus exposée qu'un micro (voix)

mais moins qu'un capteur tactile (empreintes digitales).

6. La reconnaissance par l'analyse de la

rétine

La rétine est la couche sensorielle de l'oeil qui

permet la vision. Cette zone est parcourue par des vaisseaux sanguins qui

émergent au niveau de la papille optique, où l'on distingue

l'artère et la veine centrale de la rétine qui se divisent

elles-mêmes en artères et veines de diamètre plus faible

pour vasculariser les cellules qui permettent la vision.

T.F.E 2015 | Benito Lubuma L2 Génie info

T.F.E 2015 | Benito Lubuma L2 Génie info

53

6.1. Fonctionnement

Les caractéristiques de la rétine sont

liées à la géométrie des vaisseaux sanguins. La

technologie utilise du matériel spécialisé et un rayon qui

illumine le fond de l'oeil. Le système identifie jusqu'à cent

quatre-vingt-douze points de repères. L'utilisation de ce système

ayant révélé quelques problèmes de santé,

des dispositions ont été prises pour limiter l'utilisation de ce

type de système à des locaux de haute sensibilité.

6.2. Avantages et inconvénients de la

reconnaissance par la rétine

La disposition des veines de la rétine assure une

bonne fiabilité et une haute barrière contre la fraude, mais le

frein psychologique produit par cette technologie est énorme. Elle est

une des raisons de sa faible percée dans les milieux de la

sécurité privée.

|

Avantages

|

|

Inconvénients

|

·

·

·

·

·

|

L'empreinte rétinienne est peu exposée aux

blessures (coupure, brûlure),

Les taux de faux rejet et de fausse acceptation sont

faibles,

Très difficile, voire impossible,

à

imiter,

La rétine est différente chez les vrais

jumeaux,

La rétine est stable durant la vie d'un individu.

|

·

·

·

·

|

Système intrusif, il faut placer l'oeil près du

capteur,

Mauvaise acceptation du public (l'oeil est un organe

sensible),

Coût important par rapport aux

autres

technologies,

Pas adapté pour un flux de passage important.

|

|

6.3. Applications utilisant la reconnaissance de la

rétine

La lecture de la rétine est une technologie

utilisée pour des applications de très haute

sécurité. Par exemple, le système de balayage de la

rétine a été employé dans des applications

militaires et nucléaires. Nous pouvons aussi le retrouver auprès

des Distributeurs de billets de banque dans certains pays et aussi dans les

locaux sensibles à Contrôle d'accès.

A. La modalité comportementale 1. La signature

dynamique

Nous savons que chaque personne a un style unique

d'écriture. On peut donc à partir de la signature d'une personne

crée un modèle qui pourra être utilisé pour son

identification. En plus, dans plusieurs pays, la signature est juridiquement et

administrativement prouvé comme un moyen à même de

justifier de la bonne foi d'une personne ou de la confondre devant des

documents signés.

T.F.E 2015 | Benito Lubuma L2 Génie info

54

1.2. Principe de fonctionnement

Un tel système fonctionne grâce à un

capteur et un crayon lecteur. Le capteur utilisé est une tablette

digitalisée à électromagnétique. Ce capteur est

relié à un PC et tout mouvement du stylo, en écriture

ainsi qu'à la vitesse de la signature est pris en compte.

Comme tout système biométrique de

reconnaissance, ce système exige aussi le respect des certaines

étapes à l'instar de l'enrôlement qui exige trois

signatures au minimum pour enregistrer une nouvelle personne et la

reconnaissance qui fait la comparaison entre une nouvelle signature et une

signature de référence.

1.3. Avantages et inconvénients de la signature

dynamique

Le grand avantage des systèmes biométriques

à base de signature réside dans la reconnaissance de cette

méthode comme une forme acceptable juridiquement pour l'identification

des personnes. Cependant, en raison des grandes variations de signature pour

une même personne, vu qu'on utilise les systèmes d'analyse

à base tantôt statique tantôt dynamique, il est difficile

d'atteindre une très haute exactitude d'identification.

|

Avantages

|

|

Inconvénients

|

·

·

|

La signature écrite sur un document

peut être conservée dans certains

documents,

Action qui implique (responsabilité) le demandeur.

|

·

·

·

|

Besoin d'une tablette graphique,

Sensible aux émotions de l'individu,

Pas utilisable pour du contrôle d'accès en

extérieur.

|

|

1.4. Applications utilisant la signature

dynamique

Actuellement nous retrouvons ces genres d'application dans

les grandes institutions financières telles que les banques et aussi les

compagnies d'assurances. On les retrouve aussi lors de la signature de certains

documents juridiques en ligne.

2. Dynamique de la frappe au clavier

La dynamique de la frappe au clavier est

caractéristique d'un individu. En quelque sorte la transposition de la

graphologie aux moyens électroniques.

Les paramètres suivants sont pris en compte pour une

bonne analyse :

· Vitesse de frappe ;

· Suite de lettres ;

· Mesure de temps de frappe ;

· Pause entre chaque mot ;

· Reconnaissance de mots précis.

T.F.E 2015 | Benito Lubuma L2 Génie info

55

2.1. Avantages et inconvénients de la dynamique de

la frappe au clavier

C'est une technologie biométrique qui offre peu

d'avantage par rapport aux autres technologies biométriques.

|

Avantages

|

|

Inconvénients

|

|

?

|

Non intrusif, geste naturel pour un individu.

|

?

|

Dépend de l'état (physique, émotion,

fatigue...).

|

2.2. Applications utilisant la dynamique de la frappe au

clavier

Les applications utilisant cette technologie

biométrique ne sont pas vraiment nombreuses suite à un nombre

réduit des avantages qu'elle offre cependant nous retrouvons ces genres

des applications dans les institutions bancaires ou autres institutions

gérant les documents administratifs.

|