2. La norme ISO

L'ISO s'intéresse de près à la

supervision. Dès 1988, l'organisme a publié la norme

ISO7498/41 définissant les principales

fonctions que doivent implémenter les systèmes de supervision et

d'administration. Ces fonctions sont les suivantes.

> Gestion des performances

Elle analyse de manière continue les performances du

réseau afin de le maintenir dans un état de performance

acceptable. Les trois phases de cette gestion sont : La

récupération des variables contenant des informations

significatives quant aux performances du réseau, entre autres le temps

de réponse d'une station utilisateur, ou encore le taux d'occupation

d'un

1 Aussi connue sous le nom d'OSI management

Framework

|

|

10

|

Mémoire de fin d'études pour l'obtention

du diplôme d'Ingénieur de Travaux

Option Systèmes et

Réseaux, IAI-CAMEROUN.

Par GHARINGAM NDANE Awawou Viviane

|

|

|

|

segment du réseau. Une fois ces variables obtenues,

elles sont analysées. Si elles dépassent un seuil de performance

fixé au préalable, une alarme est tout de suite envoyée

à l'administrateur du réseau pour régler le

problème au plus vite.

· La réactualisation des variables de

gestion à court intervalle de temps, dans le but d'être

le plus réactif possible au moindre défaut de performance.

· L'évaluation du comportement des

ressources et un contrôle de l'efficacité des

activités de communication.

> Gestion des configurations (Management

Configuration)

La gestion des configurations effectue un suivi des

différentes configurations des éléments présents

sur le réseau. Elle stocke dans une base de données les versions

des systèmes d'exploitation et des logiciels installés sur chaque

machine du parc réseau. Par exemple pour un ordinateur du réseau,

la base contiendra la version de son système d'exploitation, du

protocole TCP/IP, etc... . Elle permet donc une identification

et un contrôle des systèmes ouverts. Elle collecte et fournit des

informations sur les différents systèmes du réseau.

> Gestion de la comptabilité (Accounting

Management)

La gestion de la comptabilité mesure l'utilisation des

ressources afin de réguler les accès et d'instaurer une certaine

équité entre les utilisateurs du réseau. Ainsi des quotas

d'utilisation peuvent etre fixés temporairement ou non sur chacune des

ressources réseaux. De plus, elle autorise la mise en place de

systèmes de facturation en fonction de l'utilisation pour chaque

utilisateur. Elle permet donc un établissement des coats d'utilisation

ainsi qu'une facturation de l'utilisation des ressources.

> Gestion des anomalies (Fault

Management)

La gestion des anomalies détecte les problèmes

réseaux (logiciels ou matériels). Elle essaie d'isoler le plus

précisément le problème en effectuant divers tests. Quand

cela est

|

|

11

|

Mémoire de fin d'études pour l'obtention

du diplôme d'Ingénieur de Travaux

Option Systèmes et

Réseaux, IAI-CAMEROUN.

Par GHARINGAM NDANE Awawou Viviane

|

|

|

|

possible, elle règle elle-même automatiquement

l'anomalie. Sinon, elle alerte les personnes concernées par le type du

problème afin de solliciter leur intervention. La gestion des anomalies

garde dans une base de données l'ensemble des problèmes survenus

ainsi que leur solution, de manière à être encore plus

efficace face à un incident récurrent. Cette fonction de la norme

ISO7498/4 demeure de loin la fonction la plus

implémentée à ce jour. Elle détecte donc et corrige

les fonctionnements anormaux des éléments du réseau.

> Gestion de la sécurité (Security

Management)

La gestion de la sécurité contrôle

l'accès aux ressources en fonction des politiques de droits

d'utilisation établies. Elle veille à ce que les utilisateurs non

autorisés ne puissent accéder à certaines ressources

protégées. La gestion de la sécurité met donc en

application les politiques de sécurité.

> Structure de gestion des réseaux (Network

Management System)

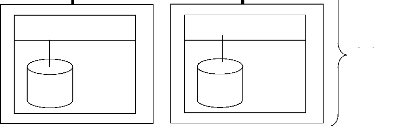

Après avoir défini les fonctionnalités de

la supervision réseau, l'ISO s'est attaché à

décrire la structure de la gestion des réseaux (Network

Management System). L'ISO propose d'installer un agent de gestion sur chaque

machine supervisée, comme le montre la figure suivante :

|

|

12

|

Mémoire de fin d'études pour l'obtention

du diplôme d'Ingénieur de Travaux

Option Systèmes et

Réseaux, IAI-CAMEROUN.

Par GHARINGAM NDANE Awawou Viviane

|

|

|

|

Protocole de gestion de réseau

(CMIP,

SNMP)

Superviseur

MANAGEUR

Figure 1: Network Management System

Supervision

MI

Supervision

MI

Systèm

Systèmes supervises

Cet agent récupère périodiquement et

stocke localement des informations sur la machine sur laquelle il tourne. Quand

il détecte un problème, il le signale au service de gestion

centralisée (installé sur le serveur de supervision). Le service

de supervision, en fonction de la nature de l'anomalie, prend un ensemble de

décisions (actions) dont une bonne partie est transmise à l'agent

de gestion présent sur la machine en difficulté. L'agent

exécute alors l'ensemble des actions réparatrices

demandées par le superviseur afin de remettre la machine en

état.

Toutefois, le service central de supervision ne reste pas

inactif en attendant que ses agents lui rapportent des problèmes. Il

peut en effet questionner régulièrement ses agents, par le biais

de requêtes, pour connaître l'état complet d'une machine, et

par addition, l'état de l'ensemble du réseau.

|

|

13

|

Mémoire de fin d'étudesVpour l'obtention

du diplôme d'Ingénieur de

T777777V

77t'77VS777777Ve7VR777777,VIA7777777777. V

777V777777777 VN7777

VA77777VV'7'77e

|

|

|

|

Les objets stockes dans les bases de donnees des agents sont

normalises au format ASN.1. Ces bases de donnees ont aussi

été normalisées par l'ISO. Elles sont appelees bases de

donnees MIB. Pour transmettre les différents messages

échangés entre l'agent de supervision et le superviseur, un

protocole reseau de couche OSI 7 a ete defini par l'ISO : le

protocole CMIP.

|