Publier un mémoire

Consulter les autres mémoires

|

Publier un mémoire Consulter les autres mémoires |

|

|

Au cours de la mission, l'auditeur doit avoir à sa disposition plusieurs documents qui lui servent de base pour ses travaux de contrôles. Ces documents sont soit des rapports générés à partir du système ou bien des procédures propres à la société.

Dans ce qui suit, on présentera les documents important que l'auditeur informatique doit consulter dans le cadre de ses travaux de revue d'un ERP.

· Logs d'audit ou Auditrons :

Se sont des journaux édités par le système par l'exécution de commandes spécifiques. Ces journaux retracent toutes les opérations de changement (créations, modifications, suppressions) faites au niveau des fichiers permanents tels que le fichier fournisseurs « supplier file », fichier clients « customer file », gestion des tiers « Address Book », le programme d'ajustement et de prix « Price and Ajustement Schedule ».

Dans ces rapports, on trouve le nom de la personne qui exécute les demandes de changement, le nom de la personne qui contrôle la régularité de ces changements, la date de modification, l'ancienne valeur et la nouvelle valeur.

· Les procédures de contrôle des auditrons :

Les Logs d'audit doivent être contrôlés pour identifier les actions non autorisées et les éviter dans le futur. Pour que le contrôle soit bénéfique, il doit obéir à une procédure formalisée et bien définie.

Ce document indique le but de la procédure de contrôle des auditrons, les personnes intervenantes, la périodicité d'édition, les responsabilités, les modalités pratiques et les applications.

· Les rapports d'intégrités :

Les rapports d'intégrité présentent les problèmes d'intégration qui peuvent exister entre les soldes des comptes des différents modules de J.D.Edwards « A/R, A/P,F/A, etc » et leur imputation directe au niveau de la comptabilité générale « G/L ».

Ces rapports sont une partie intégrale du système J.D.Edwards.

Ils doivent être édités :

· Durant l'installation de J.D.Edwards et suite à la migration des données.

· Quotidiennement, pour la majorité de ces rapports.

Si ces rapports ne sont pas édités régulièrement, l'intégrité des donnés peut être affectée, ce qui représente un grand risque : « High Risk of Data Integrity Issues ».

L'examen des rapports d'intégrités aide à :

· S'assurer que le système fonctionne correctement ;

· Corriger tout problème à temps d'une manière efficiente.

Il est extrêmement important de :

· Paramétrer les rapports d'intégrités ;

· Editer périodiquement ces rapports et essayer de résoudre les différences ;

· Ré-établir les rapports d'intégrités jusqu'à ce qu'ils ne contiennent plus de différences.

Les rapports d'intégrités qu'on peut extraire de J.D.Edwards sont les suivants :

ü Comptabilité Fournisseurs : A/P

· Le rapport P047001 compare les soldes de la comptabilité fournisseurs dans le module comptabilité fournisseurs aux soldes des comptes fournisseurs imputés dans la comptabilité générale.

· Le rapport P04701 vérifie que le montant global de chaque lot dans la comptabilité Fournisseurs est égal aux montants correspondants dans la comptabilité générale.

ü Comptabilité clients : A/R

· Le rapport P03702 compare chaque lot des montants bruts reçus inscrit à la comptabilité clients avec la table clients de la comptabilité générale.

· Le rapport P03701 vérifie que chaque Lot de la comptabilité clients, qui lui correspond le total des montants reçus, est équilibré avec les Lots correspondants dans la comptabilité générale.

ü Immobilisations : F/A

· Le rapport P127011 compare les soldes enregistrés à la table comptabilité immobilisations aux soldes de la table de la Comptabilité Générale.

· Le rapport P12301 identifie toutes les transactions qui ont été inscrites dans la Comptabilité Générale et devraient être, mais ne le sont pas encore, inscrites dans la comptabilité des immobilisations.

ü Comptabilité Générale : G/L

· Le rapport P007011 présente la liste des lots non encore comptabilisés en se basant sur la table de contrôle des lots.

· Le rapport P007031 liste les lots qui sont affectés mais non équilibrés. La différence apparaît dans le rapport.

· Le rapport P097001 présente la balance nette de chaque société.

· Le rapport P09705 montre la divergence de chaque période entre les soldes de la balance et les soldes dans la comptabilité générale.

· Le rapport P097021 montre les divergences des montants au niveau des sociétés entre la comptabilité et les tables des comptes.

ü Stocks : ESC

· Le rapport P41543 montre les types de divergences entre les tables de comptabilité des stocks et celles de la comptabilité générale :

- Le détail de l'article en stock existe sans avoir une correspondance avec la comptabilité générale.

- L'article n'est pas équilibré avec son correspondant de la comptabilité générale.

· Le rapport P41544 montre les divergences pour les quantités et les montants entre la comptabilité des stocks et la comptabilité générale.

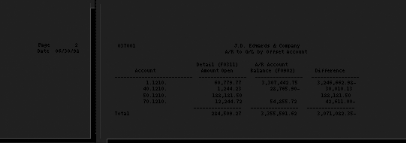

Ci-dessous un exemple de rapport d'intégrité :

Figure15 : Rapport d'intégrité

· Les droits d'accès :

Se sont des fiches formalisées qui définissent les droits d'accès des utilisateurs aux différents menus du système, tout en respectant le profil de chacun.

Afin d'éviter toute confusion dans l'attribution des droits d'accès, chaque demande de création, modification et suppression de profil utilisateur devraient préciser :

· Le groupe auquel le nouvel utilisateur doit appartenir ;

· Les droits supplémentaires à accorder.

Les droits d'accès « Action Code Security » par programme de chaque groupe d'utilisateurs doivent être formellement définis. Un descriptif fonctionnel de chaque programme est élaboré et présenté au responsable utilisateur concerné.

· Action code report :

C'est un rapport édité pour chaque dossier faisant partie des fichiers permanents «Master files ».

Ce document présente les identités des groupes d'utilisateurs « User Id » qui ont le droit de modifier, créer, supprimer des données au niveau des fichiers permanents.

Pour chaque groupe, le rapport présente le profil de l'utilisateur assigné ainsi que les sécurités attribuées.

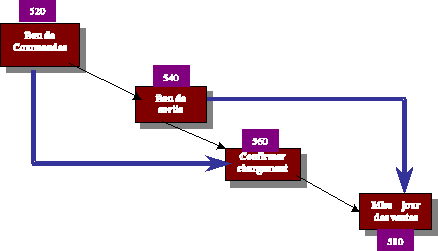

· Les règles de gestion « Order Acivity Rules » :

Ces documents présentent l'enchaînement logique des processus d'activités d'une société utilisant J.D.Edwards. Se sont les règles de gestion de la société.

Les traitements sont codifiés de façon automatique. Il faut nécessairement passer d'une étape à l'étape qui la succède. Chaque passage d'une étape à une autre doit être autorisé par une personne désignée.

Le schéma ci dessous présente l'enchaînement

des actions d'un processus de vente :

Figure 16: Phases clés d'un processus d'activité: Cycle Ventes

A l'issue de la revue des contrôles existants au niveau du module A/R du progiciel de gestion intégré J.D.Edwards (la revue du niveau d'existence et d'application de ces contrôles), l'auditeur informatique relève les points qui, d'après son propre jugement, peuvent affecter le niveau de contrôle au niveau des processus de la société.

L'auditeur indique, ensuite, ses constats, les risques associés ainsi que les recommandations s'y rapportant.

L'auditeur informatique prépare le rapport final de son intervention (ce rapport s'ajoute au rapport d'audit financier), dans lequel il formule la conclusion de ses travaux (recommandations, description, etc.).

L'équipe d'audit financier utilisera ce rapport comme base pour le choix de la stratégie d'audit (High, Some, No) adéquate à adopter.

Suite à la libéralisation des marchés et face à la menace accrue de la concurrence, les sociétés sont à la recherche des moyens les plus développés qui leurs permettraient d'améliorer leur compétitivité et d'atteindre leurs objectifs à savoir la création de valeur. Les nouvelles technologies de l'information, et en particulier les ERP, ont constitué, durant les deux dernières décennies, l'un de ces principaux moyens de développement. En effet, la majorité des entreprises, aussi bien les petites et moyennes entreprises que les grandes firmes internationales, s'appuient actuellement sur des systèmes d'informations construits autour des ERP.

Dans ce nouveau paysage qui caractérise la majorité des entreprises, les auditeurs se trouvent face à des systèmes présentant des informations de plus en plus disponibles, intègres et sécurisés. Cependant, ces systèmes sont, parfois si complexes, que leur exploitation nécessite une expertise particulière. Ainsi, la maîtrise des risques inhérents à ce système dépasse les compétences d'un auditeur utilisant uniquement, des méthodologies et des outils traditionnels, et nécessite l'implication d'auditeurs informatiques.

Ce n'est pas à un changement de métier, mais à une évolution des méthodes et des outils de travail que doit se préparer l'auditeur. Les auditeurs qui se cantonneront à la comptabilité seront progressivement ravalés à un rôle secondaire et risquent de voir restreindre leurs interventions à quelques opérations de haute technicité comme l'arrêté des états financiers, ou la préparation des déclarations fiscales ou sociales spécifiques.

Les auditeurs devraient, par conséquent, se mettre à niveau et ce, par le développement de leurs connaissances et compétences afin de pouvoir jouer un rôle majeur dans tous ces nouveaux domaines, et réévaluer encore plus leurs apports pour les entreprises.

Parmi les outils et les méthodologies qu'un auditeur financier gagnerait à maîtriser et adopter lors de ses missions, il convient de citer le référentiel COBIT.

Ce référentiel, développé et maintenu par l'ISACA traite en particulier les domaines de la stratégie et l'organisation informatique, de l'acquisition et l'implémentation des systèmes informatiques, de l'exploitation et la maintenance des systèmes informatiques et du contrôle et suivi de la fonction informatique.

Description de la procédure de gestion des bons d'essences :

L'application gestion des bons d'essences permet l'édition des tickets fuels, le rachat de ces tickets et le suivi du stock tickets. Les tickets contiennent des dates d'échéance, le montant, le nom de la société, un numéro séquentiel et un code à barre.

Les commandes clients sont enregistrées sur un document standard. Arrivés au dépôt, les bons de commandes sont revus par un responsable qui contrôle l'état de crédit du client directement sur le système avant de saisir la commande sur l'application coupons.

Ensuite, les coupons sont imprimés sur place par une autre personne (un état de suivi des séquences numériques des tickets est périodiquement revu, signé et livré aux clients).

Suite à la livraison du fuel aux stations, les gérants peuvent payer la société avec des coupons.

Un état de ces coupons (BRB : Bon de Rachat des Bons) est adressé au dépôt.

Les coupons rachetés seront saisis dans l'application à l'aide du lecteur code à barre. L'agent de saisie vérifie la conformité du nombre et du montant des bons avec le BRB. Suite à la saisie des coupons, des notes de crédit au nom des gérants sont éditées. L'originale de cette note de crédit est adressée au responsable clients au niveau du siège. Une copie sera classée dans le dépôt.

A la fin de la journée, le responsable de cette application traite tous les bons édités (factures clients) et rachetés (notes de crédit clients) sur l'application et réalise l'extraction des lots pour les envoyer à la comptabilité J.D.Edwards. Un état journalier de contrôle est édité pour contrôler l'exactitude des transactions entre l'application et J.D.Edwards (montants et nombre de transactions). Un état mensuel de réconciliation du compte "Marchandise à Livrer" est édité, analysé et approuvé.

Description de la procédure de blocage des commandes :

Selon la procédure de la société étudiée, lorsque la commande est bloquée par le système, l'agent de saisie des commandes prépare une demande de déblocage qui sera adressée au «credit controller». Ce dernier, après discussion avec le service commercial, peut soit signer la demande de déblocage et forcer le système soit refuser la commande.

Un état des commandes clients bloquées est édité quotidiennement.

Description de la procédure d'utilisation des notes de débit / crédit :

Dans le cas de notre société étudiée, les notes de débit clients sont utilisées pour les montants des assurances stations services (fin d'année), les vêtements pour les stations et les loyers. Ces notes sont approuvées par le «credit controller» avant d'être saisies dans le système. Les notes de crédit sont utilisées pour les coupons (payement des gérants).

Description de la procédure d'utilisation des factures manuelles :

Dans le cas de la société étudiée, les factures manuelles sont utilisées en cas de panne dans le système. Une séquence numérique de ces factures est adoptée. A la reprise du système, les factures sont saisies au niveau de ce dernier et chaque facture manuelle est agrafée avec la facture éditée de J.D.Edwards.

· BRIAN JENKINS et ANTHONY PINKNEY ; Audit des systèmes et des comptes gérés sur informatique, Edition PUBLI-UNION, 1996.

· HOWARD F.STETTLER ; Audit : principes et méthodes générales, Edition PUBLI-UNION, 1998.

· GERARD PETIT, DANIEL JOLY et JOCELYN MICHEL ; Guide pour l'audit financier des entreprises informatisées, Edition CLET, 1985.

· JOCELYN MICHEL ; Guide pour l'audit opérationnel de l'informatique et des systèmes d'information, Edition CLET, 1989.

· JOSE PLANS ; La pratique de l'audit informatique, Edition EYROLLES, 1984.

· MARC THORIN ; L'audit informatique, Edition PUBLI-UNION, 2000.

· ABDERRAOUF YAICH ; La profession comptable et les nouvelles technologies de l'information et de la communication, La revue Comptable et Financière RCF, N° 53, p. 17.

· THOMAS DAVENPORT et NITIN NOHRIA ; Recollez le travail au lieu de le diviser ! , l'expansion Management Review , Automne 1994, pp. 56-66.

Webographie :

· Http:// www.sécurité-informatique.enligne-fr.com

· Http:// www.audit-informatique.fr

· Http:// www.procomptable.com

· Http:// www.clusif.asso.fr

· Http:// www.afai.asso.fr

· Http:// www.audit.com

· Http:// www.itaudit.org

· Http:// www.isaca.org

· Http:// www.erp.com

· Http:// www.issa.org

· Http:// www.jde.fr

- AAI : Automatics Accounting Instructions

- AP : Accounts Payables

- AR : Accounts Receivables

- BAS : Business Advisory Services

- BPR : Business Process Reengineering

- CAF : Conseil Audit Formation

- CEAA : Connaissance et Expérience d'Audit Accumulées

- CF : Corporate Finance

- COBIT : Control OBjectives for Information and related Technologies

- CRM : Customer Relationship Management

- ECS : Energie Chimical System

- ERP : Enterprise Resource Planning

- FA : Fixed Assets

- GL : General Leadger

- GPAO : Gestion de Production Assistée par Ordinateur

- GRMS : Global Risk Management Solutions

- IFAC : International Financial Audit Committee

- ISACA : Information Systems Audit and Control Association

- ISO : International Organization for Standardization

- MD : Master Data

- MTBF : Mabkhout Tmar Belaifa Fendri

- NTIC : Nouvelles Technologies de l'Information et de la Communication

- OSRM : Operational System Risk Management

- PAC : Pierre Audouin Consultants

- PGI : Progiciel de Gestion Intégré

- PwC : PricewaterhouseCoopers

- ROI : Return On Investment

- SCM : Supply Chain Management

- SODA : Segregation Of Duties Assessment

- TLS: Tax Legal Services

Figure 1 : Les Risques d'audit

Figure 2 : Les risques informatiques

Figure 3 : Les stratégies d'audit

Figure 4 : L'architecture Client-serveur

Figure 5 : L'évolution des systèmes d'information d'entreprise

Figure 6 : L'entreprise étendue

Figure 7 : Les acteurs du marché

Figure 8 : Les raisons d'implantation d'un ERP

Figure 9 : L'évolution de la structure d'activité de l'entreprise

Figure 10 : Les modules d'un ERP

Figure 11 : Les Flux d'informations couverts par un ERP

Figure 12 : Les objectifs d'audit d'un ERP

Figure 13 : La cartographie des systèmes de la société étudiée

Figure 14 : La fiche applicative de la société étudiée

Figure 15 : Rapport d'intégrité

Figure 16: Phases clés d'un processus d'activité: Cycle Ventes