Publier un mémoire

Consulter les autres mémoires

|

Publier un mémoire Consulter les autres mémoires |

|

|

Université du Sud

Ecole Supérieure de Commerce de SFAX

Master spécialisé Nouvelles Technologies & Gestion Comptable, Financière et Fiscale

Revue du module « comptabilité clients » du progiciel JD EDWARDS d'une société pétrolière dans le cadre d'une mission d'audit financier

Elaboré par :

Bacem Jarraya

Encadré par :

Mr Kamoun Moez

Mr Khoufi Walid

Organisme d'accueil : PriceWaterhouseCoopers Tunisie

SOMMAIRE

INTRODUCTION GÉNÉRALE 1

PARTIE A : AUDIT DES SYSTÈMES D'INFORMATION 2

1 CONTEXTE DU TRAVAIL 3

1.1 CADRE D'ÉLABORATION DU TRAVAIL 3

1.2 PRÉSENTATION DU CABINET 3

1.3 PRÉSENTATION DE LA SOCIÉTÉ SUJET DE NOTRE ÉTUDE 5

1.4 OBJECTIF DE LA MISSION 5

2 AUDIT INFORMATIQUE 6

2.1 INTRODUCTION 6

2.2 PRÉSENTATION DU CONCEPT 7

2.2.1 Définition 7

2.2.2 Principes et règles d'audit 8

2.2.3 Risques 9

2.2.4 Techniques d'audit 12

2.3 DÉROULEMENT DE L'AUDIT INFORMATIQUE D'UNE APPLICATION EN SUPPORT À L'AUDIT FINANCIER 13

2.3.1 Prise de connaissance 14

2.3.2 Contrôle d'application 14

3 AUDIT DES ERP 19

3.1 PRÉSENTATION 19

3.1.1 Historique 19

3.1.2 Définition 22

3.1.3 Principe 35

3.1.4 Acteurs du marché 35

3.1.5 Nécessités des ERP 36

3.1.6 Apports des ERP 39

3.1.7 Limites des ERP 40

3.2 AUDIT DES ERP 41

3.2.1 Composantes d'un ERP 41

3.2.2 Objectifs d'audit d'un ERP 43

CONCLUSION PARTIE A 46

PARTIE B : MISSION D'AUDIT INFORMATIQUE EN SUPPORT À L'AUDIT FINANCIER (CAS D'UNE SOCIÉTÉ PÉTROLIÈRE) 46

1 PRÉSENTATION DU SYSTÈME D'INFORMATION DE LA SOCIÉTÉ 47

1.1 DÉFINITION D'UN SYSTÈME D'INFORMATION 47

1.2 CARTOGRAPHIE DES SYSTÈMES 48

1.3 FICHES APPLICATIVES 50

2 REVUE DES DONNÉES PERMANENTES, DES COMPTES CLIENTS ET DE LA SÉCURITÉ DE J.D.EDWARDS 51

2.1 DÉMARCHE 51

2.2 OUTIL DE TRAVAIL 52

2.3 DESCRIPTION DES CONTRÔLES 53

2.3.1 Contrôles et tests des modules du progiciel J.D.Edwards 53

2.3.2 Sécurité de JDE 61

2.3.3 Documents à consulter 63

CONCLUSION PARTIE B 68

CONCLUSION GÉNÉRALE 69

ANNEXE 70

BIBLIOGRAPHIE 72

GLOSSAIRE DES ACRONYMES 73

LISTE DES FIGURES 74

Les entreprises évoluent dans un environnement de plus en plus complexe et turbulent. Les décisions qui étaient par le passé plus ou moins faciles à prendre dans un environnement simple et stable, présentent actuellement plus de difficultés dans cet environnement risqué. Toute décision, quelle soit interne ou externe, nécessite la prise en compte des différentes facettes de cet environnement. L'information prend ainsi une importance accrue pour une bonne prise de décision. Mais la qualité de cette décision dépend de la qualité de l'information sur la quelle on se base pour la prendre.

Parmi ces informations nécessaires aux personnes externes à l'entreprise (investisseurs, organismes financiers, etc.), les informations comptables et financières occupent une place prépondérante. La garantie de la qualité de ces informations, dépend de l'opinion d'un professionnel indépendant, notamment le commissaire aux comptes. Il constitue la meilleure indication du degré de confiance que l'on peut accorder à ces informations.

L'opinion de l'auditeur doit s'appuyer sur un examen très complet des documents financiers et des pièces justificatives correspondantes, et il a pour but d'indiquer si ces documents reflètent la situation financière réelle de l'entreprise.

L'auditeur doit donner aussi son opinion sur le système de contrôle interne de l'entreprise dans le souci d'apporter une aide au client et pour permettre une réduction de l'étendue des travaux traditionnels d'audit.

Dans les missions d'audit, les systèmes informatiques prennent de plus en plus d'importance. Les auditeurs se trouvent désormais régulièrement confrontés à des systèmes comptables ou financiers basés sur des systèmes informatiques dans l'exercice de leurs missions légales, contractuelles ou internes. Or, ces systèmes informatiques subissent une évolution de plus en plus rapide. S'ils estiment, au départ, qu'il faut traiter l'informatique à part, les auditeurs sont convaincus, aujourd'hui, que l'informatique doit être intégrée dans leur démarche professionnelle et dans chacune de leurs préoccupations.

Ainsi, l'approche d'audit, usuellement adoptée dans les entreprises, doit répondre à ce nouveau contexte et aux risques nouveau-nés.

Une action de mise à niveau de l'approche d'audit s'impose aux organismes professionnels dans le monde et aux cabinets internationaux. C'est ainsi que ces organismes professionnels n'ont pas tardé à apporter et à mettre à jour les lignes directrices et le minimum de diligences pour un audit dans un milieu informatisé.

Les cabinets internationaux d'audit développent de plus en plus des méthodologies appropriées et font de gros investissements pour adapter les approches d'audit à un environnement devenu de plus en plus complexe et turbulent.

En plus de ces efforts, la législation, la jurisprudence et la doctrine à l'échelle internationale se sont enrichies de nouvelles règles destinées à réglementer et à contrôler certains aspects des systèmes informatisés.

Dans ce contexte de plus en plus complexe, l'auditeur se trouve face à de nouveaux problèmes auxquels il doit trouver des solutions. Il doit acquérir une connaissance suffisante en matière d'informatique pour pouvoir planifier, diriger, superviser et revoir ses travaux.

Tout au long de ses travaux, l'auditeur évalue le degré de la nécessité de compétences informatiques particulières pour la réalisation de l'audit. S'il se trouve dans cette situation, il est obligé de solliciter l'aide d'un professionnel ayant les compétences recherchées, il peut s'agir d'un collaborateur ou d'un spécialiste en matière d'audit des systèmes d'information externe à l'entité.

L'objectif de ce mémoire est de présenter la démarche d'audit informatique, de définir ses spécificités lorsqu'il est établi dans le cadre d'un audit financier et d'étudier le cas d'une mission d'audit informatique d'un module d'un progiciel de gestion intégré dans une société opérante dans le secteur pétrolier.

Ce mémoire sera, ainsi, structuré en deux parties :

· La première partie sera consacrée à la présentation de l'audit des systèmes d'informations en support à l'audit financier. Elle traitera, en premier lieu de l'audit informatique d'une façon général et en deuxième lieu de l'audit des progiciels de gestion intégrée plus particulièrement.

· La deuxième partie sera consacrée à l'étude d'un cas pratique. Il s'agit de l'audit d'un module d'un progiciel de gestion intégré dans le cadre d'une mission d'audit financier d'une société opérante dans le secteur pétrolier.

PARTIE A : AUDIT DES SYSTÈMES D'INFORMATION

Ce travail s'insère dans le cadre d'un mémoire de fin d'études d'un Mastère Spécialisé «Nouvelles Technologie et Gestion Comptable, Financière et Fiscale».

L'accomplissement de ce travail a nécessité des efforts d'étude ainsi que la participation avec l'équipe de gestion des risques (GRMS) de PwC à des missions d'audit de systèmes d'information (revue de contrôles généraux informatiques, revue d'un ou des modules d'un ERP, etc).

Opérant dans le domaine de l'audit et du conseil, la firme mondiale PricewaterhouseCoopers est présente dans 150 pays du monde à travers ses 881 bureaux. Elle emploie environ 125 000 personnes et réalise un chiffre d'affaires annuel de 17 milliards de dollars. Cette firme est présente dans 22 pays de l'Afrique francophone dont la Tunisie.

En Tunisie, le groupe des sociétés de conseil et d'audit M.T.B.F / CAF / CAF International fondé en 1983, membre (Full Member) de la firme internationale PricewaterhouseCoopers, emploie plus de 80 personnes ayant différents profils :

· Des Ingénieurs ;

· Des Experts comptables ;

· Des Financiers ;

· Des Juristes ;

· Des Informaticiens.

Le statut de Full Member permet au bureau PwC de Tunis :

· D'utiliser les nouvelles techniques en matière d'audit et de conseil ;

· D'accéder à des bases de données de «Best Practises » véhiculant un savoir-faire constamment mis à jour ;

· De bénéficier d'un programme de formation continue et ce, à tous les niveaux de la hiérarchie ;

· De subir un contrôle de qualité systématique et rigoureux.

Le bureau comprend quatre départements :

Ø Audit & Commissariat aux Comptes (Assurance) :

Le département AUDIT entreprend des missions d'audit conventionnel et légal conformément aux normes généralement admises par la profession en Tunisie. Son avis formel sur les états financiers donne l'assurance que ceux-ci ne contiennent aucune erreur ou omission qui pourrait affecter de manière significative la situation financière ou le résultat des opérations de la société.

Ø Conseil en Organisation, Gestion & Informatique (BAS) :

Le département CONSEIL entreprend d'une manière générale des actions d'organisation et de réorganisation d'une ou de plusieurs fonctions de l'entreprise dans le but d'aider les clients à la prise de décision et à une plus grande maîtrise de la gestion.

L'assistance qu'apportent les consultants aux organisations privées ou publiques a pour objectifs de permettre une meilleure utilisation de leur ressources, d'établir les structures les mieux adaptées et d'employer les méthodes et les outils les plus performants.

Pour répondre à ces besoins, le cabinet a développé son expertise dans les domaines de conseil en organisation et gestion (Stratégie de développement, Organisation et gestion administrative, Gestion financière, Organisation comptable, Contrôle de gestion, Gestion de production, Gestion commerciale), de conseil en informatique (stratégie et politique informatique, Audit des systèmes informatiques) et d'évaluation d'entreprises

Ø Services Financiers (CF) :

Ce département mène différents types de missions telles que l'évaluation des entreprises en vue de leur privatisation ou à l'occasion d'une fusion, les études de rentabilité, la restructuration des entreprises, l'élaboration des Business Plan, etc.

Ø Conseil Juridique & Fiscal (TLS) :

La réussite d'une entreprise repose pour une part non négligeable sur ses choix face à une réglementation fiscale, juridique et économique complexe et changeante.

Les services du cabinet visent essentiellement à optimiser ces choix, c'est à dire permettre aux entreprises qu'il conseille d'éviter à tout moment les obstacles résultants de ces réglementations et saisir les opportunités qu'elles présentent.

Le conseil et l'assistance touchent les domaines suivants :

· Fiscalité ;

· Droit des sociétés ;

· Droit social ;

· Contrats nationaux et internationaux.

La politique du cabinet est d'assurer à ses clients un service personnalisé, c'est à dire, répondant complètement et de façon pratique à chacun de leur problème. La présence de spécialistes ayant des connaissances approfondies dans les divers domaines de la réglementation en Tunisie et à l'étranger permet d'apporter à chaque problème une réponse adaptée.

La coordination de ces spécialistes est assurée par un responsable unique, interlocuteur privilégié du client, avec lequel celui-ci reste en contact et qui a donc une connaissance globale de son dossier.

Durant mon stage j'ai fait partie de l'équipe GRMS (Global Risk Management Solutions) du département conseil qui effectue entre autres des missions d'audit des systèmes d'information.

N.B : Pour des raisons de confidentialité, le nom de la société sujet de notre étude ne sera pas mentionné. On se limitera tout au long de la présentation à attribuer le nom de «Société étudiée ».

La mise en place d'un Progiciel de Gestion intégré (PGI) dans une société ne peut pas passer inaperçue et ce, à cause des changements radicaux qui accompagnent sa mise en place ainsi qu'à l'émergence de nouvelles techniques au niveau des processus de traitement des données.

C'est dans cette logique que l'équipe d'audit financier de PwC a confié en interne, dans le cadre de ses travaux de certification des comptes d'une société pétrolière, à l'équipe GRMS la tâche de procéder à la revue des données permanentes «Master Data », du module comptabilité clients «A/R : Accounts Receivables » et des rapports d'intégrité standards du PGI « J.D.Edwards ».

Cette mission vise à fournir à l'équipe d'audit financier une assurance quant à l'intégrité et la crédibilité des traitements des données tels qu'ils sont effectués par le progiciel. Les résultats de ces travaux seront la base de choix de l'approche d'audit de l'équipe d'audit financier.

C'est dans ce contexte que j'ai été intégré dans l'équipe d'audit informatique de PricewaterhouseCoopers afin d'évaluer les contrôles informatiques conçus autour des modules de J.D.Edwards, de les tester et de définir ainsi le niveau de risque approprié qui constituera la base de choix de la stratégie d'audit.

Les technologies de l'information et de la communication sont définies comme étant «l'ensemble des technologies informatiques et de télécommunication qui permettent le traitement et l'échange d'informations et la communication construite autour de l'ordinateur et du téléphone »1(*).

De nombreux systèmes d'information basés sur les nouvelles technologies de l'information et de la communication (NTIC) arrivent en réponse à plusieurs problèmes rencontrés par les entreprises. Ces dernières évoluent avec les contraintes imposées par la gestion moderne et celles des technologies de l'information suite à des efforts soutenus de développement de leur système d'information.

Ces technologies touchent de plus en plus les entreprises à travers le monde. En effet, ces dernières deviennent de plus en plus informatisées et beaucoup d'entre elles convergent vers les solutions intégrées en adoptant l'approche progiciel.

Par ailleurs, chaque jour, plusieurs entreprises se tournent vers la nouvelle technologie de l'Internet avec l'intention d'accroître leur clientèle et de prospecter des marchés inexplorés.

Cette technologie devient l'une des préoccupations majeures des entreprises tunisiennes et ce, compte tenu des phénomènes de globalisation et de libéralisation ainsi que de l'émergence de la nouvelle économie.

Cette évolution spectaculaire de l'informatique à tous les niveaux et sa pénétration dans tous les domaines de l'entreprise permet une mise à jour et un partage des données en temps réel, une intégration des systèmes d'information financiers et opérationnels et surtout des échanges économiques interactifs de l'entreprise avec ses clients ainsi qu'avec ses fournisseurs (E-commerce, E-business, etc.)

Cette métamorphose provoque une amplification considérable de la dépendance des entreprises envers leurs systèmes informatiques et affecte leurs systèmes comptables et de contrôle interne.

L'introduction des systèmes informatiques et des nouvelles technologies de l'information et de la communication dans les processus de traitements de la société engendre une dématérialisation totale (zéro papier) des transactions. Cette dématérialisation provoque une absence de preuves tangibles (Absence de documents d'entrée, absence de systèmes de références visibles, absence de documents de sortie visibles).

Le développement des systèmes informatiques affecte le niveau de sécurité des systèmes en les rendant plus vulnérable et cause de nouveaux risques pour l'entreprise. Ces risques touchent aussi bien la fonction informatique que les traitements automatisés.

· La multitude des risques naissants (physiques, informatiques, légaux et fiscaux) oblige les entreprises a devenir plus conscientes de la gravité de la situation. Ces dernières doivent adopter des stratégies efficaces en matière de sécurité des systèmes d'informations.

· Pour faire face à ces risques, les entreprises doivent se baser sur des standards et modèles de sécurité spécifiques.

· En plus de l'application des standards, les entreprises ressentent de plus en plus l'importance et l'apport des missions d'audit informatique.

Dans son ouvrage «La Pratique de l'audit informatique », José Plans définit l'audit informatique comme étant : « Un examen méthodologique des résultats ou structures informatiques par une personne indépendante et compétente dans le but d'exprimer une opinion sur leur conformité aux normes généralement admises ».

Ainsi, l'audit informatique est une revue détaillée du système d'information de la société (Hardware, software, process, contrôles, etc.) par une personne spécialiste, pour le compte de la direction ou en support à l'équipe d'audit financier.

Cette revue comprend :

· Le diagnostic ;

· L'identification des contrôles clés ;

· Le test des contrôles clés ;

· L'évaluation des contrôles ;

· Les recommandations.

La mission d'audit informatique peut prendre deux formes :

· Mission spéciale d'audit informatique ;

· Mission d'audit informatique en support à l'audit financier.

L'audit informatique doit avoir des règles et des principes qui encadrent son application. Un audit informatique n'a un sens que si sa finalité est définie : vérification de l'application des objectifs de la direction, examen de l'efficacité ou de la sécurité du système, de la fiabilité d'une application, contrôle fiscal, juridique, expertise judiciaire, etc.

Auditer d'une façon rationnelle est le fait d'expliciter les finalités de l'audit, puis en déduire les moyens d'investigation jugés nécessaires et suffisants.

La finalité de l'audit informatique, quel que soit son type (interne, externe, contractuel, légal, etc.) est toujours de porter un jugement sur le système d'information et surtout sur l'exécution de ses objectifs prédéfinis.

Plusieurs règles régissent l'audit informatique tels que :

· La mission d'audit informatique est assez complexe. Elle doit être découpée pour arriver à reconstituer un plan avec des étapes claires et significatives.

· Lorsque la tâche de l'auditeur est bien définie, elle ne doit pas en déborder. L'auditeur doit toujours respecter les limites de sa mission. Par exemple, s'il est demandé à un auditeur de vérifier la sécurité d'une application, et qu'il en est satisfait, il sera complètement indifférent de savoir si les résultats sont exacts, car c'est une question de fiabilité.

· Les résultats de l'audit informatique doivent être évolutifs (ouverture de recommandations sur l'avenir et non simplement constat d'échec), cohérents et exacts (fiabilité des conclusions).

· La sécurité de l'audit s'applique aux documents de travail et aux rapports, c'est à dire à leur non-diffusion à des destinataires non autorisés.

En respectant ces règles, l'Auditeur peut affirmer avoir fait une étude des éléments significatifs et avoir identifier les zones de risques existants.

L'évolution des technologies de l'information et de la communication confronte l'entreprise à de nombreux nouveaux risques. En plus des risques habituels rencontrés dans toute mission d'audit, les risques informatiques contribuent à l'augmentation de la vulnérabilité des systèmes.

Dans le cadre des missions d'audit informatique, l'auditeur doit prendre en compte l'effet de synergie des deux types de risques : Risques d'audit et risques informatiques.

Dans ce qui suit, on s'intéressera à présenter les deux types de risques :

L'auditeur doit recourir à son jugement professionnel et à définir des procédures d'audit visant à réduire le risque à un niveau faible.

Les normes de l'IFAC définissent le risque d'audit comme étant «le risque que l'auditeur exprime une opinion incorrecte du fait d'erreurs significatives contenues dans les états financiers. Il se subdivise en trois composants: le risque inhérent, le risque lié au contrôle et le risque de non-détection.

· Le risque inhérent : est la possibilité que le solde d'un compte ou qu'une catégorie de transactions comporte des erreurs significatives isolées ou cumulées à des erreurs dans d'autres soldes ou catégories de transactions, du fait de l'insuffisance de contrôle interne.

· Le risque lié au contrôle : est le risque qu'une erreur significative dans un solde de compte ou dans une catégorie de transactions, isolée ou cumulée à des erreurs dans d'autres soldes ou catégories de transactions, ne soit ni prévenue ou détectée, et corrigée en temps voulu par les systèmes comptables et de contrôle interne.

· Le risque de non-détection : est le risque que les contrôles mis en oeuvre par l'auditeur ne parviennent pas à détecter une erreur dans un solde de compte ou dans une catégorie de transactions qui, isolée ou cumulée à des erreurs dans d'autres soldes ou catégories de transactions, serait significative ».

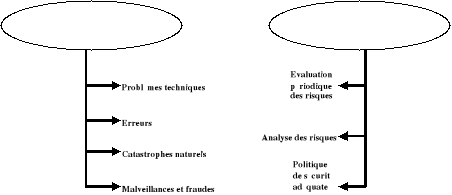

Figure 1 : Les Risques d'audit

Le risque informatique est défini comme étant «tout événement qui en affectant un système informatique est susceptible d'entraîner des dommages et/ou des pertes à l'entreprise »2(*).

Pour faire face à l'évolution de ces risques, le système comptable a prévu la gestion des risques comme une composante principale du processus de contrôle interne.

Ces risques doivent subir des actions d'analyse et d'évaluation afin de les cerner et les analyser pour pouvoir instaurer la politique de sécurité adéquate.

Les sources de risques sont :

· Problèmes techniques : Il s'agit d'altération des logiciels et des données, de pannes ou de destruction de matériel, etc.

Les problèmes techniques trouvent naissance de l'immense complexité des systèmes informatiques.

Pour être en mesure d'éviter les répercutions directes de ces problèmes, la société ne doit pas se limiter aux actions de maintenance ponctuelles. Il faut analyser ces problèmes (formaliser l'historique des pannes) et prévoir des politiques efficaces pour assurer la continuité de l'exploitation.

· Erreur : L'erreur peut se manifester sous différents aspects dont l'insuffisance organisationnelle, la mauvaise protection, la négligence, etc.

De nombreuses failles de sécurité sont créées et exploitées par les utilisateurs. Ces derniers ne sont pas sensibilisés à ce type de problèmes.

L'erreur concerne tous les dangers auxquels doit faire face une organisation visant la sécurité et la fiabilité de ses processus et de ses traitements.

· Catastrophes naturels et accidents : Il s'agit des incendies, des inondations, des grèves, des tempêtes, des explosions, des attaques, etc.

La société doit adopter et mettre en place des normes de sécurités appropriées (détecteur de fumée, détecteur de gaz, climatiseurs, etc.) pour palier à ces risques.

En cas de survenance d'accidents, la société doit prévoir des plans de secours ou de continuité d'exploitation.

· Malveillance et fraude : Il s'agit notamment des détournements de fond, des intrusions, des vols, des destructions, etc.

La composante humaine est le facteur de risque le plus important. En effet, près de 80% des attaques sont commises par les employés des entreprises. Etant donnée la vulnérabilité des systèmes informatique, l'environnement informatisé représente le milieu idéal pour le développement des actions frauduleuses.

Ces actions peuvent se résumer en des opérations de sabotages, d'espionnages, de gaspillages et de manipulation de données à des fins non professionnelles.

Figure 2 : Les risques informatiques

Lors du déroulement de la mission et durant la phase de planification et la phase d'exécution, l'auditeur doit accumuler une connaissance détaillée de l'environnement informatique et procéder à une évaluation du système de contrôle interne des processus de l'entreprise.

Pour cela, l'Auditeur se base sur des techniques appropriées d'audit et d'évaluation.

L'auditeur procède par étape. Il s'intéresse à la revue de la documentation de la société, puis il organise des entretiens ciblés avec le personnel de la société et enfin il effectue les tests nécessaires en se basant sur l'échantillonnage.

· En ce qui concerne la documentation, l'auditeur demande à la direction informatique de lui fournir :

- Les procédures internes de contrôles ;

- Le schéma directeur et budget informatique : une description de la politique informatique (actuelle et future ) de la société ;

- Les organigrammes et les descriptions des fonctions du personnel (Job descriptions) ;

- Les contrats d'acquisition de services et de matériels informatiques ;

- Les contrats de maintenances des applications acquises ;

- Le document définissant la politique de sécurité de la société ;

- Les procédures qui définissent les processus d'exploitation de la société.

· L'auditeur informatique s'intéresse ensuite à organiser des réunions avec le personnel de la société.

Il focalise ses entretiens, en premier temps, sur le personnel de la direction informatique. L'auditeur accumule le maximum d'informations sur les quelles il va s'appuyer pour la compréhension du système d'information et surtout pour l'identification des failles et des faiblesses du système.

Les entretiens sont établis, après, avec le personnel de la direction général, des autres directions jusqu'à arriver aux simples utilisateurs du système.

L'auditeur rapproche les informations extraites des documents avec celles résultantes des entretiens avec le personnel de la société.

Toute information quelle que soit son origine peut être utile à l'auditeur durant sa mission d'audit et d'évaluation.

· La troisième technique d'audit est celle de l'échantillonnage ou de test. L'auditeur choisit l'échantillon à partir d'une série homogène de données tout en supposant que l'échantillon est représentatif de la population. A partir de l'étude des caractéristiques de l'échantillon, une généralisation peut être faite au sujet des qualités de la population entière.

Les champs à tester sont les données saisies, les données rejetées, les traitements informatiques et la sécurité d'accès au système.

Par exemple, pour évaluer la sécurité d'accès des utilisateurs, l'auditeur doit demander la liste des profils utilisateurs et vérifier le respect des droits d'accès qui leurs sont accordés.

L'équipe d'audit financier définie la nature de l'intervention de l'équipe d'audit informatique. Les missions d'audit informatique, en support à l'audit financier, peuvent prendre deux formes : revue des contrôles généraux informatique ou revue d'une ou plusieurs applications.

Même s'il s'agit d'une mission de revue d'une ou de plusieurs applications, l'auditeur doit entamer sa mission par la prise de connaissance sommaire de l'environnement général de contrôle de la fonction informatique de la société.

Le principal objectif de la revue sommaire des contrôles généraux informatiques est d'évaluer l'adéquation des contrôles au sein du département informatique. Cette évaluation permet d'apporter une opinion sur le niveau de contrôle interne au sein du système d'information.

Au cours de cette mission, l'auditeur informatique aura à revoir la ségrégation des tâches au sein de l'organisation informatique, les opérations d'exploitation autour de l'environnement du système d'exploitation, les travaux de développement et de maintenance des applications, la gestion de la sécurité informatique, la gestion des sauvegardes et le plan de continuité d'exploitation.

Les contrôles d'applications informatiques sont des contrôles conçus pour prévenir ou détecter les erreurs et les irrégularités pouvant avoir un impact sur les états financiers.

Les contrôles d'applications s'exercent au niveau d'un cycle ou d'une transaction. Ils visent directement les objectifs de contrôles :

. L'exhaustivité des enregistrements ;

. L'exactitude des enregistrements ;

. La validité des enregistrements ;

. L'accès restreint aux actifs et aux enregistrements.

Au cours de cette revue, l'auditeur concentre ses travaux sur la revue des contrôles de la direction, les accès, les entrées, les rejets et les traitements.

Dans ce qui suit, on va présenter les étapes du processus d'audit d'une application informatique, en support à l'audit financier, dans un environnement intégré.

Le processus comporte trois étapes : Planification, Exécution et Finalisation.

Lors de cette phase de la mission, l'auditeur doit prendre connaissance de l'environnement informatique de la société.

Cette prise de connaissance est limitée aux systèmes qui contribuent à l'établissement des Etats financiers.

Les principaux travaux de l'auditeur lors de cette phase consistent à un recensement des moyens informatiques.

La prise de connaissance englobe la collecte d'un complément d'informations spécifiques concernant par exemple les éléments suivants :

· L'application ou les systèmes qui contribuent à l'établissement des états financiers ;

· Le matériel informatique ;

· Les contrôles de la direction exercés sur la fonction informatique ;

· La complexité des traitements informatisés (volume des opérations, calculs complexes, échanges de données, etc.) ;

· L'architecture du système d'information existant ;

· La description générale des applications ;

· Les changements significatifs en termes de systèmes et d'environnements informatiques ;

· Les problèmes antérieurs identifiés au niveau des systèmes ;

· Les projets informatiques en cours et à venir.

La phase de collecte de l'information est plus importante la première année ou l'année du changement car elle aide à fixer la stratégie d'audit (High, Some ou No).

En revanche, les années suivantes, compte tenu des connaissances d'audit accumulées, le processus doit être plus rapide puisque l'auditeur s'intéresse uniquement aux changements de l'exercice.

A la fin de cette phase, l'auditeur doit normalement avoir une idée claire sur le système d'information de la société. L'auditeur est amené à préparer une cartographie des systèmes (présentation du système d'information : applications, interfaces) et une fiche applicative (informations propres aux applications : noms, nature, serveur, lieu)

Exécution

Après avoir pris une connaissance suffisante de l'environnement informatique de la société, l'auditeur informatique passe à la phase d'exécution.

Durant cette phase, l'objectif de l'auditeur est d'apprécier le niveau de contrôle interne des processus de gestion de la société et son impact sur la certification des comptes.

L'auditeur vise à évaluer l'adéquation et la qualité des contrôles autour des applications informatiques afin de s'assurer de la fiabilité des informations produites.

L'auditeur procède à la revue et l'analyse des contrôles de la direction, des contrôles d'accès, des entrées, des données rejetées et des traitements.

· Les contrôles de la direction :

Ces contrôles sont appliqués sur les informations finales produites par les données traitées. Ils sont réalisés a posteriori par des personnes distinctes de celles en charge du processus de traitement. Leur but est de détecter des erreurs ou des irrégularités susceptibles de se produire en amont.

Le système informatique offre à la direction plusieurs informations utiles au pilotage de l'entité et à la supervision de l'activité.

Les contrôles de direction peuvent consister en la revue et le suivi des logs d'audit, la détection des opérations et des soldes anormaux, etc.

L'objectif de l'auditeur est de s'assurer que les contrôles mis en place par la direction garantissent à la fin des processus de traitement la fiabilité des informations produites.

· L'accès :

Dans l'organisation de toute société, on peut retrouver plusieurs départements. Chaque département exploite des applications informatiques spécifiques à ses tâches. Par exemple, le personnel du service commercial doit se limiter à l'utilisation des applications de ce même service sans avoir accès aux applications du service financier ou de production. En pratique, on identifie fréquemment des personnes ayant accès à des applications informatiques qui ne sont pas en relation avec leurs tâches opérationnelles.

L'auditeur doit s'assurer du respect des droits d'accès accordés aux utilisateurs.

· Les entrées :

Les entrées peuvent être définies comme étant toutes les données utilisées dans les processus de traitement. Il s'agit des données permanentes (nom, prénom, code article, prix, code client, RIB, libellé, etc.) et des transactions (Factures, Bons de commandes, etc.).

L'auditeur doit s'assurer que les données sont introduites et saisies dans le système d'une manière exacte, exhaustive et unique.

· Les rejets :

Dans les sociétés qui ont un système informatique fiable et optimisé, des rapports de rejet doivent être édités régulièrement. Ces rapports sont revus par une personne habilitée afin d'identifier les données rejetées, de les analyser et enfin remonter l'information pour sa prise en charge par les directions opérationnelles ayant initié l'opération. L'auditeur doit vérifier l'édition de ces rapports et la rectification des erreurs.

· Les traitements :

L'auditeur doit évaluer la qualité des contrôles appliqués sur les traitements. Ces contrôles visent à fournir une assurance raisonnable que les transactions générées par le système sont correctement traitées par l'ordinateur sur la bonne période comptable.

Les résultats de l'évaluation des contrôles de la direction, des entrées, des accès, des rejets et des traitements forment pour l'auditeur informatique la base d'appréciation du niveau de contrôle interne des processus.

Après l'évaluation du niveau de contrôle interne des processus, l'auditeur informatique présente une conclusion de ses travaux à l'équipe d'audit financier. Cette conclusion sera retenue comme base pour le choix d'une stratégie d'audit adéquate au niveau du composant comptable concerné par le traitement de l'application.

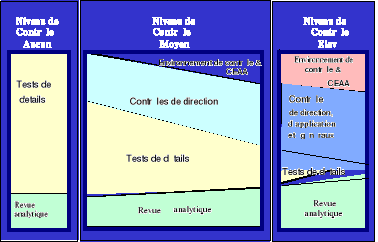

Selon l'approche de PricewaterhouseCoopers, trois stratégies d'audit sont possibles :

Figure 3 : Les stratégies d'audit

Cette situation suppose qu'aucun des contrôles appliqués n'est fiable : Contrôles de pilotages, contrôles généraux informatiques et contrôles d'applications.

Si la stratégie d'audit suivie est NO, l'auditeur financier doit :

· Ignorer les tests sur les contrôles clefs (les contrôles de pilotage et les contrôles d'applications) et sur les contrôles informatiques généraux ;

· Focaliser ses travaux sur les tests de détail ainsi que quelques procédures analytiques.

L'adoption de cette stratégie suppose la fiabilité des contrôles de pilotage.

L'auditeur financier s'appuie sur les contrôles de la direction qui assurent qu'il n'y a pas eu de défaillances majeures. La confiance que l'auditeur accorde à ces contrôles est décisive lors de la détermination de l'étendue des tests de détail.

La démarche de l'auditeur consiste à :

· Documenter les contrôles de direction ;

· Tester les contrôles clefs de direction (de pilotage et d'application) ;

· Ignorer les tests sur les contrôles informatiques généraux ;

· Réaliser des travaux d'audit constitués pour l'essentiel de tests de détail ainsi que des procédures analytiques.

Dans ce cas des contrôles clefs (de direction et d'application) existent, sont documentés et performants. L'auditeur réalise des tests sur ces contrôles pour s'assurer de leur fonctionnement effectif et de leur permanence.

Ainsi, cette démarche consiste à :

· Documenter les contrôles de direction, les contrôles généraux informatiques et les contrôles d'application ;

· Tester les contrôles généraux informatiques ;

· Sélectionner et tester les contrôles clefs de direction et d'application ;

· Réaliser des revues analytiques.

· Les tests de détail sont exclus lors du choix de cette stratégie.

Les progiciels de gestion intégrés sont devenus incontournables pour certaines entreprises tunisiennes et ils s'accaparent une part de marché de plus en plus importante.

L'ERP est définit comme étant un outil de restructuration de l'entreprise. Son but est de permettre aux entreprises d'atteindre plus facilement leurs objectifs, à savoir améliorer de façon significative leur productivité et leur compétitivité.

Cet outil permet à une société de faire migrer, en partie ou en totalité, ses applications informatiques actuelles vers un progiciel intégré.

Dans un contexte économique en perpétuelle évolution, où la complexité croissante des systèmes d'information et l'évolution permanente des technologies accélèrent les cycles de vie de l'entreprise, les grands groupes doivent faire face à des enjeux informatiques majeurs, gage de leur leadership futur.

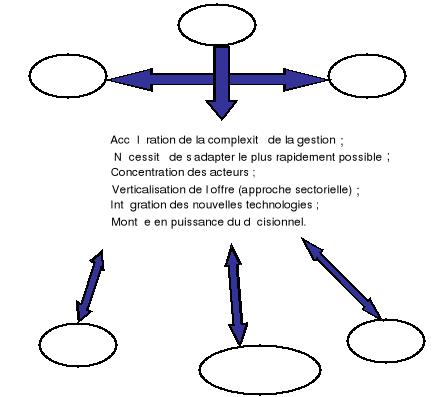

La croissance de l'environnement d'affaires des entreprises leur impose les demandes suivantes :

· Des initiatives de contrôle des coûts agressives ;

· Un besoin d'analyser le ratio coûts/revenus sur une base produit ou client ;

· Une flexibilité pour répondre aux exigences changeantes des affaires ;

· Des prises de décisions managériales plus renseignées ;

· Des changements dans les façons de faire des affaires.

Or les principaux obstacles à la croissance de n'importe quelle entreprise sont la difficulté d'obtenir des données précises et de l'information au temps opportun. Il est donc admis que la productivité d'une entreprise passe par la mise en place d'un système d'information cohérent garantissant l'unicité de l'information et l'accès à celle-ci à partir de toutes les fonctions de l'entreprise.

Certaines applications ou systèmes de planification ont été introduits dans le monde des affaires avant les systèmes intégrés de type ERP.

Il s'agit des systèmes managériaux d'information (Management Information Systems), des systèmes intégrés d'information (Integrated Information Systems), de la planification des ressources matérielles (Material Resource Planning) ou de la planification des ressources manufacturières (Manufacturing Resource Planning).

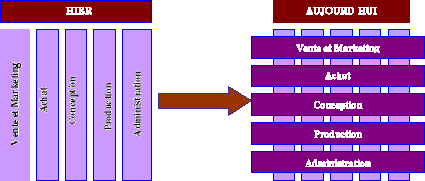

Toutefois, plus généralement, on peut dire que l'Informatique de Gestion a connu de grands bouleversements puisque, de monolithique et statique dans les années 60, 70 et 80, elle est aujourd'hui devenue modulaire et évolutive.

Les années 50 à 70 souvent appelées les trente glorieuses pour leur taux de croissance et les gains de productivité, ont vu se développer des méthodes et des outils de gestion industrielle. Ces méthodes et ces outils ont donné naissance à des premières générations de progiciels (comptabilité, gestion de production, comptabilité industrielles, gestion de stock) qui sont souvent à l'origine des ERP des années 1990.

Les années 60 ont été l'époque du " Mainframe ". Il s'agit de traiter les données. L'informatique de gestion a un rôle de super calculateur qui enmagasine des volumes gigantesques de données, les trie, les traite et les restitue sous une forme plus condensée et plus intelligible. Le seul rôle de l'utilisateur dans ce schéma est de collecter les données et de les faire saisir.

Les années 80 ont été la période des " Minis " avec l'accès aux données. Chaque département ou division de l'entreprise peut disposer d'une puissance de traitement autonome. Les mini-ordinateurs dans les entreprises permettent de disposer d'applications qui couvrent les besoins de façon plus spécifique. Un plus grand nombre d'utilisateurs peut alors accéder aux données.

Dans les années 90, le client-serveur fait son apparition, permettant de partager l'information. Les ordinateurs personnels dans l'entreprise permettent à l'informatique individuelle d'exister, créant de ce fait trois niveaux : entreprise, département, individu. L'architecture du système d'information est à cette période horizontale, ce qui permet d'intégrer et de fédérer l'ensemble des composants existants. Partager l'information devient une nécessité. L'utilisateur de ce schéma est au coeur du système d'information et l'informatique est au service de la stratégie de l'entreprise et non l'inverse.

Figure 4 : L'architecture Client-serveur

Les années 2000 sont marquées par l'intégration des composants. En effet, les applications de base qui sont installées dans les différents départements ne permettent pas à leurs utilisateurs de partager un langage commun. Si les interfaces entre ces divers domaines de l'entreprise ont été mises en place, elles sont rarement en temps réel, et on peut facilement assister à des exemples de double ou de triple saisi de la même donnée.

Ces situations sont inacceptables. Les coûts induits sont inestimables : perte de temps, manque d'efficacité, mauvaise visibilité, mauvais processus décisionnel, duplication d'effort, taux d'erreur élevé, etc.

Tous ces dysfonctionnements ont une mauvaise influence sur le service client et une perte de compétitivité de l'entreprise. Donc, on a senti la nécessité d'une informatique globale intégrant tous les composants qui feront le succès de l'entreprise : c'est dans cet esprit que les Progiciels de Gestion Intégrés s'engagent.

Aujourd'hui, on voit l'apparition des progiciels intégrés. Ils permettent à l'informatique d'évoluer vers un partage de l'information, une plus grande intégration et plus de flexibilité.

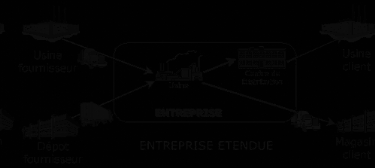

Figure 5 : L'évolution des systèmes d'information d'entreprise

L'ERP qui peut être traduit par «Planification des Ressources de l 'Entreprise » est théoriquement l'art de gérer, de façon optimisée, les moyens et ressources dont dispose une entreprise grâce à un progiciel de gestion intégré.

Le terme de Progiciel est un néologisme crée en 1962 par J.E.Forges, à partir des mots produits et logiciel.

Plusieurs auteurs ont traité le sujet tel que Casino qui selon lui L'ERP «Est un logiciel intégré dont les divers modules permettent de traiter l'ensemble des fonctions (finance, production, ventes, comptabilité, ressources humaines, etc.) de l'entreprise » ainsi que Jean-Louis Lequeux, dans son ouvrage «Manager les ERP », qui définit ERP comme «Un sous-ensemble du système d'information chargé de la gestion intégrale de l'entreprise ».

L'ERP est un progiciel intégré constitué de modules fonctionnels et d'outils de modélisation ouverts, architecturé autour d'un système de bases de données relationnelles assurant une gestion unique, cohérente, sécurisée et ouverte des données de l'entreprise tout en permettant la modélisation de l'ensemble des processus de l'entreprise, qu'ils soient opérationnels ou processus de support.

Ces modules couvrent :

· La gestion de production ;

· La gestion des achats et des stocks ;

· L'administration des ventes ;

· La gestion comptable et financière ;

· Le contrôle de gestion.

C'est un progiciel paramétrable permettant de concilier standardisation et adaptation à l'entreprise. Il s'oppose au logiciel propriétaire développé pour les besoins spécifiques de l'entreprise. C'est une solution de dimension internationale capable de gérer de manière intégrée des contextes de multi-législations et de multi-langues.

La gestion en mode ERP vise à gérer et planifier l'ensemble des flux et des fonctions d'une entreprise, y compris les flux logistiques. Le champ d'application s'étend de la chaîne fournisseur jusqu'aux clients finaux. On peut donc parler d'ENTREPRISE ETENDUE.

Figure 6 : L'entreprise étendue

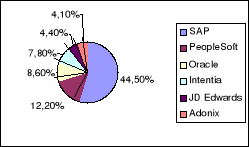

Sur le marché des ERP, on trouve plusieurs éditeurs de progiciels, mais les plus connues dont SAP, JDEdwards, Oracle, Peoplesoft contrôlent plus de 65 % du marché. Le graphique ci-dessous présente à titre indicatif la Part de marché des éditeurs d'ERP en France durant l'année 2002.

Figure 7 : Les acteurs du marché (source PAC)

Au cours d'une conférence de presse tenue à New York le 5 septembre 2003, Craig Conway, président du comité exécutif de Peoplesoft, annonce la fusion entre J.D.Edwards et Peoplesoft. Le produit portant la marque J.D.Edwards n'est plus commercialisé.

Chaque entreprise a différentes raisons pour implanter un progiciel de gestion intégré dans son organisation. Toutefois, ces raisons peuvent être répertoriées selon deux grands axes : les contraintes externes et les contraintes internes.

Les contraintes externes sont de simples déclencheurs de l'implantation et non pas des raisons liées aux activités spécifiques de l'entreprise. Les principales contraintes externes sont le passage à l'an 2000, le passage à l'Euro et la globalisation.

Figure 8 : Les raisons d'implantation d'un ERP

Ces trois raisons entraînent, en effet, un coût important d'adaptation du logiciel informatique existant dans les entreprises. Ces dernières profitent de cette occasion pour implanter un système d'information plus complexe.

L'avancée technologique et la concurrence représentent également des contraintes externes pour les entreprises, puisqu'elles impliquent que la compagnie doit se tenir à jour des dernières évolutions dans le domaine informatique pour que son système d'information ne soit pas dépassé.

Les contraintes internes entraînent quant à elles un besoin d'outils qui impliquent une grande flexibilité d'évolution, une hyper réactivité au changement et une capacité d'adaptation presque sans limite, et ce à un coût minime.

Les deux grands types de contraintes internes d'une organisation sont d'une part les changements stratégiques de l'entreprise et d'autre part la compétitivité et la productivité.

Les changements stratégiques d'une organisation s'entendent à plusieurs niveaux :

· Le niveau international : l'entreprise vise une gestion par processus et activités et non plus par fonctions et coûts. L'entreprise doit de plus gagner en rapidité et flexibilité. La solution du progiciel intégré permet aux dirigeants d'avoir une vision homogène de toutes leurs opérations à travers le monde.

· Le niveau de la restructuration et de la réorganisation de l'entreprise : les systèmes d'information doivent être un moteur dans les changements structurels permanents que connaît l'entreprise. Les progiciels de gestion intégrés permettent d'harmoniser la façon de travailler des différents sites de l'entreprise.

· Le niveau coût : Les progiciels de gestion intégrés sont souvent plus économiques que les développements internes. C'est l'une des raisons majeures de leur forte croissance actuelle.

Le deuxième type de contrainte interne concerne la compétitivité et la productivité de l'entreprise.

La compétitivité d'une entreprise réside dans sa capacité à réviser, réinventer et automatiser l'ensemble de ses processus et dans sa capacité à réduire ses cycles. Les mots clés sont donc qualité, souplesse, vitesse, coût, service, traçabilité et réactivité. Le résultat est immédiatement un meilleur service client.

Les entreprises ont donc besoin de solutions informatiques souples, évolutives pour répondre aux besoins changeants du marché mais aussi d'une intégration complète des fonctions de gestion pour réagir au marché.

Toutefois, différents problèmes existent. Par exemple, l'informatique traditionnelle est incapable de répondre de façon adéquate à l'impératif de croissance imposée par le marché.

La solution est donc de créer des processus qui traversent les activités de l'entreprise et que celle-ci adopte une structure horizontale.

Figure 9 : L'évolution de la structure d'activité de l'entreprise

Les progiciels de gestion intégrés prennent en compte les nouveaux besoins des entreprises, c'est-à-dire leur demande de plus d'information, plus de partage, plus d'intégration et plus de flexibilité.

La mise en place de la solution intégrée aura certainement des répercutions positives sur le niveau technologique, stratégique, productif et compétitif de l'entreprise.

Au niveau de la technologie, le progiciel intégré propose une solution accomplie avec la méthodologie, les outils et les technologies de demain : il représente le meilleur espoir devant le besoin de nouvelles solutions informatiques plus ouvertes, plus intégrées et plus standardisées.

Sur le plan stratégique, le progiciel intégré a un côté structurant vis à vis de l'entreprise : il permet de fédérer et d'homogénéiser la grande variété des processus et disparités de l'entreprise comme les réseaux informatiques, les logiciels et les outils, les matériels informatiques, les outils de gestion, de mesure et d'analyse. Il peut aussi harmoniser la façon de travailler des différents sites de l'entreprise.

La synergie entre les différents acteurs créée par le projet d'implantation d'un progiciel intégré se traduit par une meilleure organisation du travail.

Grâce au progiciel intégré, l'entreprise peut profiter de l'expérience des autres, plutôt que de reprendre de zéro et de recréer son entreprise.

Les progiciels intégrés proposent des processus pour les différentes activités sans les imposer.

Les progiciels intégrés contribuent aujourd'hui à une progression moindre des budgets informatiques : le retour sur investissement (ROI) est très rapide.

Les progiciels intégrés facilitent la maintenance et diminuent les coûts des développements.

Pour faire face à la concurrence acharnée, l'ERP peut être considéré comme un facteur clé de compétitivité. Il présente une vision globale de l'activité en temps réel et assure :

· La mise en oeuvre du concept du - juste à temps- ;

· L'optimisation des coûts de tous les blocs de gestion ;

· La réduction de la durée des procédés ;

· L'augmentation de la qualité des produits ;

· L'amélioration du travail et de la collaboration en équipe ;

· La mise à niveau avec l'état du marché ;

· L'évolution rapide vers de nouvelles fonctionnalités pour permettre une meilleure réactivité par rapport à la demande du marché.

La très forte implication humaine que nécessite l'implantation d'un progiciel intégré se traduit par une forte adaptation des utilisateurs à leur nouvelle solution.

Comme dans tout système, on note des défauts aux ERP, qui viennent paradoxalement de leurs qualités.

Ces progiciels de gestion intégrés couvrent pratiquement l'ensemble des processus. Ils sont difficiles et longs à mettre en oeuvre et sont par définition très intégrés et donc relativement rigides et délicats à modifier. Leur mise en place nécessite la conjugaison de compétences techniques et fonctionnelles. L'entreprise doit mettre en place les pré-requis (définition des work-flow, les règles de gestion, etc.) nécessaire à leur implémentation durable et réussie.

L'ERP est par définition très riche, il est consommateur en puissance informatique (serveurs, réseaux, etc.).

Il n'englobe pas toutes les règles et principes de gestion ce qui oblige l'acquéreur a adapter l'entreprise au produit et surtout à faire l'impasse sur un certain nombre de fonctionnalités.

Un ERP comprend aujourd'hui des dizaines de modules applicatifs qui peuvent être regroupés en trois catégories : les modules sectoriels, les modules intersectoriels et les modules étendus :

· Les modules sectoriels supportent les activités métiers de l'entreprise (production, maintenance...). Ils sont spécifiques au domaine d'activité de l'entreprise (Constructeur automobile, Assurance, service pétrolier, etc.) ;

· Les modules intersectoriels informatisent les activités de support de l'entreprise. Ils sont subdivisés en trois catégories : les activités de soutien (comptabilité, gestion Ressources Humaine...), le système direction (planification stratégique et opérationnelle) et le portail d'entreprise vers l'extérieur (accès via Web aux informations de l'entreprise) ;

· Les modules étendus gèrent les transactions interentreprises ou entre une entreprise et ses clients tels que les modules de type SCM, CRM...

Le modèle standard des ERP inclut toujours les activités suivantes de l'entreprise :

· Planification de la production ;

· Gestion des achats et des stocks ;

· Administration des ventes ;

· Gestion des ressources humaines ;

· Logistique ;

· Gestion comptable et financière.

Figure 10 : Les modules d'un ERP

Ces modules sont, complètement ou partiellement, interfacés ce qui va engendrer la création de flux d'informations importants. Ces flux sont schématisés comme suit :

Figure 11 : Les Flux d'informations couverts par un ERP

Commentaires :

Le schéma, ci-dessus, illustre les flux d'informations générés à partir de l'intégration qui existe entre les modules d'un ERP (gestion des achats, gestion des ventes, comptabilité fournisseurs, comptabilité clients, comptabilité générale, immobilisation, stock ) et les données permanentes de la société (informations clients, fournisseurs et articles).

Le module comptabilité générale est intégré avec les autres modules. Il reçoit automatiquement les informations du module achat (les engagements), de la comptabilité clients (les factures et les règlements) et de la comptabilité fournisseurs.

Les modules du progiciel intégré utilisent instantanément les informations (clients, fournisseurs, taux de change...) à partir des bases de données permanentes (Master Data).

Avant d'entamer la mission, l'auditeur doit se fixer une finalité claire afin de pouvoir suivre la démarche la plus efficace qui permettra d'atteindre les objectifs prédéfinis.

Dans le cas d'une mission d'audit d'un progiciel intégré, l'objectif principal est d'évaluer la pertinence des contrôles existants au niveau des différents modules pour s'assurer de la qualité des informations produites par le progiciel.

Disponibilité

Intégrité

Confidentialité

Auditeur

Figure 12 : Les objectifs d'audit d'un ERP

Pour garantir cette assurance, les spécialistes doivent donner leurs avis sur :

· La Disponibilité :

C'est l'aptitude des systèmes à remplir une fonction dans des conditions prédéfinies d'horaires, de délais et de performances. Il s'agit de garantir la continuité du service, assurer les objectifs de performance (temps de réponse) et respecter les dates et heures limites des traitements.

Pour s'assurer de la disponibilité de l'information, des procédures appropriées de couverture contre les incidents ainsi que des contrôles de sécurité doivent exister afin de se protéger contre les suppressions inattentives ou intentionnelles des fichiers.

La disponibilité des flux d'informations est le fait de garantir la continuité des échanges d'information, c'est à dire de pouvoir disposer, chaque fois que le besoin existe, des possibilités de réception ou de transfert.

Pour les traitements, la disponibilité est destinée à garantir la continuité de service des traitements, c'est à dire de pouvoir disposer des ressources en matériels et logiciels nécessaires à l'ensemble des services, des agences et à la clientèle extérieure.

La disponibilité des données est le fait de pouvoir disposer de l'accès aux données chaque fois que le besoin existe.

· L'Intégrité :

C'est la qualité qui assure que les informations sont identiques en deux points, dans le temps comme dans l'espace.

Selon l'ISO 13-335-1, l'intégrité c'est la propriété de non-altération ou de non-destruction de tout ou partie du système d'information et/ou des données de façon non autorisée. Il s'agit de garantir l'exhaustivité, l'exactitude et la validité des informations ainsi que d'éviter la modification de l'information.

L'Intégrité des données consiste à établir des contrôles sur les entrées et sur les traitements des transactions. Elle consiste, aussi, à sécuriser les fichiers des données cumulées de toute modification non autorisée.

L'Intégrité des opérations et des documents électroniques risque d'être mise en cause. Cette détérioration de L'Intégrité peut provoquer pour l'entreprise des litiges avec ses clients au sujet des conditions de transaction et de paiement.

L'Intégrité des flux d'informations est destinée à garantir la fiabilité et l'exhaustivité des échanges d'information. C'est à dire de faire en sorte que les données soient reçues comme elles ont été émises et d'avoir les moyens de le vérifier.

Pour les traitements, elle est destinée à assurer l'exactitude et la conformité de l'algorithme des traitements automatisés ou non par rapport aux spécifications. C'est à dire de pouvoir obtenir des résultats complets et fiables.

L'Intégrité des données est destinée à garantir l'exactitude et l'exhaustivité des données vis à vis d'erreurs de manipulation ou d'usages non autorisés. C'est à dire de pouvoir disposer de données dont l'exactitude, la fraîcheur et l'exhaustivité sont reconnues et attestées.

· La Confidentialité :

C'est la qualité qui assure la tenue secrète des informations avec accès aux seules entités autorisées. La protection de la confidentialité des informations contre toute intrusion non autorisée est d'une exigence importante qui nécessite un niveau minimum de sécurités.

Il s'agit de :

- réserver l'accès aux données d'un système aux seuls utilisateurs habilités (authentification) en fonction de la classification des données et du niveau d'habilitation de chacun d'eux ;

- garantir le secret des données échangées par deux correspondants sous forme de message ou de fichiers.

Ce dernier volet constitue le point le plus sensible dans les échanges électroniques et intéresse aussi bien l'entreprise que les consommateurs. En effet, ces derniers se soucient pour la protection de leurs données personnelles et financières par peur que ces informations soient divulguées ou utilisées de façon à nuire à leurs intérêts. Il est donc normal que les personnes qui envisagent d'avoir recours au commerce électronique cherchent à obtenir l'assurance que l'entreprise a mis en place des contrôles efficaces sur la protection de l'information et qu'elle veille à la confidentialité des renseignements personnels de ses clients.

La confidentialité des flux d'informations est destinée à garantir la protection des échanges dont la divulgation ou l'accès par des tiers non autorisés porterait préjudice.

Pour les traitements, elle est destinée à assurer la protection des algorithmes décrivant les règles de gestion et les résultats dont la divulgation à des tiers non autorisés serait nuisible.

La confidentialité des données est destinée à protéger les données dont l'accès ou l'usage par des tiers non autorisés porterait préjudice. Il s'agit de donner l'accès qu'aux personnes habilitées tout en se basant sur des procédures formelles.

Tout au long de la partie A, nos travaux se sont limités à une exposition théorique de l'audit informatique. Dans la même partie, on a essayé de présenter le concept d'ERP et de définir les objectifs d'audit d'un progiciel de gestion intégré.

Afin de clarifier au mieux ces concepts, la partie B présentera le déroulement d'une mission de revue du module «Comptabilité Client» du progiciel J.D.Edwards dans une société pétrolière en support à l'audit financier. Cette revue consiste à tester les contrôles informatiques qui s'appliquent sur les données permanentes de la société et au niveau du module «comptabilité client».

PARTIE B : MISSION D'AUDIT INFORMATIQUE EN SUPPORT À L'AUDIT FINANCIER (CAS D'UNE SOCIÉTÉ PÉTROLIÈRE)

Comme l'expression l'indique, c'est d'abord un système, c'est à dire, un ensemble de composants qui ont constamment des interactions entre elles dans le but d'atteindre un même objectif précis et avoué.

C'est ensuite un système basé sur l'information, c'est à dire sur la communication ou l'utilisation des données afin de rendre ces renseignements utiles aux destinataires finaux.

Un système d'information de gestion est un système homme-machine intégré dans le but de rendre accessible l'information nécessaire à la gestion des opérations de même qu'à l'analyse et la prise de décision dans l'entreprise.

C'est un ensemble de données qui permet de décrire, d'expliquer, de prédire et d'agir sur les phénomènes selon le degré de formalisation et les objectifs poursuivis.

Le système d'information favorise le développement d'un langage commun entre les membres d'une même discipline ou des intervenants de différentes professions afin de favoriser les échanges et d'en arriver à une complémentarité des objectifs et des démarches qui seront poursuivis.

Pour qu'on puisse dire qu'une entreprise a un bon système d'information, il faut nécessairement que toute l'information qui est à sa disposition soit structurée de façon à être facilement accessible à tous les intéressés pour qu'ils puissent améliorer l'efficacité de la gestion dans l'entreprise. Cette structuration peut prendre plusieurs formes tout en conservant un même objectif : améliorer l'efficacité de l'ensemble de l'entreprise.

Au cours de la phase préliminaire de compréhension du système d'information de la société, l'auditeur est amené à schématiser la structure de ce système sous forme de cartographie.

Cette cartographie permet de :

· Déterminer la relation entre les états financiers et les systèmes qui les génèrent ;

· Identifier les environnements et les applications informatiques à aborder au cours de la revue générale des contrôles généraux informatiques ;

· Déterminer quelles fonctions et quels systèmes informatiques doivent être revus pour chaque cycle (revenus et comptes clients, achats et comptes fournisseurs, stocks, immobilisations, paie, trésorerie).

Ces travaux sont, généralement, menés d'une façon conjointe entre l'auditeur financier et l'auditeur informatique.

La collecte de l'information se fait en discutant avec les responsables opérationnels, les responsables financiers et les responsables informatiques ainsi qu'en examinant la documentation existante.

La cartographie permet d'identifier les principaux cycles dont les données sont principalement issues des traitements informatiques, les principales activités au sein de chacun des cycles, la conduite de ces activités, les systèmes sous-jacents de chacune des activités au sein des cycles, les environnements informatiques sur lesquels les systèmes fonctionnent et les autres systèmes à prendre en compte dans la planification de l'audit.

Elle se présente le plus souvent sous la forme d'un diagramme ou d'un tableau (système moins complexe).

Le schéma suivant est une présentation de la cartographie du système d'information de la société étudiée :

Figure 13 : La cartographie des systèmes de la société étudiée

D'après la cartographie ci-dessus, l'alimentation de la comptabilité générale par les données relatives aux opérations de facturation, de gestion des immobilisations, de gestion de la distribution, de gestion des bons d'essence et de gestion de la paie du personnel se fait d'une manière automatisée.

En effet, les applications comptables des ventes et gestion de la paie du personnel ont été toutes développées sur une même plate-forme (système de fichiers sous AS/4003(*)). La saisie des données, précédemment mentionnées, se fait au niveau des modules de J.D.Edwards4(*) (comptabilité clients, comptabilité fournisseurs, gestion des immobilisations) et de l'application de gestion de la paie du personnel.

Elles seront, par la suite, automatiquement imputées dans la comptabilité générale au niveau du module de la comptabilité général de J.D.Edwards. L'application de gestion des bons d'essence est interfacée avec J.D.Edwards.

Le système informatique de la société étudiée comporte aussi d'autres applications qui ont été développées par la maison mère pour des besoins techniques.

Pour une meilleure compréhension du système informatique de la société auditée, les auditeurs spécialistes doivent décrire les différentes applications informatiques, est ce, en précisant les informations illustrées dans le tableau suivant :

|

Nature |

Serveur |

Système d'exploitation |

Direction utilisatrice |

|

Modules :

|

|

|

|

|

Messagerie Lotus Notes5(*) |

Windows NT |

Windows NT |

Toutes les directions |

|

Gestion de la paie |

AS/400 |

Windows NT |

Direction Ressources Humaines |

|

Gestion des bons d'essence |

SQL |

Windows NT |

Agences |

|

Gestion des dépôts |

Windows NT |

Windows NT |

Agences |

|

Gestion des mélanges des huiles |

Windows NT |

Windows NT |

Agences |

|

Gestion des carrières |

Windows NT |

Windows NT |

Direction Ressources Humaine |

|

Gestion des ventes |

AS/400 |

Windows NT |

Toutes les directions |

|

Application de laboratoire |

Windows95 |

Laboratoire |

Figure 14 : La fiche applicative de la société étudiée

· Les revues des modules de J.D.Edwards :

Tout au long de cette phase, l'équipe d'audit informatique est amenée à revoir les paramètres de chaque module de J.D.Edwards. Les auditeurs évaluent la pertinence des contrôles autour des modules de J.D.Edwards exercés sur :

- Les procédures concernant les données permanentes (voir 2.3.3 Les documents à consulter) ;

- Les accès : vérifier que les personnes qui accèdent au système respectent les droits qui leur sont accordés ;

- Les saisies, les traitements et les rejets ;

- Les rapports de contrôles standards de J.D.Edwards : éditer, revoir et analyser ces rapports ;

- Le process de comptabilisation : vérifier la pertinence des contrôles appliqués à ces process ;

- Les instructions de comptabilisation automatique (voir 2.3.3 Les documents à consulter) ;

- Les rapports d'intégrité (voir 2.3.3 Les documents à consulter) ;

- Etc.

· La sécurité du système d'information :

Pour la revue de la sécurité de J.D.Edwards, l'équipe d'audit informatique doit :

- Revoir et vérifier l'organisation informatique de la société : la séparation des tâches, les accès, la politique et les procédures de sécurité ;

- Vérifier et revoir la sécurité et l'architecture du réseau ;

- Valider l'existence d'un plan de continuité d'exploitation

- Revoir les sécurités appliquées aux commandes d'accès rapides (Fast Path) et aux touches de raccourcis (Function Key) ;

Pour l'avancement de ses travaux dans la société, l'équipe d'audit informatique emploie plusieurs techniques : les entretiens, les tests et la revue de la documentation.

Durant la phase de tests et des entretiens, l'auditeur doit procéder à la documentation de ses travaux.

Pour ce faire, il s'appuie sur un support standard développé par la firme PwC qui présente les contrôles clés de J.D.Edwards à tester. Ce support représente les meilleures pratiques de la firme PwC « Best Practices » et rassemble toute son expérience dans le domaine de la revue de JDEdwards.

Il constitue la base de documentation pour les auditeurs, on parle de «la Matrice des contrôles ».

Cette matrice se présente sous la forme d'un fichier Excel.

Il s'agit de tester un ensemble de contrôles mis en place par la société pour couvrir les risques informatiques potentiels.

Ces contrôles sont classés selon les modules et les thèmes suivants :

· La sécurité des données et le contrôle des accès « J.D.Edwards Security » ;

· Les données permanentes «Master Data » ;

· La comptabilité clients «Accounts Receivables » ;

· La comptabilité fournisseurs «Accounts payables » ;

· Les immobilisations «Fixed Assets » ;

· Le stock «Energy Chimical Solution » ;

· La comptabilité générale «General Ledger » ;

· Les rapports d'intégrité «Integrity reports ».

Cette matrice permet de décrire les contrôles, de lister les tests à effectuer pour l'évaluation desdits contrôles et de documenter les résultats des tests effectués.

Les résultats des tests seront synthétisés selon un système de scoring qui permet de renseigner sur le niveau de confiance à accorder à l'environnement informatique de la société.

Dans ce qui suit, nous allons citer les principaux contrôles ainsi que les tests s'y rapportant module par module.

Les données permanentes correspondent aux données de base du système d'information dont la fréquence de modification est relativement faible. Chaque donnée doit être unique dans la base de données.

Les principales données permanentes sont :

· Les données de base relatives aux clients : raison sociale, adresse, personnes à contacter, plafond de crédit, remises, etc...

· Les données de base relatives aux fournisseurs : raison sociale, adresse, personnes à contacter, RIB, etc...

· Les données de base relatives aux produits : désignation, référence, composition, prix, TVA, etc...

· Les données de base relatives aux immobilisations : désignation, référence, taux d'amortissement, etc...

· Les données de base relatives à la comptabilité : plan des comptes, instructions automatiques de comptabilisation, taux de changes, etc...

· Les données de base relatives à la production : articles de base, réservoirs, véhicules, dépôts, filiales, usines, etc...

Pour chaque groupe de données (Fournisseurs, Clients, Immobilisations, Banques, taux de change, etc...), un seul propriétaire doit être désigné. Ce propriétaire est responsable du suivi des autorisations de modification apportées aux données permanentes et aussi de la revue de ces modifications.

Compte tenu de la sensibilité et de l'importance des données permanentes, des contrôles clés informatisés devraient être mis en place afin de s'assurer que leurs mises à jour (création, modification, suppression) ont été faites d'une manière correcte et autorisée et que ces mises à jour sont contrôlées à posteriori à travers l'édition des logs d'audit.

Les contrôles clés informatisés appliqués sur les données permanentes sont généralement traduits, en pratique, par des procédures de mise à jour et de maintenance des données permanentes que l'auditeur informatique sera amené à tester leur niveau d'application.

La procédure de mise à jour et de maintenance des données permanentes permet de définir :

· L'identité des personnes habilitées à mettre à jour les données permanentes ;

· La nature des documents autorisant la mise à jour des données permanentes ;

· L'identité des personnes habilitées à revoir et à valider ces mises à jour.

Afin de s'assurer du niveau de sécurité des données permanentes de la société, l'auditeur doit tester le niveau d'application des procédures.

Le tableau ci-aprés présente les contrôles qui doivent exister au niveau des données permanentes et les tests s'y rapportant :

|

Contrôles clés |

Tests généraux |

||

|

|

|

|

|

|||

L'auditeur informatique doit tester les contrôles informatisés pour s'assurer de leur existence et surtout de leur bonne application. Les exceptions identifiées seront décrites dans le rapport de contrôle interne.

|

Contrôles clés |

Tests |

|||

|

Règles de gestion :

|

|

|||

|

Code de blocage6(*) des comptes clients :

|

|

|||

|

Plafond de crédits clients :

|

|

|||

|

Dépassements de crédits clients :

|

|

|||

|

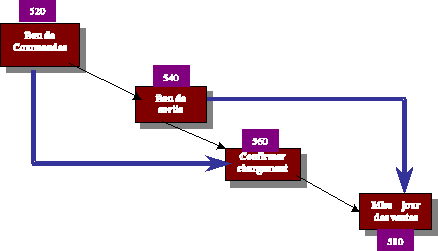

Interfaces 7(*)des applications avec le module «comptabilité client» :

|

(édition, vente, rachat des bons). (CF Annexe) |

|||

|

Commandes clients :

|

|

|

||

|

||||

|

Notes de débit /crédit :

|

|

|||

|

Journaux des ventes :

|

|

|||

|

Encaissements :

|

|

|||

|

Impayés :

|

|

|

||

|

||||

|

Provisions et ajustements :

|

|

|||

|

Factures manuelles :

|

|

|||

|

Rapports d'intégrité :

|

|

|||

Comme on l'a évoqué au niveau de l'introduction, la finalité principale de la revue des contrôles automatisés au niveau de J.D.Edwards est de fournir à la Direction une assurance raisonnable quant à l'intégrité et la fiabilité du traitement des données.

Pour atteindre et confirmer cette assurance, l'équipe d'audit informatique doit focaliser une partie de ses travaux sur la revue des contrôles appliqués au niveau de l'organisation, des environnements, des menus et des procédures afin de garantir la sécurité de J.D.Edwards.

Les contrôles se résument aux points suivants :

|

Contrôles clés |

Tests |

|

Ségrégation des tâches :

|

|

|

Environnements informatiques :

|

|

|

Commandes Systèmes9(*) :

|

|

|

Accès rapide (Fast Path) : Description: J.D.Edwards permet l'accès rapide à ses modules et rapports standards en utilisant des commandes spécifiques (exp. : l'exécution de la commande "G09" permet l'accès rapide à la comptabilité générale G/L).

|

|

|

Touches de raccourci (Function Key) : Description: J.D.Edwards permet d'accéder rapidement aux ressources du système en utilisant des combinaisons de touches du clavier.

|

|

|

Ouverture et fermeture des périodes comptables :

|

|

|

Profil utilisateur :

|

|

|

Création de profils utilisateurs :

|

|

|

Droits d'accès :

|

|

Au cours de la mission, l'auditeur doit avoir à sa disposition plusieurs documents qui lui servent de base pour ses travaux de contrôles. Ces documents sont soit des rapports générés à partir du système ou bien des procédures propres à la société.

Dans ce qui suit, on présentera les documents important que l'auditeur informatique doit consulter dans le cadre de ses travaux de revue d'un ERP.

· Logs d'audit ou Auditrons :

Se sont des journaux édités par le système par l'exécution de commandes spécifiques. Ces journaux retracent toutes les opérations de changement (créations, modifications, suppressions) faites au niveau des fichiers permanents tels que le fichier fournisseurs « supplier file », fichier clients « customer file », gestion des tiers « Address Book », le programme d'ajustement et de prix « Price and Ajustement Schedule ».

Dans ces rapports, on trouve le nom de la personne qui exécute les demandes de changement, le nom de la personne qui contrôle la régularité de ces changements, la date de modification, l'ancienne valeur et la nouvelle valeur.

· Les procédures de contrôle des auditrons :

Les Logs d'audit doivent être contrôlés pour identifier les actions non autorisées et les éviter dans le futur. Pour que le contrôle soit bénéfique, il doit obéir à une procédure formalisée et bien définie.

Ce document indique le but de la procédure de contrôle des auditrons, les personnes intervenantes, la périodicité d'édition, les responsabilités, les modalités pratiques et les applications.

· Les rapports d'intégrités :

Les rapports d'intégrité présentent les problèmes d'intégration qui peuvent exister entre les soldes des comptes des différents modules de J.D.Edwards « A/R, A/P,F/A, etc » et leur imputation directe au niveau de la comptabilité générale « G/L ».

Ces rapports sont une partie intégrale du système J.D.Edwards.

Ils doivent être édités :

· Durant l'installation de J.D.Edwards et suite à la migration des données.

· Quotidiennement, pour la majorité de ces rapports.

Si ces rapports ne sont pas édités régulièrement, l'intégrité des donnés peut être affectée, ce qui représente un grand risque : « High Risk of Data Integrity Issues ».

L'examen des rapports d'intégrités aide à :

· S'assurer que le système fonctionne correctement ;

· Corriger tout problème à temps d'une manière efficiente.

Il est extrêmement important de :

· Paramétrer les rapports d'intégrités ;

· Editer périodiquement ces rapports et essayer de résoudre les différences ;

· Ré-établir les rapports d'intégrités jusqu'à ce qu'ils ne contiennent plus de différences.

Les rapports d'intégrités qu'on peut extraire de J.D.Edwards sont les suivants :

ü Comptabilité Fournisseurs : A/P

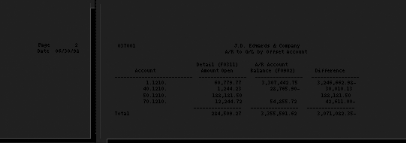

· Le rapport P047001 compare les soldes de la comptabilité fournisseurs dans le module comptabilité fournisseurs aux soldes des comptes fournisseurs imputés dans la comptabilité générale.

· Le rapport P04701 vérifie que le montant global de chaque lot dans la comptabilité Fournisseurs est égal aux montants correspondants dans la comptabilité générale.

ü Comptabilité clients : A/R

· Le rapport P03702 compare chaque lot des montants bruts reçus inscrit à la comptabilité clients avec la table clients de la comptabilité générale.

· Le rapport P03701 vérifie que chaque Lot de la comptabilité clients, qui lui correspond le total des montants reçus, est équilibré avec les Lots correspondants dans la comptabilité générale.

ü Immobilisations : F/A

· Le rapport P127011 compare les soldes enregistrés à la table comptabilité immobilisations aux soldes de la table de la Comptabilité Générale.

· Le rapport P12301 identifie toutes les transactions qui ont été inscrites dans la Comptabilité Générale et devraient être, mais ne le sont pas encore, inscrites dans la comptabilité des immobilisations.

ü Comptabilité Générale : G/L

· Le rapport P007011 présente la liste des lots non encore comptabilisés en se basant sur la table de contrôle des lots.

· Le rapport P007031 liste les lots qui sont affectés mais non équilibrés. La différence apparaît dans le rapport.

· Le rapport P097001 présente la balance nette de chaque société.

· Le rapport P09705 montre la divergence de chaque période entre les soldes de la balance et les soldes dans la comptabilité générale.

· Le rapport P097021 montre les divergences des montants au niveau des sociétés entre la comptabilité et les tables des comptes.

ü Stocks : ESC

· Le rapport P41543 montre les types de divergences entre les tables de comptabilité des stocks et celles de la comptabilité générale :

- Le détail de l'article en stock existe sans avoir une correspondance avec la comptabilité générale.

- L'article n'est pas équilibré avec son correspondant de la comptabilité générale.

· Le rapport P41544 montre les divergences pour les quantités et les montants entre la comptabilité des stocks et la comptabilité générale.

Ci-dessous un exemple de rapport d'intégrité :