Publier un mémoire

Consulter les autres mémoires

|

Publier un mémoire Consulter les autres mémoires |

|

|

L'évolution des technologies de l'information et de la communication confronte l'entreprise à de nombreux nouveaux risques. En plus des risques habituels rencontrés dans toute mission d'audit, les risques informatiques contribuent à l'augmentation de la vulnérabilité des systèmes.

Dans le cadre des missions d'audit informatique, l'auditeur doit prendre en compte l'effet de synergie des deux types de risques : Risques d'audit et risques informatiques.

Dans ce qui suit, on s'intéressera à présenter les deux types de risques :

L'auditeur doit recourir à son jugement professionnel et à définir des procédures d'audit visant à réduire le risque à un niveau faible.

Les normes de l'IFAC définissent le risque d'audit comme étant «le risque que l'auditeur exprime une opinion incorrecte du fait d'erreurs significatives contenues dans les états financiers. Il se subdivise en trois composants: le risque inhérent, le risque lié au contrôle et le risque de non-détection.

· Le risque inhérent : est la possibilité que le solde d'un compte ou qu'une catégorie de transactions comporte des erreurs significatives isolées ou cumulées à des erreurs dans d'autres soldes ou catégories de transactions, du fait de l'insuffisance de contrôle interne.

· Le risque lié au contrôle : est le risque qu'une erreur significative dans un solde de compte ou dans une catégorie de transactions, isolée ou cumulée à des erreurs dans d'autres soldes ou catégories de transactions, ne soit ni prévenue ou détectée, et corrigée en temps voulu par les systèmes comptables et de contrôle interne.

· Le risque de non-détection : est le risque que les contrôles mis en oeuvre par l'auditeur ne parviennent pas à détecter une erreur dans un solde de compte ou dans une catégorie de transactions qui, isolée ou cumulée à des erreurs dans d'autres soldes ou catégories de transactions, serait significative ».

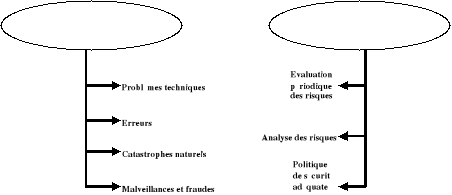

Figure 1 : Les Risques d'audit

Le risque informatique est défini comme étant «tout événement qui en affectant un système informatique est susceptible d'entraîner des dommages et/ou des pertes à l'entreprise »2(*).

Pour faire face à l'évolution de ces risques, le système comptable a prévu la gestion des risques comme une composante principale du processus de contrôle interne.

Ces risques doivent subir des actions d'analyse et d'évaluation afin de les cerner et les analyser pour pouvoir instaurer la politique de sécurité adéquate.

Les sources de risques sont :

· Problèmes techniques : Il s'agit d'altération des logiciels et des données, de pannes ou de destruction de matériel, etc.

Les problèmes techniques trouvent naissance de l'immense complexité des systèmes informatiques.

Pour être en mesure d'éviter les répercutions directes de ces problèmes, la société ne doit pas se limiter aux actions de maintenance ponctuelles. Il faut analyser ces problèmes (formaliser l'historique des pannes) et prévoir des politiques efficaces pour assurer la continuité de l'exploitation.

· Erreur : L'erreur peut se manifester sous différents aspects dont l'insuffisance organisationnelle, la mauvaise protection, la négligence, etc.

De nombreuses failles de sécurité sont créées et exploitées par les utilisateurs. Ces derniers ne sont pas sensibilisés à ce type de problèmes.

L'erreur concerne tous les dangers auxquels doit faire face une organisation visant la sécurité et la fiabilité de ses processus et de ses traitements.

· Catastrophes naturels et accidents : Il s'agit des incendies, des inondations, des grèves, des tempêtes, des explosions, des attaques, etc.

La société doit adopter et mettre en place des normes de sécurités appropriées (détecteur de fumée, détecteur de gaz, climatiseurs, etc.) pour palier à ces risques.

En cas de survenance d'accidents, la société doit prévoir des plans de secours ou de continuité d'exploitation.

· Malveillance et fraude : Il s'agit notamment des détournements de fond, des intrusions, des vols, des destructions, etc.

La composante humaine est le facteur de risque le plus important. En effet, près de 80% des attaques sont commises par les employés des entreprises. Etant donnée la vulnérabilité des systèmes informatique, l'environnement informatisé représente le milieu idéal pour le développement des actions frauduleuses.

Ces actions peuvent se résumer en des opérations de sabotages, d'espionnages, de gaspillages et de manipulation de données à des fins non professionnelles.

Figure 2 : Les risques informatiques

* 2 www.sécurité-informatique.enligne-fr.com