Publier un mémoire

Consulter les autres mémoires

|

Publier un mémoire Consulter les autres mémoires |

|

|

L'équipe d'audit financier définie la nature de l'intervention de l'équipe d'audit informatique. Les missions d'audit informatique, en support à l'audit financier, peuvent prendre deux formes : revue des contrôles généraux informatique ou revue d'une ou plusieurs applications.

Même s'il s'agit d'une mission de revue d'une ou de plusieurs applications, l'auditeur doit entamer sa mission par la prise de connaissance sommaire de l'environnement général de contrôle de la fonction informatique de la société.

Le principal objectif de la revue sommaire des contrôles généraux informatiques est d'évaluer l'adéquation des contrôles au sein du département informatique. Cette évaluation permet d'apporter une opinion sur le niveau de contrôle interne au sein du système d'information.

Au cours de cette mission, l'auditeur informatique aura à revoir la ségrégation des tâches au sein de l'organisation informatique, les opérations d'exploitation autour de l'environnement du système d'exploitation, les travaux de développement et de maintenance des applications, la gestion de la sécurité informatique, la gestion des sauvegardes et le plan de continuité d'exploitation.

Les contrôles d'applications informatiques sont des contrôles conçus pour prévenir ou détecter les erreurs et les irrégularités pouvant avoir un impact sur les états financiers.

Les contrôles d'applications s'exercent au niveau d'un cycle ou d'une transaction. Ils visent directement les objectifs de contrôles :

. L'exhaustivité des enregistrements ;

. L'exactitude des enregistrements ;

. La validité des enregistrements ;

. L'accès restreint aux actifs et aux enregistrements.

Au cours de cette revue, l'auditeur concentre ses travaux sur la revue des contrôles de la direction, les accès, les entrées, les rejets et les traitements.

Dans ce qui suit, on va présenter les étapes du processus d'audit d'une application informatique, en support à l'audit financier, dans un environnement intégré.

Le processus comporte trois étapes : Planification, Exécution et Finalisation.

Lors de cette phase de la mission, l'auditeur doit prendre connaissance de l'environnement informatique de la société.

Cette prise de connaissance est limitée aux systèmes qui contribuent à l'établissement des Etats financiers.

Les principaux travaux de l'auditeur lors de cette phase consistent à un recensement des moyens informatiques.

La prise de connaissance englobe la collecte d'un complément d'informations spécifiques concernant par exemple les éléments suivants :

· L'application ou les systèmes qui contribuent à l'établissement des états financiers ;

· Le matériel informatique ;

· Les contrôles de la direction exercés sur la fonction informatique ;

· La complexité des traitements informatisés (volume des opérations, calculs complexes, échanges de données, etc.) ;

· L'architecture du système d'information existant ;

· La description générale des applications ;

· Les changements significatifs en termes de systèmes et d'environnements informatiques ;

· Les problèmes antérieurs identifiés au niveau des systèmes ;

· Les projets informatiques en cours et à venir.

La phase de collecte de l'information est plus importante la première année ou l'année du changement car elle aide à fixer la stratégie d'audit (High, Some ou No).

En revanche, les années suivantes, compte tenu des connaissances d'audit accumulées, le processus doit être plus rapide puisque l'auditeur s'intéresse uniquement aux changements de l'exercice.

A la fin de cette phase, l'auditeur doit normalement avoir une idée claire sur le système d'information de la société. L'auditeur est amené à préparer une cartographie des systèmes (présentation du système d'information : applications, interfaces) et une fiche applicative (informations propres aux applications : noms, nature, serveur, lieu)

Exécution

Après avoir pris une connaissance suffisante de l'environnement informatique de la société, l'auditeur informatique passe à la phase d'exécution.

Durant cette phase, l'objectif de l'auditeur est d'apprécier le niveau de contrôle interne des processus de gestion de la société et son impact sur la certification des comptes.

L'auditeur vise à évaluer l'adéquation et la qualité des contrôles autour des applications informatiques afin de s'assurer de la fiabilité des informations produites.

L'auditeur procède à la revue et l'analyse des contrôles de la direction, des contrôles d'accès, des entrées, des données rejetées et des traitements.

· Les contrôles de la direction :

Ces contrôles sont appliqués sur les informations finales produites par les données traitées. Ils sont réalisés a posteriori par des personnes distinctes de celles en charge du processus de traitement. Leur but est de détecter des erreurs ou des irrégularités susceptibles de se produire en amont.

Le système informatique offre à la direction plusieurs informations utiles au pilotage de l'entité et à la supervision de l'activité.

Les contrôles de direction peuvent consister en la revue et le suivi des logs d'audit, la détection des opérations et des soldes anormaux, etc.

L'objectif de l'auditeur est de s'assurer que les contrôles mis en place par la direction garantissent à la fin des processus de traitement la fiabilité des informations produites.

· L'accès :

Dans l'organisation de toute société, on peut retrouver plusieurs départements. Chaque département exploite des applications informatiques spécifiques à ses tâches. Par exemple, le personnel du service commercial doit se limiter à l'utilisation des applications de ce même service sans avoir accès aux applications du service financier ou de production. En pratique, on identifie fréquemment des personnes ayant accès à des applications informatiques qui ne sont pas en relation avec leurs tâches opérationnelles.

L'auditeur doit s'assurer du respect des droits d'accès accordés aux utilisateurs.

· Les entrées :

Les entrées peuvent être définies comme étant toutes les données utilisées dans les processus de traitement. Il s'agit des données permanentes (nom, prénom, code article, prix, code client, RIB, libellé, etc.) et des transactions (Factures, Bons de commandes, etc.).

L'auditeur doit s'assurer que les données sont introduites et saisies dans le système d'une manière exacte, exhaustive et unique.

· Les rejets :

Dans les sociétés qui ont un système informatique fiable et optimisé, des rapports de rejet doivent être édités régulièrement. Ces rapports sont revus par une personne habilitée afin d'identifier les données rejetées, de les analyser et enfin remonter l'information pour sa prise en charge par les directions opérationnelles ayant initié l'opération. L'auditeur doit vérifier l'édition de ces rapports et la rectification des erreurs.

· Les traitements :

L'auditeur doit évaluer la qualité des contrôles appliqués sur les traitements. Ces contrôles visent à fournir une assurance raisonnable que les transactions générées par le système sont correctement traitées par l'ordinateur sur la bonne période comptable.

Les résultats de l'évaluation des contrôles de la direction, des entrées, des accès, des rejets et des traitements forment pour l'auditeur informatique la base d'appréciation du niveau de contrôle interne des processus.

Après l'évaluation du niveau de contrôle interne des processus, l'auditeur informatique présente une conclusion de ses travaux à l'équipe d'audit financier. Cette conclusion sera retenue comme base pour le choix d'une stratégie d'audit adéquate au niveau du composant comptable concerné par le traitement de l'application.

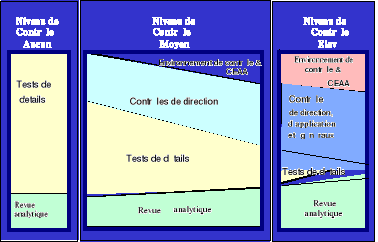

Selon l'approche de PricewaterhouseCoopers, trois stratégies d'audit sont possibles :

Figure 3 : Les stratégies d'audit

Cette situation suppose qu'aucun des contrôles appliqués n'est fiable : Contrôles de pilotages, contrôles généraux informatiques et contrôles d'applications.

Si la stratégie d'audit suivie est NO, l'auditeur financier doit :

· Ignorer les tests sur les contrôles clefs (les contrôles de pilotage et les contrôles d'applications) et sur les contrôles informatiques généraux ;

· Focaliser ses travaux sur les tests de détail ainsi que quelques procédures analytiques.

L'adoption de cette stratégie suppose la fiabilité des contrôles de pilotage.

L'auditeur financier s'appuie sur les contrôles de la direction qui assurent qu'il n'y a pas eu de défaillances majeures. La confiance que l'auditeur accorde à ces contrôles est décisive lors de la détermination de l'étendue des tests de détail.

La démarche de l'auditeur consiste à :

· Documenter les contrôles de direction ;

· Tester les contrôles clefs de direction (de pilotage et d'application) ;

· Ignorer les tests sur les contrôles informatiques généraux ;

· Réaliser des travaux d'audit constitués pour l'essentiel de tests de détail ainsi que des procédures analytiques.

Dans ce cas des contrôles clefs (de direction et d'application) existent, sont documentés et performants. L'auditeur réalise des tests sur ces contrôles pour s'assurer de leur fonctionnement effectif et de leur permanence.

Ainsi, cette démarche consiste à :

· Documenter les contrôles de direction, les contrôles généraux informatiques et les contrôles d'application ;

· Tester les contrôles généraux informatiques ;

· Sélectionner et tester les contrôles clefs de direction et d'application ;

· Réaliser des revues analytiques.

· Les tests de détail sont exclus lors du choix de cette stratégie.